-

-

[翻译]使用Process Hacker从内存中提取pe文件

-

发表于: 2022-9-14 14:09 6664

-

翻译:梦幻的彼岸

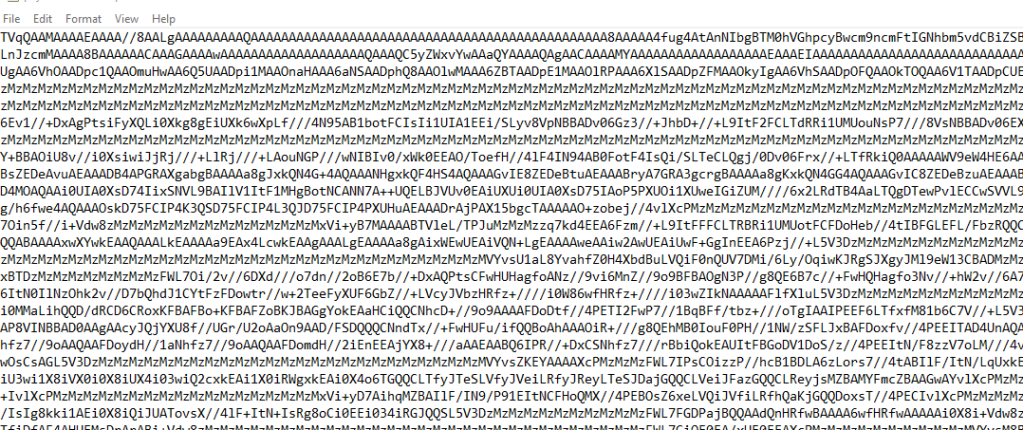

我正在创建一个非常简单的教程,从内存中提取恶意软件。我做了两个简单的应用程序,第一个将从一个文本文件中加载第二个应用程序的二进制文件,该文件是用based64编码的。

下面是第一个应用程序的代码,它将把上述base64解码成PE文件,并将它们加载到内存中

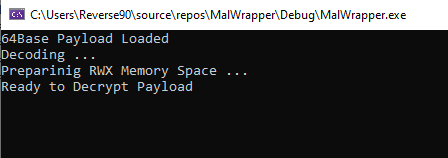

运行第一个应用程序,直到它准备将有效载荷加载到内存中。

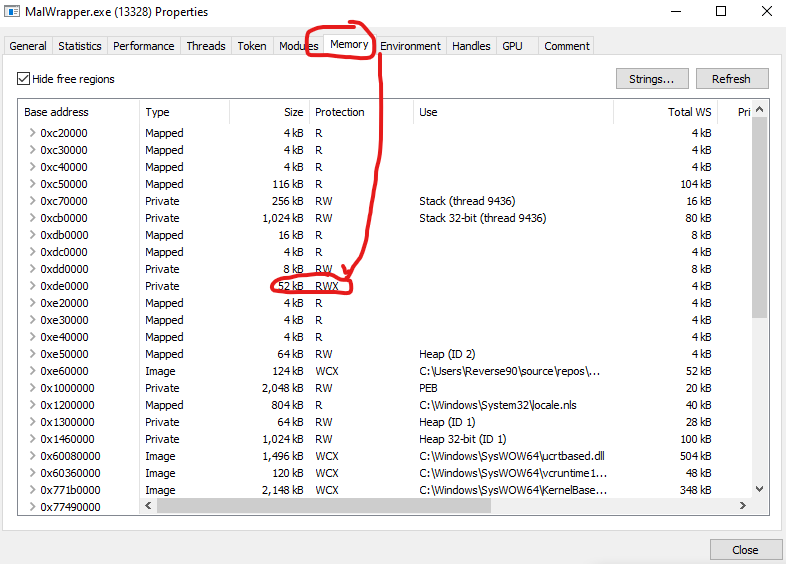

让我们打开Process Hacker,找出有效载荷将被复制到哪里。提示是找到具有保护功能的RWX的内存区域。让我们打开进程黑客,找到这个进程

右键点击进程并暂停它,以防止恶意软件进一步运行。请注意,你不应该在你的主操作系统中运行该恶意软件。

双击MalWrapper.exe,进入内存标签,找到带有RWX的内存地址。为什么是RWX,因为该内存区域必须允许有效载荷从该内存区域执行。

在加载有效载荷之前

我们可以看到,带有RWX保护的内存范围现在是空的,因为我们在有效载荷被复制到内存空间之前就停止了

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2022-9-14 14:12

被梦幻的彼岸编辑

,原因:

赞赏记录

参与人

雪币

留言

时间

mb_yfioexda

为你点赞~

2023-8-22 10:57

伟叔叔

为你点赞~

2023-3-18 01:18

PLEBFE

为你点赞~

2023-1-11 17:27

r0Cat

为你点赞~

2022-9-14 23:41

Lungo

为你点赞~

2022-9-14 15:39

赞赏

他的文章

赞赏

雪币:

留言: