-

-

[注意]攻击者正在利用Fortinet的漏洞进行攻击

-

发表于: 2025-5-28 16:14 634

-

更新日期:2025年5月28日

作者:梦幻的彼岸

备注:欢迎回帖讨论

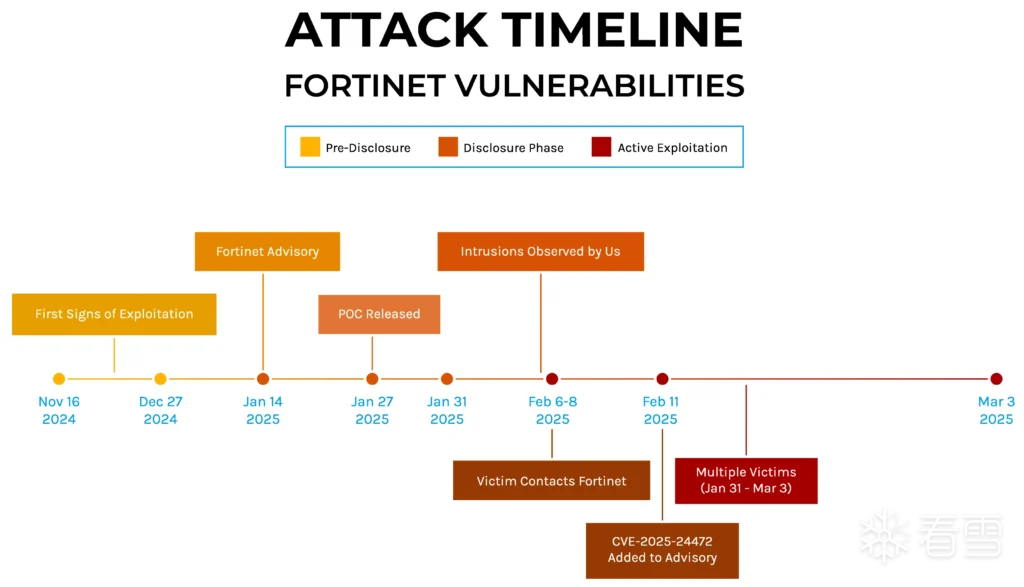

2025 年 1 月 16 日Kevin Beaumont发帖说明elsen Group公开发布了来自 15000 多台设备的 Fortigate 防火墙配置,说明受影响的设备不少

资料来源:37cK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6V1L8%4g2T1L8r3g2H3N6h3I4K6j5i4u0Q4x3X3g2U0L8$3#2Q4x3V1j5J5x3o6t1J5i4K6u0V1P5X3g2J5L8#2)9J5k6r3c8S2P5g2)9J5k6s2N6S2M7#2)9J5k6s2g2K6k6h3c8Q4x3X3c8@1L8#2)9J5k6s2u0S2K9h3c8Q4x3X3c8X3L8%4u0@1K9h3N6S2N6r3g2Q4x3X3c8X3K9i4u0W2N6$3q4D9L8q4)9J5k6r3y4G2L8X3k6A6k6%4y4Q4x3X3c8K6L8$3#2W2j5X3!0V1P5g2)9J5k6r3A6#2M7%4c8Q4x3X3c8J5k6h3I4W2j5i4y4W2k6q4)9J5k6s2c8Z5k6h3#2Q4x3X3c8S2y4$3p5%4y4r3f1H3j5U0m8U0y4$3j5`.

内容截图:

2025年1月14 公布利用漏洞会残留的痕迹(一种现象非绝对)

文章地址:70aK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2@1M7Y4g2K6N6s2N6S2N6X3g2Q4x3X3g2U0L8$3#2Q4x3V1k6W2L8W2)9J5k6s2g2K6i4K6u0r3M7X3g2K6L8%4g2J5j5$3g2K6i4K6u0r3j5X3I4G2k6%4y4Q4x3V1k6K6M7r3W2V1k6i4u0D9j5h3u0K6i4K6u0V1j5X3I4G2k6#2)9J5c8X3y4$3k6g2)9J5k6o6t1H3x3U0c8Q4x3X3b7#2y4e0f1&6x3g2)9J5k6r3k6G2M7Y4c8A6L8X3g2@1i4K6u0V1k6X3!0J5N6r3W2G2M7#2)9J5k6r3k6G2M7Y4c8A6M7s2u0G2P5s2W2Q4x3X3c8*7k6i4u0G2i4K6u0V1k6r3q4&6i4K6u0r3

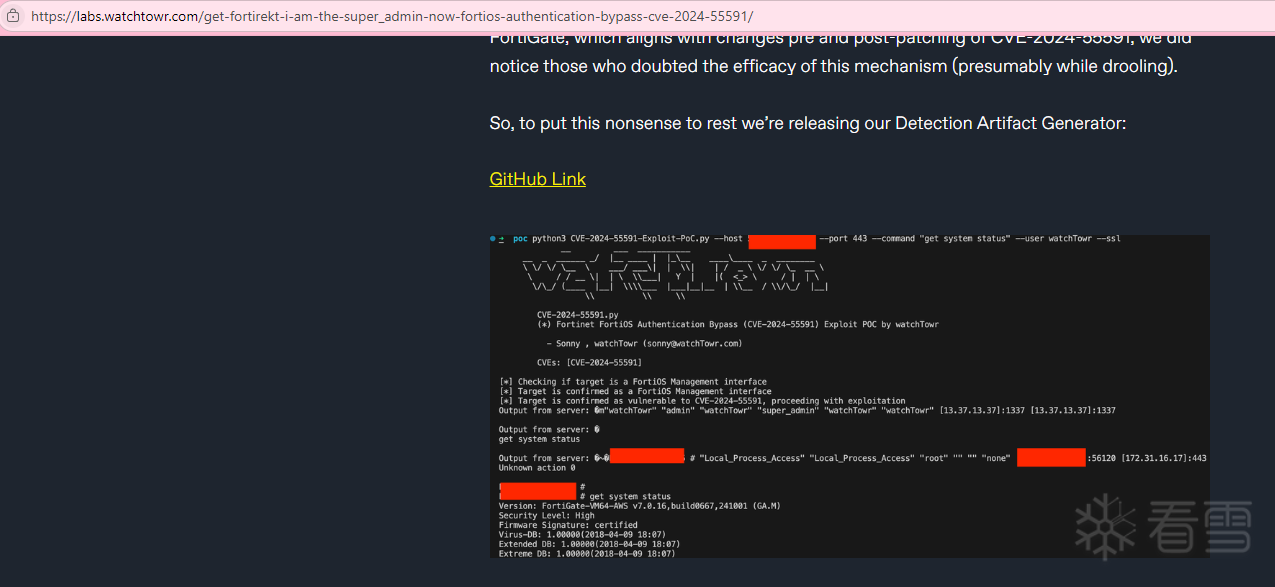

2025年1月28日watchTowr公开POC与分析文章

漏洞验证程序:59eK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6%4atchtowrlabs/fortios-auth-bypass-poc-CVE-2024-55591?ref=labs.watchtowr.com

漏洞分析文章:526K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6D9j5h3u0K6i4K6u0W2N6$3q4@1j5$3S2@1L8%4N6J5i4K6u0W2j5$3!0E0i4K6u0r3k6$3g2@1i4K6u0V1k6X3!0J5N6r3W2J5k6h3E0@1i4K6u0V1K9g2)9J5k6r3q4E0i4K6u0V1N6r3S2W2i4K6u0V1M7%4g2H3k6i4u0Q4y4h3k6S2k6r3#2A6L8W2)9J5k6r3&6G2N6#2)9J5k6r3k6G2M7Y4c8A6L8%4y4Q4x3X3c8S2N6i4c8Z5k6h3&6@1K9h3y4S2N6r3W2G2L8W2)9J5k6r3u0&6M7r3q4K6M7#2)9J5k6r3y4$3k6g2)9J5k6o6t1H3x3U0c8Q4x3X3b7#2y4e0f1&6x3g2)9J5c8R3`.`.

2025 年 3 月 13 日Forescout Research发布已有勒索组织利用该漏洞进行攻击

文章地址:3a0K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2X3L8%4u0W2M7$3y4G2N6i4c8Q4x3X3g2U0L8$3#2Q4x3V1k6T1L8r3!0Y4i4K6u0r3L8X3g2%4i4K6u0V1M7X3q4F1M7$3!0E0N6$3q4J5k6g2)9J5k6r3!0H3k6i4u0S2N6r3!0J5i4K6u0V1k6i4S2H3L8r3!0A6N6s2y4Q4x3X3c8X3L8%4u0@1K9h3&6W2N6q4)9J5k6s2k6#2L8r3&6W2M7X3q4T1K9h3I4A6N6s2W2Q4x3X3c8V1N6h3!0Q4x3V1j5`.

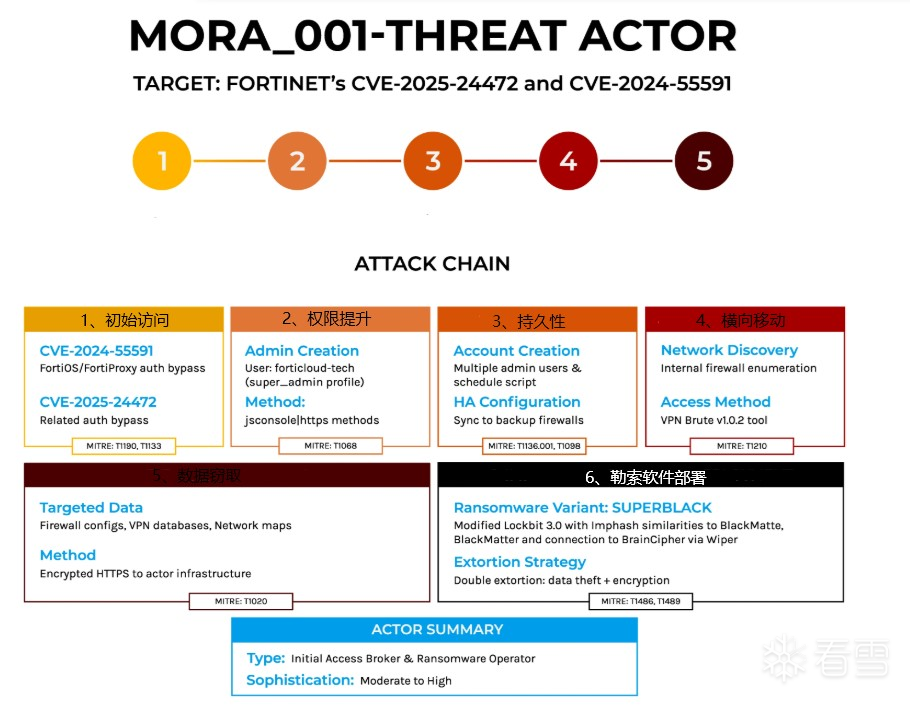

1 月底至 3 月初,Forescout Research - Vedere 实验室发现了一系列基于利用Fortinet 两个漏洞的入侵。 首先是利用 Fortigate 防火墙设备,最后是部署新发现的勒索软件,Forescout Research称之为 SuperBlack。

Forescout Research将这些入侵归因于正在追踪的攻击者 “Mora_001”,这符合Forescout Research使用不同地区神话命名的惯例。在这种情况下,使用斯拉夫神话,因为该行为者使用的是俄语文物。该行为者表现出独特的行动特征,融合了机会主义攻击元素和与 LockBit 生态系统的联系。

Mora_001 与更广泛的 Lockbit 勒索软件业务之间的关系凸显了现代勒索软件领域日益复杂的情况--专业团队相互协作,利用互补能力。最近在针对 DrayTek 路由器的零日漏洞研究中强调了这一趋势。

2025年3月18日CISA将两个漏洞列入已知被利用漏洞目录

文章地址:065K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2U0K9i4y4S2i4K6u0W2k6$3!0$3i4K6u0r3L8X3g2%4M7#2)9J5k6r3g2$3k6h3&6@1M7#2)9J5c8X3q4D9k6i4u0@1M7#2)9J5c8U0t1H3x3U0g2Q4x3V1j5H3x3#2)9J5c8U0p5^5i4K6u0r3j5$3W2K6j5g2)9J5k6r3q4V1k6s2y4Q4x3X3c8@1N6$3!0Q4x3X3c8C8L8X3!0%4L8W2)9J5k6r3g2^5M7r3I4G2K9i4c8W2k6q4)9J5k6s2k6#2L8r3&6W2M7X3q4T1K9h3I4A6N6r3W2W2M7#2)9J5k6r3y4S2N6r3q4D9L8$3M7`.

该漏洞影响: Fortinet FortiOS (版本 7.0.0–7.0.16)和 FortiProxy 版本 7.0.0–7.0.19、7.2.0–7.2.12)

CISA 将 CVE-2024-55591 列入已知被利用漏洞目录,此举意味着:该漏洞目前正在被攻击者实际利用 (exploited in the wild ),表明它已被用于针对真实环境的攻击中。且该漏洞具有较高的现实威胁性 ;

修复方案:

1、FortiOS:更新到版本 7.0.17 或更高版本

注意:生产环境建议在更新前先做兼容测试,无问题在更新

2、FortiProxy:更新到版本 7.2.13 或更高版本,或者 7.0.20 或更高版本

临时解决方法:收敛管理界面的公开暴露面(如禁用 HTTP/HTTPS 管理界面)或限制受信任的内部用户访问(如限制可通过本地进入策略到达管理界面的 IP 地址)

漏洞介绍:在 FortiOS 7.0.0 至 7.0.16 以及 FortiProxy 7.2.0 至 7.2.12、7.0.0 至 7.0.19 中存在一个利用替代路径或通道进行身份验证绕过的漏洞 [CWE-288],该漏洞可能允许远程攻击者通过构造特定的 CSF 代理请求来获取超级管理员权限。

CISA 将 CVE-2025-24772 列入已知被利用漏洞目录,此举意味着:该漏洞目前正在被攻击者实际利用 (exploited in the wild ),表明它已被用于针对真实环境的攻击中。且该漏洞具有较高的现实威胁性 ;

以下是新发现的利用影响 Fortinet 设备的 CVE-2024-55591 和 CVE-2025-24472 的 Mora_001 攻击者的主要特征:

Forescout Research正在将Mora_001视为一个独立的攻击者进行追踪,同时基于以下因素,同时也认识到它与已有的勒索软件组织存在关联:

Forescout Research观察到的入侵后行为模式使其能够定义出一套独特的操作特征,从而将Mora_001与其他勒索软件组织(包括LockBit的关联团伙)区分开来。这种一致的作战框架表明,Mora_001 是一个具有明确战术流程的独立威胁实体,而非多个攻击者在遵循通用的 LockBit 方法论。

通过对入侵时间线、重叠威胁指标和操作模式的分析,Forescout Research将未来的入侵活动归因于这一特定实体——无论其与LockBit之间的确切关系如何。

Forescout Research的调查发现了跨越多个环境的入侵,并追溯到对 Fortinet 防火墙漏洞的利用。下面,展示了近乎完整的防火墙日志,这些日志有助于重建这些攻击序列。为了保护仍在进行修复的受影响组织,编辑了日期、时间戳和其他敏感细节。

CVE-2024-55591 和 CVE-2025-24472 允许未经认证的攻击者在具有暴露管理界面的易受攻击 FortiOS 设备 (<7.0.16) 上获得 super_admin 权限。

1 月 27 日,公开发布了一个概念验证 (PoC) 漏洞利用程序,在 96 小时内,Forescout Research观察到有人使用两种不同的方法在实际场景中积极利用漏洞:

Forescout Research观察到攻击者利用默认 PoC 漏洞利用程序以及稍作修改的变种的情况,这些变种只做了细微改动,如更改用户名和 IP 地址。

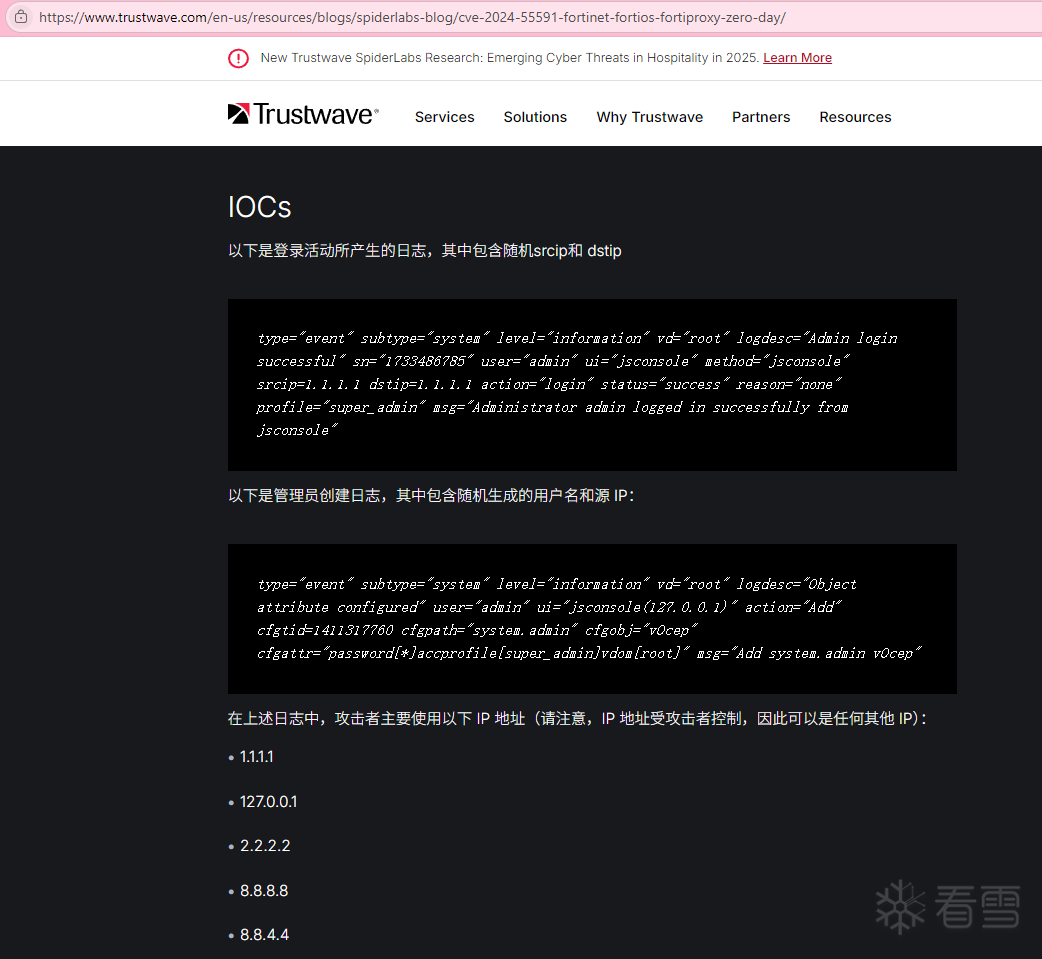

以下日志条目说明了这些活动:

Forescout Research还观察到使用随机生成的五个字符用户名进行初始登录的尝试,这些用户名很可能来自探测漏洞的自动脚本。这些用户名没有添加到本地管理员用户列表中。

记录的活动如下:

在成功利用漏洞并使用随机用户名验证访问权限后,攻击者几乎在每次事件中都创建了本地系统管理员用户。新创建的账户包括:fortticloud-tech、fortigate-firewall 和 adnimistrator(拼写错误的管理员):

以下日志说明了这一活动:

在某些情况下,攻击者并不依赖单一管理账户进行所有操作,而是采用了连锁方法,即利用每个新创建的管理账户来生成其他账户。这种方法很可能是为了使修复工作复杂化,增加识别和撤销所有被入侵账户的难度。

Forescout Research观察到的另一种常见利用方法是威胁者使用 fortigate-firewall 帐户利用 CVE-2025-24472 而不是 CVE-2024-55591。区别在于利用技术。在调查的一名受害者联系 Fortinet 确认的发现后,Fortinet 于 2 月 11 日更新了其公告,将 CVE-2025-24472 包括在内。

以下日志说明了这一活动:

Forescout Research还观察到 PoC 用户 “watchTowr ”的添加,该用户后来在获得访问权限后被攻击者删除。

以下日志记录说明了这一活动:

在创建本地管理员账户后,攻击者下载了防火墙配置文件,其中包含关键信息,包括策略、路由、密钥和 VPN 配置。此外,日志显示攻击者对配置进行了更改,表明系统设置已被修改。

攻击者创建了一个脚本自动化任务,每天在指定时间用 super_admin 配置文件和已知密码重新同步 forticloud-sync 用户。这确保了即使从防火墙手动删除本地帐户,它也会通过 “system.automation-action ”自动重新创建。

以下日志条目说明了这一活动:

当防火墙具有 VPN 功能时,攻击者会创建本地 VPN 用户账户,账户名称与合法账户相似,但在末尾添加了一个数字。然后将这些新创建的用户添加到 VPN 用户组中,以便今后登录。这种策略很可能是为了在偶然的管理审查中逃避检测,即使最初的入口点被发现,也能保持持续访问。然后,攻击者手动为新创建的用户分配密码。

以下日志记录说明了这一活动:

在没有 VPN 功能或行为者无法添加 VPN 用户的环境中,他们尝试使用在最初被入侵的防火墙上创建的凭据登录其他防火墙。这是通过两种不同的方法实现的:

为了确定横向移动的潜在路径,攻击者利用内置的 FortiGate 仪表板来收集之前下载的配置文件中没有的环境情报。

攻击者访问了以下 FortiGate 仪表板:

Relevant log entry:

攻击者利用防火墙配置、仪表板洞察信息以及已建立的网络访问权限(通过VPN或直接身份验证),在网络中进行横向移动,优先针对高价值目标,包括文件服务器、认证服务器和域控制器、数据库服务器以及其他网络基础设施设备。

攻击者主要依赖Windows管理工具(WMIC)进行远程系统的发现和执行操作,并通过SSH协议访问其他系统,尤其是服务器和网络设备。

在其中一个确认案例中,攻击者重点识别并入侵了文件服务器,这些服务器随后成为数据窃取和勒索软件部署的主要目标。攻击者并未对整个网络进行加密,而是有针对性地加密了那些存储敏感数据的文件服务器。

这种加密行为是在完成数据窃取之后进行的,这与近期勒索软件攻击者更倾向于优先窃取数据而非单纯造成系统瘫痪的趋势相一致。

在这些事件中观察到的勒索软件变种与 LockBit 3.0(LockBit Black) 高度相似。主要区别在于加密后留下的赎金通知(ransom note)以及一个自定义的数据窃取可执行文件。由于这些修改,Forescout Research将该变种命名为 “SuperBlack” 。

以下是攻击者留下的赎金通知内容:

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课