-

-

[原创]jar2exe class解密分析

-

发表于:

2025-4-16 19:28

2696

-

前段时间在逆向一个pack后的java程序时遇到了一个jar2exe的壳子 尝试attach上去dump class发现无法attach 上去使用尝试使用JAVA_TOOL_OPTION发现也无法附加Dump用的库

逆向代码的时候发现它使用了putenv清空了环境变量 所以开始尝试逆向加密算法

使用ResourceHacker发现RC_DATA的128位置有一个加密的文件 遂断点在LockResource 他的RCX中就是加密资源在内存中的地址了 在RCX中的地址下硬件断点 发现断在了421B39 在ida中看到该函数疑似为解密函数

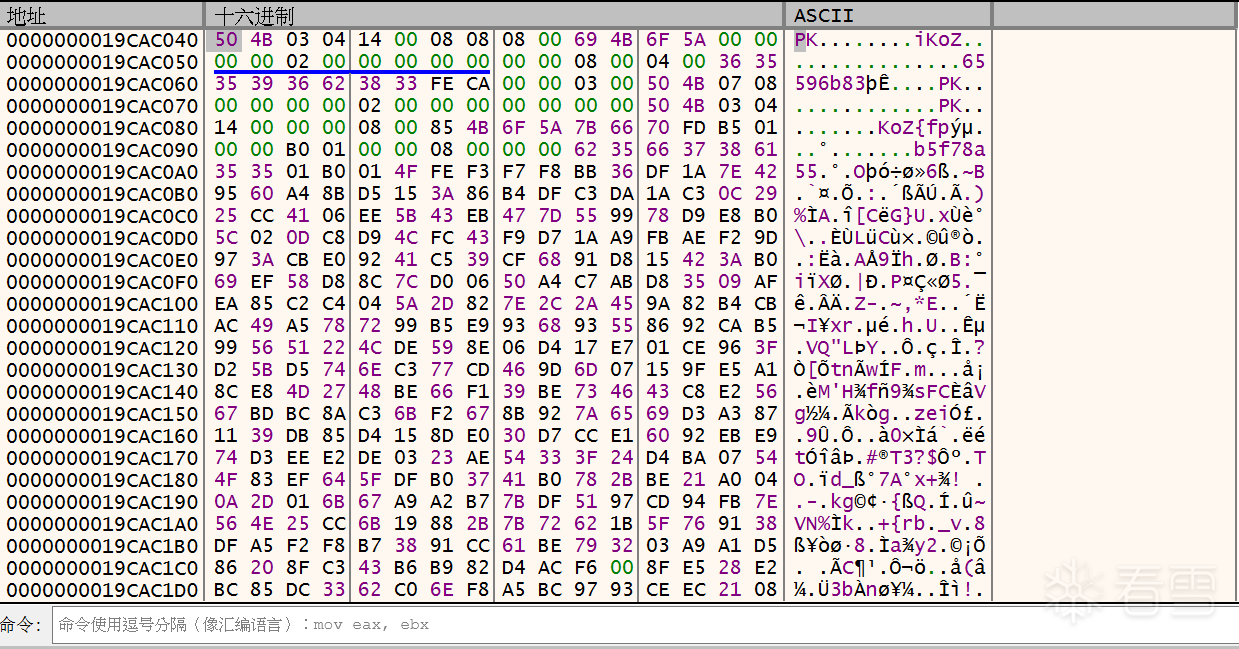

发现解密后的结果存储在R8 所以找到调用者 记住R8的地址 在内存窗口中转到R8 放过去 等待解密完毕 就发现此处存着解密后的zip文件

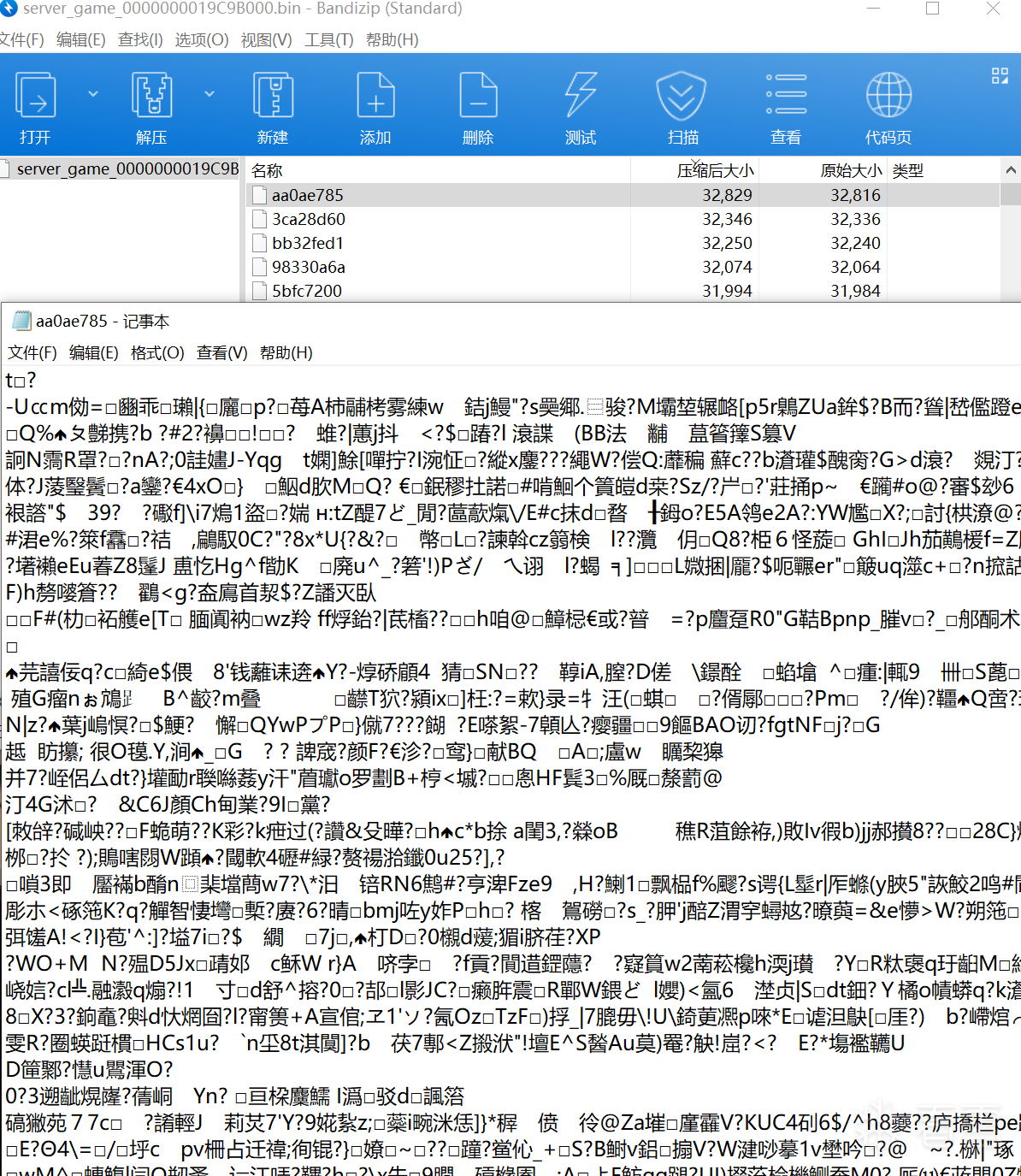

dump出来 zip文件 发现文件名和class文件都被加密了

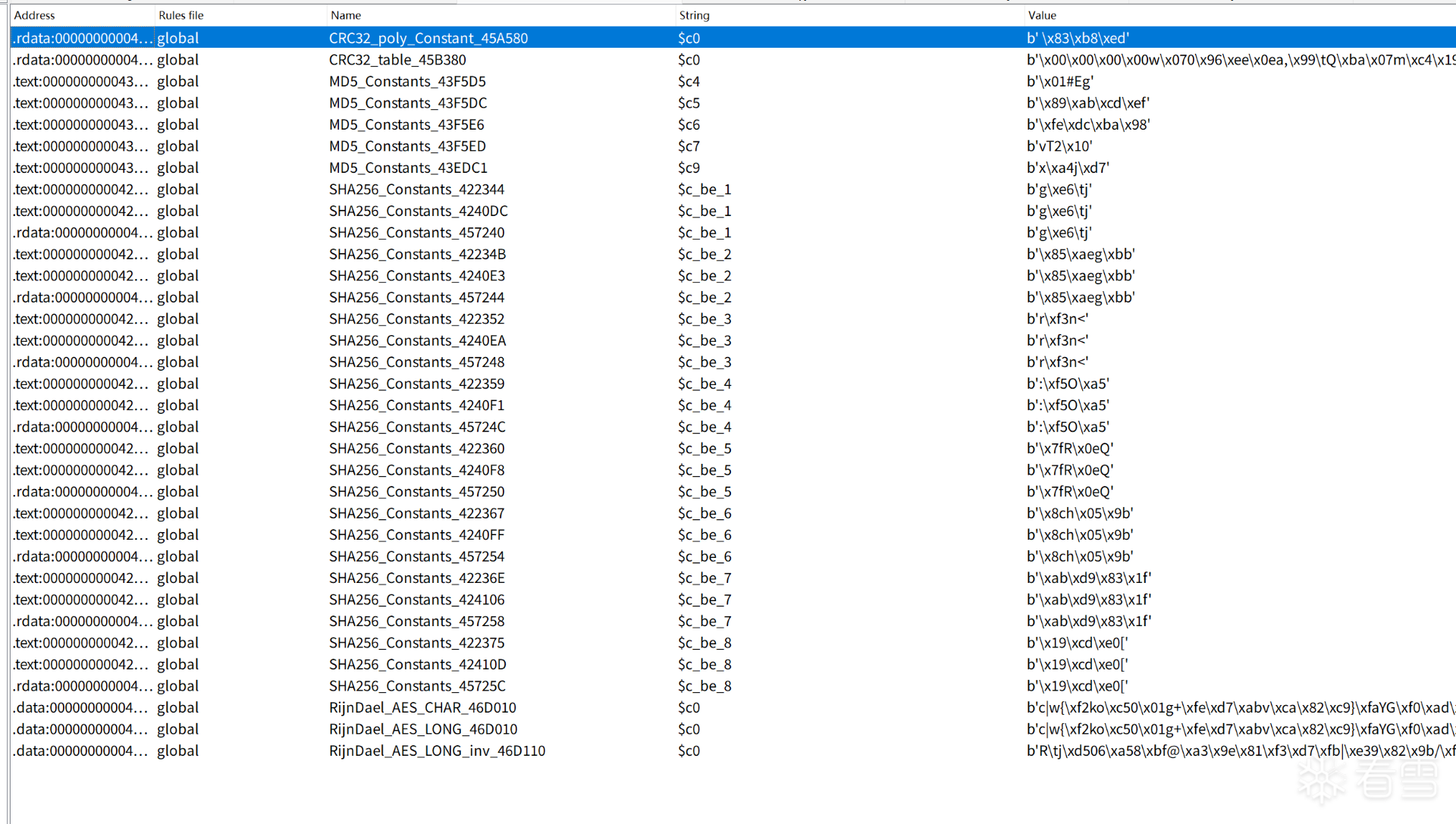

所以开始找另一个解密 发现当前的解密没有其他人调用 使用FindEncrypt发现里面还有一个AES

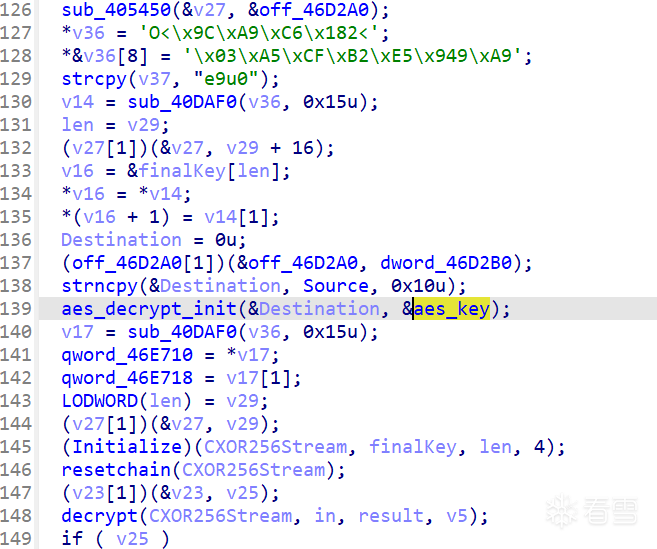

查找引用 发现他好像是初始化函数 发现上面有一个类似key的东西

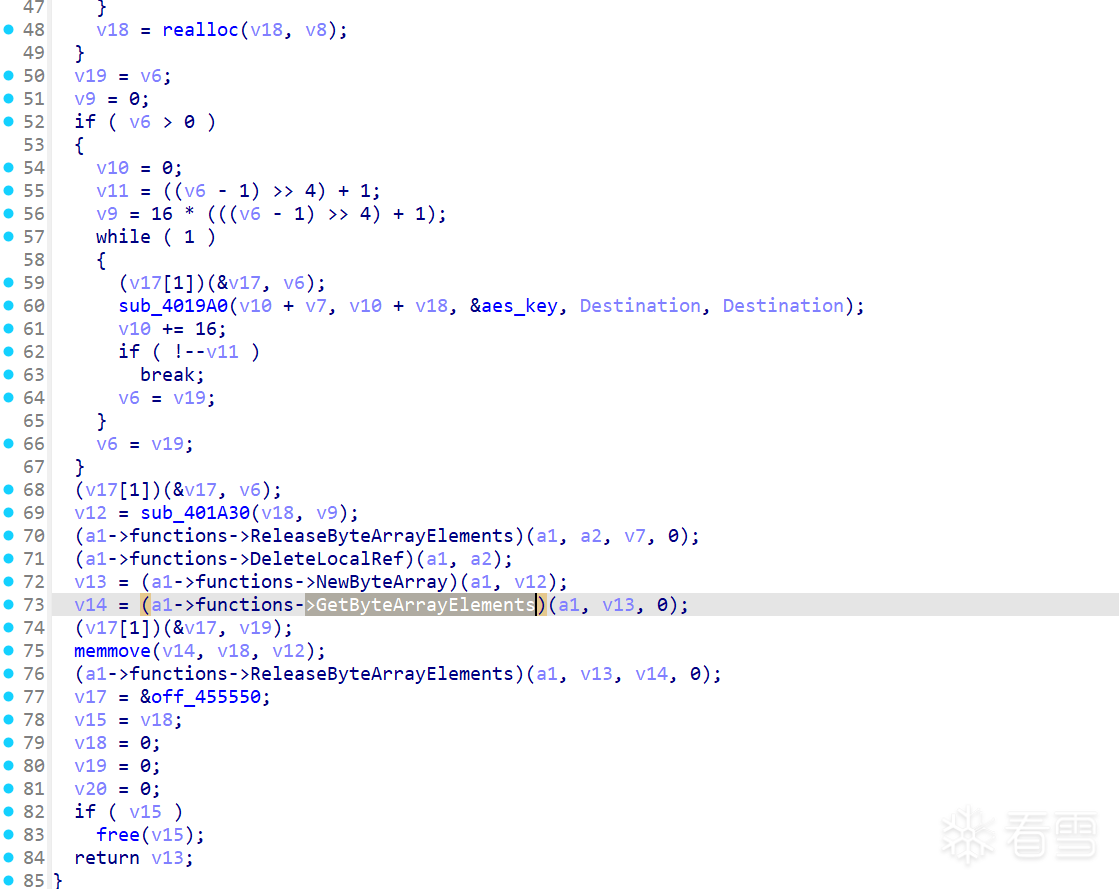

查找这个AES_KEY的引用 发现他下面是JNI初始化数组

该函数引用者都是JNI加载资源的方法

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2025-4-16 20:04

被GSCSDSUN编辑

,原因: