-

-

KeePass被篡改,黑客如何一步步“攻陷”你的服务器?

-

发表于: 2025-5-21 17:54 92

-

网络安全公司 WithSecure 最新披露,在过去至少八个月的时间里,有威胁行为者一直在分发经过恶意篡改的 KeePass 密码管理器版本。他们以此为手段,安装 Cobalt Strike 信标、窃取用户凭据,甚至在被入侵的网络中部署勒索软件。

WithSecure 的威胁情报团队是在调查一起勒索软件攻击事件时发现了这一恶意活动。原来,这场攻击的源头是通过 Bing 广告推广的恶意 KeePass 安装程序,这些广告将用户引向了伪装成合法软件的网站。由于 KeePass 是开源软件,这给了威胁行为者可乘之机。他们修改了 KeePass 的源代码,构建出了一个名为 KeeLoader 的木马版本。这个恶意版本表面上具备正常的密码管理功能,但实际上暗藏 “陷阱”。它不仅会安装 Cobalt Strike 信标,还能将 KeePass 密码数据库以明文形式导出,然后通过信标将这些敏感数据窃取。

值得注意的是,此次攻击活动中使用的 Cobalt Strike 水印与过去 Black Basta 勒索软件攻击相关的一个初始访问代理(IAB)存在关联。Cobalt Strike 水印是嵌入在信标中的唯一标识符,与生成有效负载所使用的许可证相关。WithSecure 解释称:“这个水印常见于与 Black Basta 勒索软件相关的信标和域名中。很可能是作为初始访问代理的威胁行为者在使用,他们与 Black Basta 密切合作。不过,我们尚未发现其他使用此 Cobalt Strike 信标水印的事件(无论是勒索软件事件还是其他事件),但这并不意味着没有发生过。”

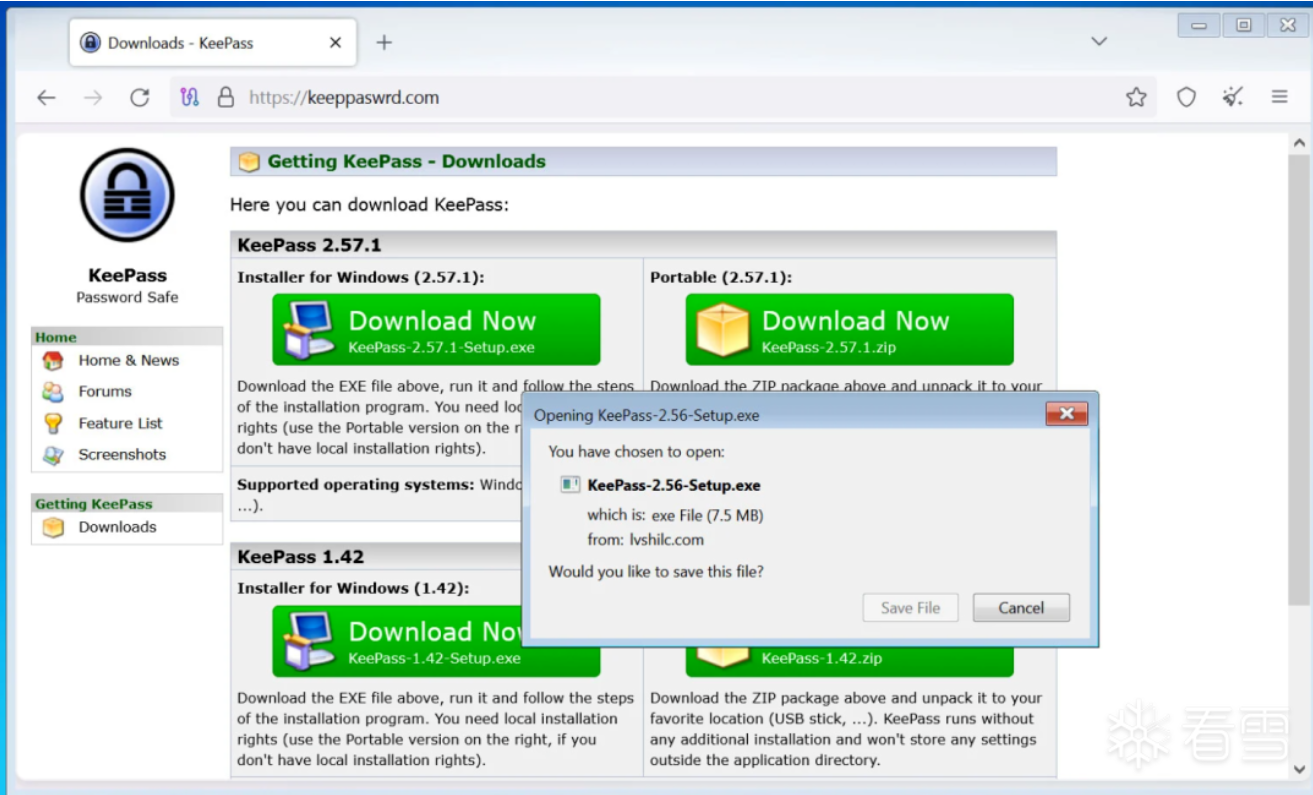

研究人员发现,KeeLoader 存在多个变种,并且这些变种都使用了合法证书进行签名,以增加迷惑性。它们通过一些拼写错误的域名进行传播,例如 keeppaswrd [.] com、keegass [.] com 和 KeePass [.] me 等。BleepingComputer 证实,keeppaswrd [.] com 这个网站目前仍然处于活跃状态,还在持续不断地分发经过木马化处理的 KeePass 安装程序。

除了安装 Cobalt Strike 信标外,这个被篡改的 KeePass 程序还具备密码窃取功能。只要用户在该程序中输入任何凭据,威胁行为者都能够将其偷走。WithSecure 的报告显示:“KeeLoader 不仅被修改成了可以充当恶意软件加载器,其功能还被扩展,以便于泄露 KeePass 数据库数据。当 KeePass 数据库数据被打开时,账户、登录名、密码、网站和注释信息也会以 CSV 格式在 % localappdata% 下导出为.kp 文件,随机整数值在 100 - 999 之间。” 最终,WithSecure 所调查的这起攻击导致了该公司的 VMware ESXi 服务器被勒索软件加密。

对这一恶意活动的进一步调查发现,威胁行为者构建了一个庞大的基础设施,用于分发伪装成合法工具的恶意程序,以及设置钓鱼页面来窃取用户凭据。例如,aenys [.] com 这个域名被用来托管多个子域名,这些子域名伪装成了 WinSCP、PumpFun、Phantom Wallet、Sallie Mae、Woodforest Bank 和 DEX Screener 等知名公司和服务,每个子域名都被用于分发不同的恶意软件变种或者窃取用户的凭据。

WithSecure 团队有一定把握认为,这些活动是 UNC4696 组织所为。这个威胁行为者组织此前与 Nitrogen Loader 活动有关,而之前的 Nitrogen 活动又与 BlackCat/ALPHV 勒索软件存在联系。

在此提醒广大用户,下载软件,尤其是像密码管理器这类高度敏感的软件时,一定要从合法正规的网站下载,并且要避免访问广告中链接的任何网站。即使广告中显示的软件服务网址看起来是正确的,也不要轻易点击进入,因为威胁行为者已经多次证明,他们有能力绕过广告政策,在显示合法网址的同时,将用户链接到冒名顶替的网站上。

资讯来源:bleepingcomputer

转载请注明出处和本文链接

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课