-

-

[转帖]【银行逆向百例】06小程序逆向之WeChatOpenDevTools-Python开启Devtools+跟踪调用堆栈

-

发表于: 2025-6-3 10:21 111

-

“ 说不定我是为了跟你相遇才彷徨了一万几千年。——《JOJO的奇妙冒险》E23 ”

01

—

环境版本

环境:

电脑,Windows 10 专业版 23H2

软件:

微信,Windows 3.9.10.19

WeChatOpenDevTools-Python,0.3.2

02

—

操作步骤

1、下载安装v3.9.10.19版本微信

367K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6@1L8$3#2Q4x3X3c8K6L8X3!0%4i4K6u0r3N6$3g2U0K9r3q4@1i4K6u0V1N6$3W2F1k6r3!0%4M7#2)9J5k6s2k6W2M7Y4y4A6L8$3&6K6i4K6u0r3M7X3g2D9k6h3q4K6k6i4y4Q4x3V1k6@1j5h3N6Q4x3V1k6$3x3#2)9J5k6e0W2Q4x3X3f1I4x3q4)9J5k6e0p5&6

2、下载安装0.3.2版本

WeChatOpenDevTools-Python

53fK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6v1j5i4k6W2L8r3g2&6f1f1q4c8i4K6u0r3g2$3g2o6K9r3q4@1e0%4m8W2L8V1c8W2N6W2c8G2L8$3I4K6i4K6u0V1f1s2W2@1K9r3!0F1i4K6u0r3M7X3g2D9k6h3q4K6k6i4y4Q4x3V1k6@1j5h3N6Q4x3V1j5H3i4K6u0W2x3#2)9J5k6e0t1`.

3、请求响应加密

4、注入微信

WechatOpenDevTools-Python.exe -x

5、出现DevTools

03

—

请求分析

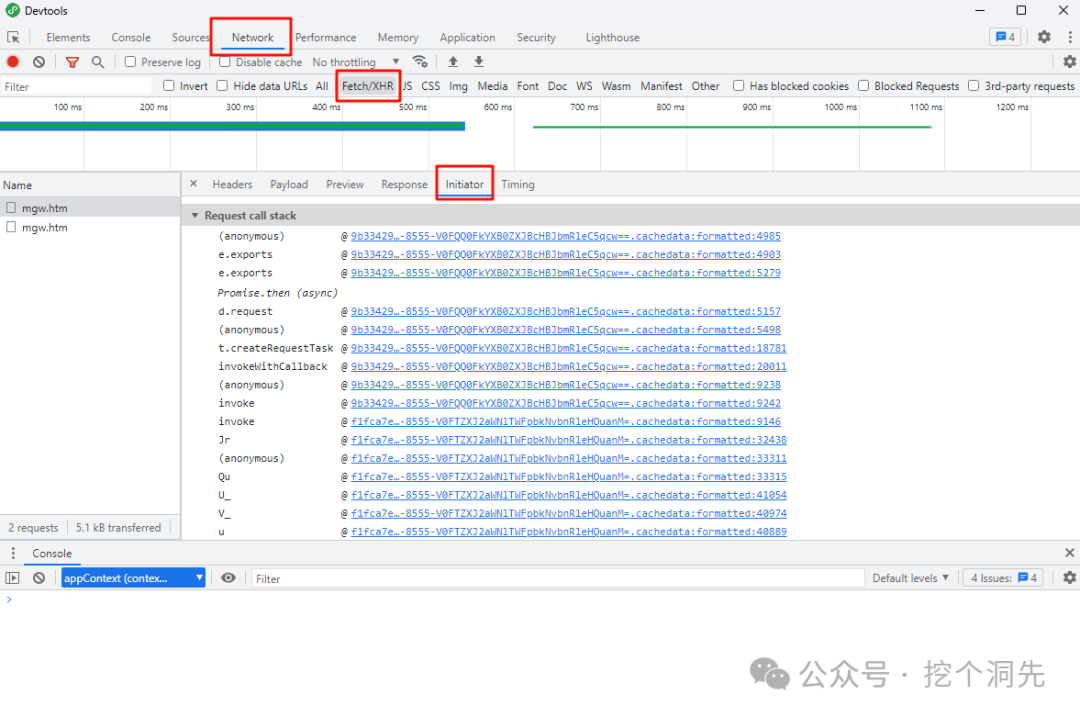

6、Network-Fetch/XHR,点击Initiator查看请求的调用堆栈

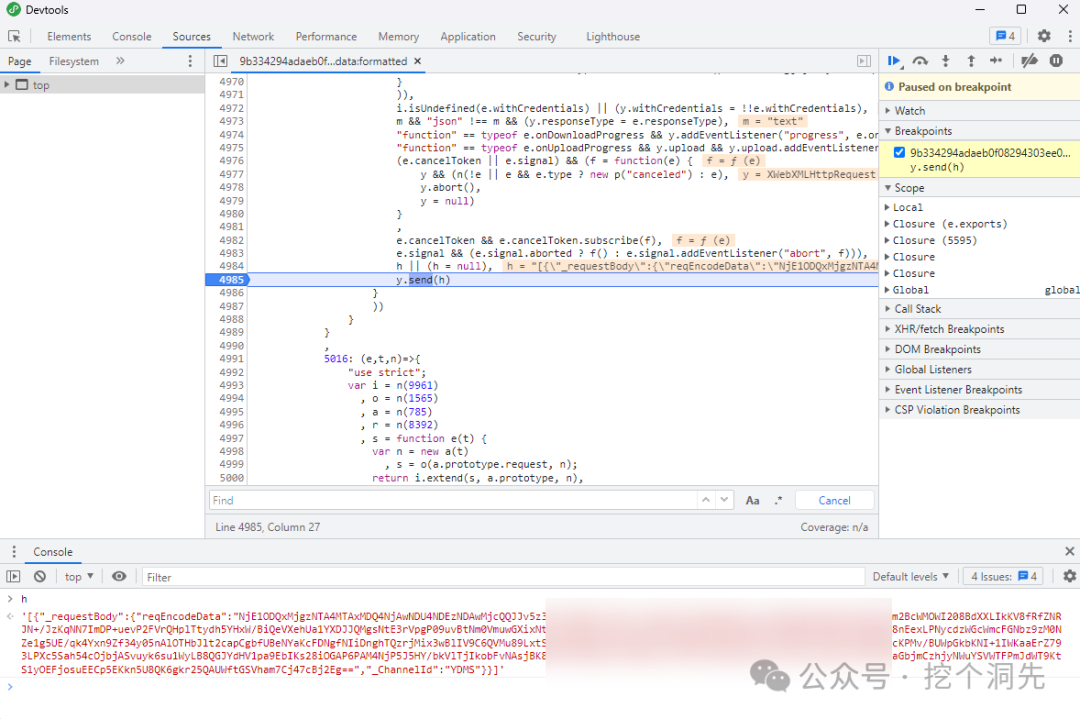

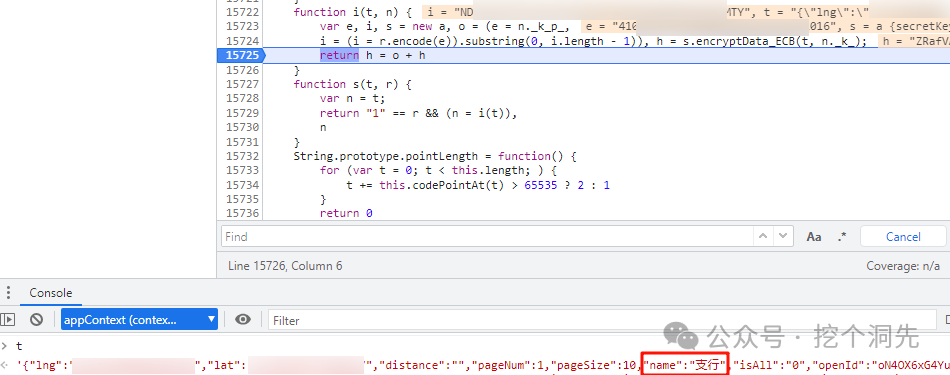

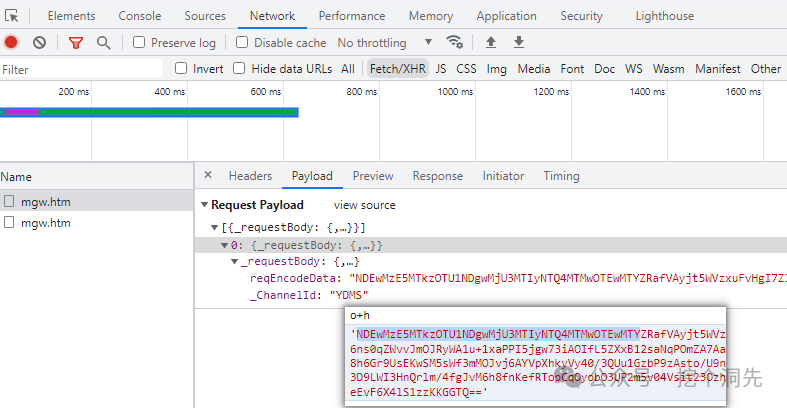

7、从调用栈顶部开始逐步向下看,第一个堆栈断点查看h为密文

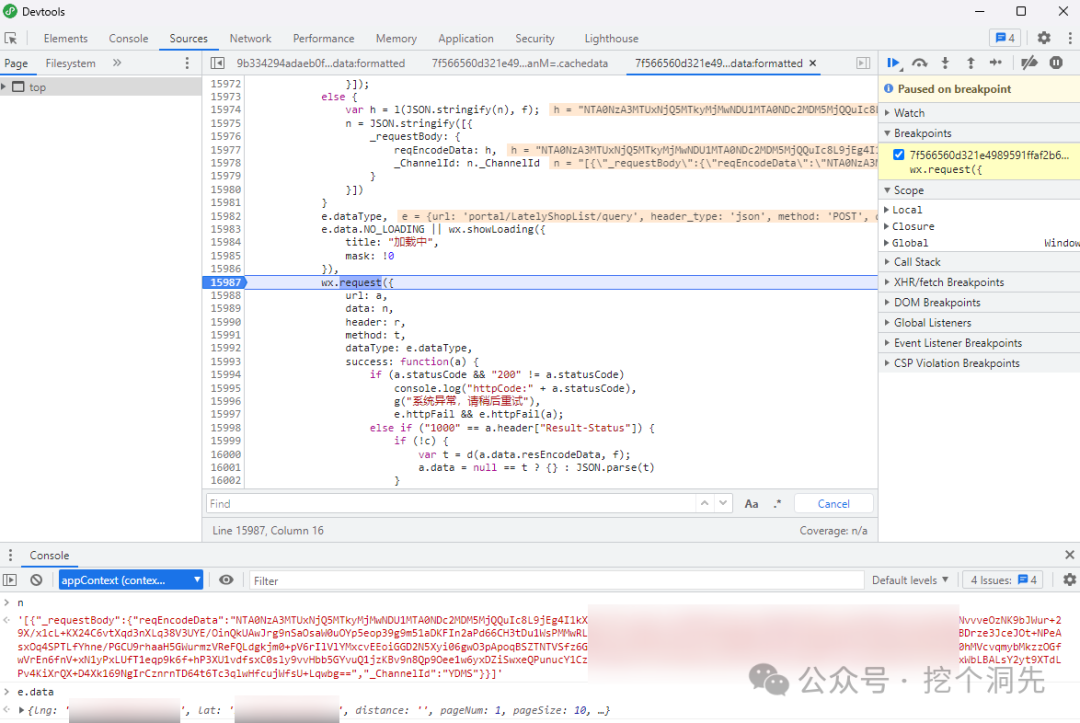

8、从上往下依次点击堆栈请求,跟到这一步发现n为密文,e.data为明文

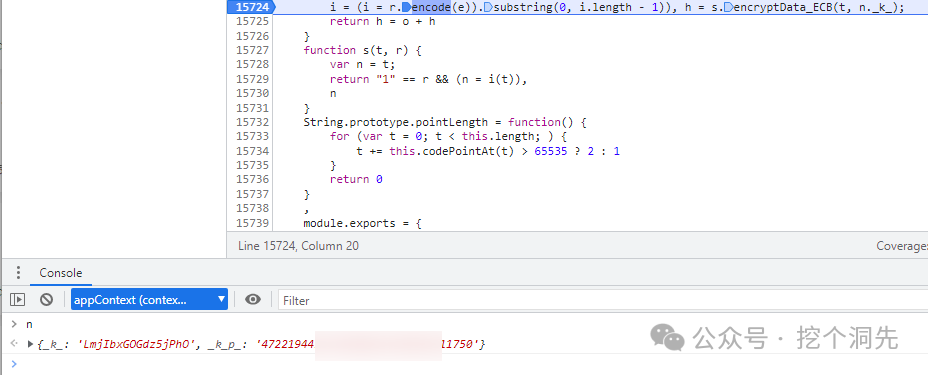

9、定位到加密函数l,n是明文,f是随机生成密钥

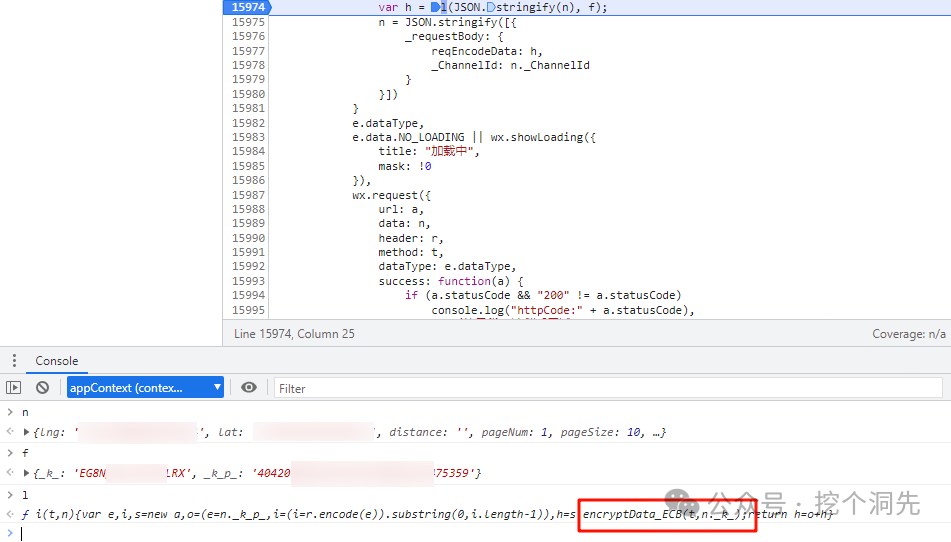

10、进到l函数内部,断点

encryptData_ECB,t中包含搜索关键字

name=支行,h即返回的加密结果

11、对比网络请求一致

04

—

响应分析

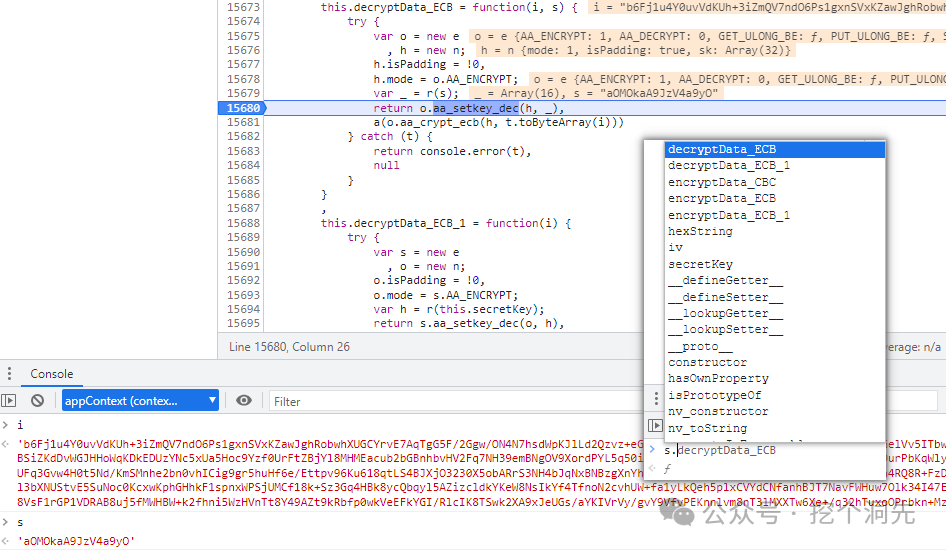

12、发现s.decryptData_ECB即为解密方法,i为密文,s为随机密钥

13、先在加密处断点拿到随机密钥

n._k_='LmjIbxGOGdz5jPhO'

14、再断点解密对比密钥一致,也就是说加密时生成随机密钥,拼接密钥和密文o+h请求服务器,服务器返回密文响应,然后使用加密时的随机密钥进行解密

s=n._k_='LmjIbxGOGdz5jPhO'

赞赏

他的文章

- [原创]【银行逆向百例】09小程序逆向之禁用调试模式+动态密钥+JsRpc+Yakit hijackSaveHTTPFlow热加载 68

- [原创]【银行逆向百例】08小程序逆向之JsRpc+Yakit hijackSaveHTTPFlow热加载实现明文流量显示 277

- [原创]【银行逆向百例】07小程序逆向之微信开发者工具反编译修复分包内容缺失+登录失败openid替换 193

- [转帖]【银行逆向百例】06小程序逆向之WeChatOpenDevTools-Python开启Devtools+跟踪调用堆栈 112

- [转帖]【银行逆向百例】05小程序逆向之微信开发者工具反编译修复插件未授权+WXSS+WXML格式错误 87

赞赏

雪币:

留言: