-

-

[分享]WinRAR Exploit CVE-2018-20250 漏洞复现

-

发表于:

2019-2-23 22:54

13864

-

[分享]WinRAR Exploit CVE-2018-20250 漏洞复现

利用思路可以选择DLL劫持

该漏洞为一个路径穿越型的漏洞,有两个方面的缺陷限制漏洞的利用。 漏洞利用的目标是把exe释放到操作系统启动目录下,win10 的启动目录是:%appdata%\Microsoft\Windows\Start Menu\Programs\Startup\ace文件的解析dll: UNACEV2.DLL,不能识别相对路径,只能是绝对路径,所以上述相对路径是无法识别的,就必须要有一个绝对路径才行, 比如:d:\Working_data\WinRar_Exploit\poc\test.ace漏洞利用的时候需要填写系统启动目录对应当前目录的一个绝对路径,比如..\..\1.exe,相对于当前目录路径的一个文件存储位置, 而目标系统利用的情况下,是无法做到的。

第一种情况无法保证的情况下,就需要第二种情况来满足,需要目标计算机的用户名,硬编码写入一个文件路径,比如:C:\Users\admin\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\test.exe

才能比较好的利用。

需要python3 支持

46dK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6V1M7X3!0W2i4K6u0r3j5h3y4W2k6X3W2D9k6b7`.`.

cf4K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6i4P5f1q4@1N6g2)9J5c8V1y4h3c8g2)9J5k6o6t1H3x3e0S2Q4x3X3b7J5x3o6t1#2x3l9`.`.

win7 x32 sp1

010editor

winace 2.6.9

winrar 5.50 beta 1

ace 文件解析器:acefile :045K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6V1M7X3!0W2i4K6u0r3j5h3y4W2k6X3W2D9k6b7`.`. 需要python3 支持

winace版本是 winace 2.69,是否破解跟漏洞利用没有太大关系

winrar 的版本是 winrar 5.50 beta 1,其他版本未测试

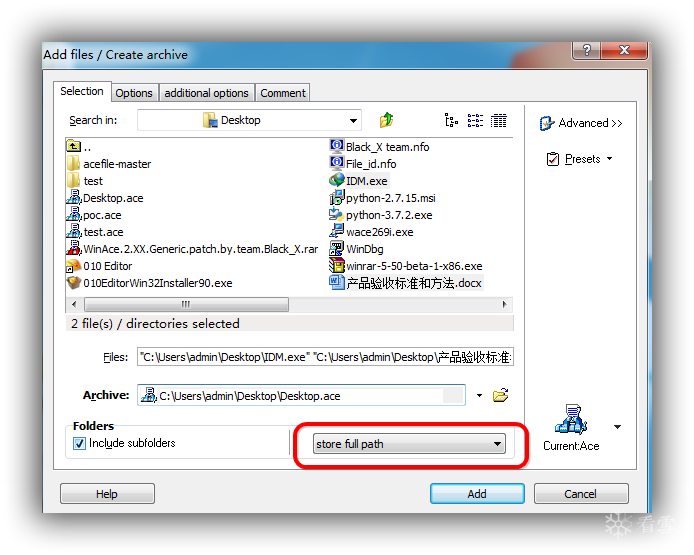

使用winace压缩文件,选中需要压缩的文件右键-add to,如图所示:

Figure 1:压缩选择的文件

压缩模式选项中选择全路径:

全路径

使用ace解析工具acefile.py --headers exploit.ace得到如下结果

修改的目的是创建漏洞利用所需要的穿越目录和最终生成的exploit.ace 有4个非常重要的点:

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2019-2-23 22:59

被仙果编辑

,原因: