在挖掘ruckus服务器的漏洞过程中,首先就是想要登陆进去。所以要找一个路径穿越的漏洞,想到了可以用../../../或者是URL编码后的%2e%2e%2f%2e%2e%2f%2e%2e%2f,进而读取密码文件,但是实践证明不行。比如supportinfo.txt是/www下的一个文件,用来存储路由器的log。如果存在路径穿越,则GET /images/../../../../../../../../../../../supportinfo.txt应该读取不到文件,但最后还是能读到supportinfo.txt。说明将../以某种方式限制在了/www目录

ruckus使用的是GoAhead2.1.8,让我们看看其源码做了哪些处理吧

在这之前可以看看历史漏洞:

c39K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2W2P5s2m8D9L8$3W2@1i4K6u0V1k6r3u0Q4x3X3g2U0L8$3#2Q4x3V1k6W2P5s2m8D9L8$3W2@1M7#2)9J5c8U0t1I4y4K6l9%4

f12K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2W2P5s2m8D9L8$3W2@1i4K6u0V1k6r3u0Q4x3X3g2U0L8$3#2Q4x3V1k6W2P5s2m8D9L8$3W2@1M7#2)9J5c8U0t1H3y4U0l9%4

在多次尝试过后,没法读取在/www外的文件。

虽然如此但还是发现了信息泄露的漏洞,ruckus路由器请求路径以/images/开头可以任意读取/www中的文件,其中supportinfo.txt包含了各种调试信息,(但supportinfo.txt必须在登陆调用相关功能后生成,如果目标曾经使用了这个功能就可以读取到相关内容),可造成信息泄露,比如ps信息,版本信息等。

关于路径穿越比较经典的例子有tp-link的,ca2K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6k6h3y4Q4x3X3c8U0L8$3&6K6N6h3I4@1i4K6u0W2j5$3!0E0i4K6u0r3k6Y4S2V1j5i4c8S2i4K6u0r3M7$3g2U0j5$3!0F1M7#2)9J5c8Y4m8J5L8$3c8Q4x3V1k6@1k6h3#2W2k6r3W2S2i4K6u0r3j5h3c8$3K9i4y4G2M7X3W2W2M7#2)9#2k6Y4c8^5N6q4)9J5c8U0t1H3x3e0f1H3y4o6p5H3i4K6u0V1x3q4)9#2k6W2c8b7i4K6u0V1e0r3W2F1K9#2)9#2k6W2g2F1j5i4g2@1K9r3g2F1N6r3W2U0j5i4c8W2k6q4)9#2k6X3I4G2j5$3q4D9i4K6g2X3k6X3W2D9k6g2)9#2k6X3c8A6M7$3y4D9L8%4y4#2M7X3g2Q4y4h3k6$3N6h3I4F1k6i4u0S2j5X3W2D9K9i4c8&6i4K6g2X3N6U0p5H3i4K6u0W2N6s2S2@1i4@1g2r3i4@1u0o6i4K6S2o6i4@1f1#2i4K6S2r3i4@1q4r3i4@1f1@1i4@1u0n7i4@1p5#2i4@1f1%4i4K6W2n7i4@1t1@1i4@1f1$3i4K6S2q4i4@1p5#2i4@1f1^5i4@1q4r3i4@1u0n7i4@1f1#2i4K6S2r3i4K6V1$3i4@1f1#2i4K6R3^5i4@1t1H3i4@1f1#2i4@1q4r3i4K6R3$3i4@1f1%4i4@1p5H3i4K6R3I4i4@1f1K6i4K6R3H3i4K6R3J5

其中GoAhead历史漏洞就有ac1K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2W2P5s2m8D9L8$3W2@1i4K6u0V1k6r3u0Q4x3X3g2U0L8$3#2Q4x3V1k6W2P5s2m8D9L8$3W2@1M7#2)9J5c8U0t1I4y4K6l9%4

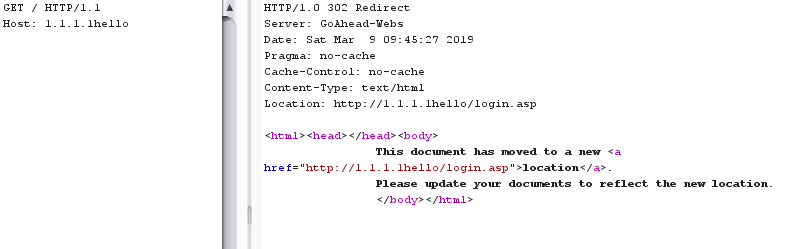

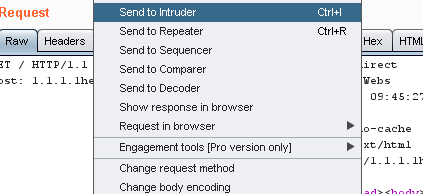

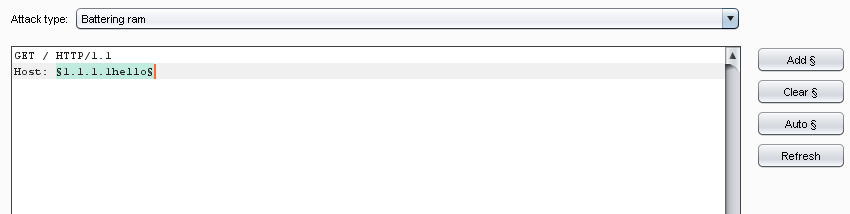

以redirect为例,当你访问目标机器当前不允许访问的页面时会把你重定向到登陆页面。但是其中重定向host是由你发的包的host头决定的,如果你发的越长,返回的也就越长,如果没有准备足够的空间就会造成溢出.

这么说比较模糊,可以看d-link的溢出漏洞,CVE-2018-11013,相关文章:938K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1j5H3P5o6y4X3z5e0N6Q4x3X3g2Y4K9i4c8Z5N6h3u0Q4x3X3g2A6L8#2)9J5c8X3g2^5M7r3I4G2K9i4c8Q4x3V1j5J5x3o6p5^5i4K6u0r3x3o6g2Q4x3V1j5I4x3#2)9J5c8V1c8Q4x3X3c8x3K9h3&6C8i4K6u0V1c8p5W2d9i4K6u0V1z5o6p5$3i4K6u0V1b7e0u0Q4x3X3c8o6e0W2)9J5k6s2u0G2N6i4c8W2M7W2)9J5k6s2y4@1j5h3y4C8i4K6u0V1j5X3q4K6k6h3c8Q4x3X3c8T1N6h3k6X3k6i4u0Q4x3X3c8G2N6X3g2J5k6X3I4G2N6#2)9J5c8R3`.`.

GoAhead

这里从代码分析。

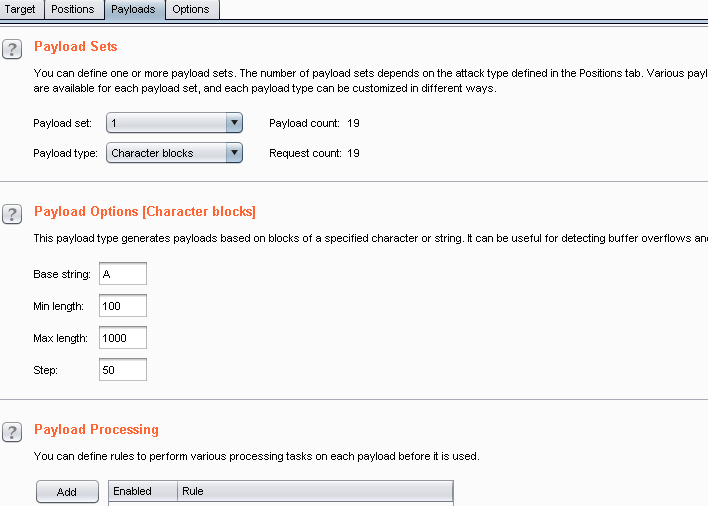

其中WEBS_MAX_URL,#define WEBS_MAX_URL 4096 / Maximum URL size for sanity /,尝试过超过4096,burpsuit显示done,但是没有响应包,不会崩溃。

用burpsuit测了好多其他的变量,都不能达到效果。

在最开始接触路由器安全的时候对URL各种请求路径还是很疑惑的,下面就结合ruckus webs二进制文件和源码分析。

IDA反汇编main函数片段,开头有一大段这些mips汇编,是不是不知道该如何分析呢

好在我们可以看源码

看initWebs()

解析URL路径第一层,如果是goform就用websFormHandler处理,如果是 cgi-bin就用websCgiHandler处理,如果是其他,就是websDefaultHandler处理。

对于cgi,编译好源码,把直接把busybox放到/cgi-bin,然后就“命令注入”了一把。

在实际应用中,如果提取解开了固件,对于cgi程序(也有lua php等),都可以找找命令注入。

可以看到下面的源码,其实最后是起了一个程序。

除了cgi,还有一些其他的自定义的路径,都可以尝试去挖掘漏洞,如之前dlink /hnap就爆出漏洞。75cK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6X3L8%4u0@1K9h3N6#2j5i4u0V1i4K6u0W2j5$3!0E0i4K6u0r3k6h3&6U0P5h3y4D9L8%4m8W2k6r3W2S2i4K6u0r3K9i4m8K6i4K6u0r3y4o6l9%4y4K6t1`.

从这里,可以明白两点,一是可以从固件解开得出的webs程序中找到有哪些路径可以访问(找未授权访问),二是这些路径对应的函数(用来分析漏洞,完成利用)

以上是我在挖掘ruckus漏洞时总结的一些东西,和大家分享下,大家最好结合源码自己分析,如果你也对路由器漏洞挖掘感兴趣。

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课