-

-

[原创]一个golang恶意样本分析

-

发表于: 2025-2-24 22:18 1962

-

样本来源:caeK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1j5Y4y4Q4x3X3g2C8j5h3k6S2L8W2)9J5k6h3y4F1i4K6u0r3N6r3S2J5k6h3q4V1i4K6u0V1x3U0t1%4z5e0b7@1y4W2)9J5k6o6q4Q4x3X3b7I4i4K6u0W2K9s2c8E0L8l9`.`.

感谢分享~

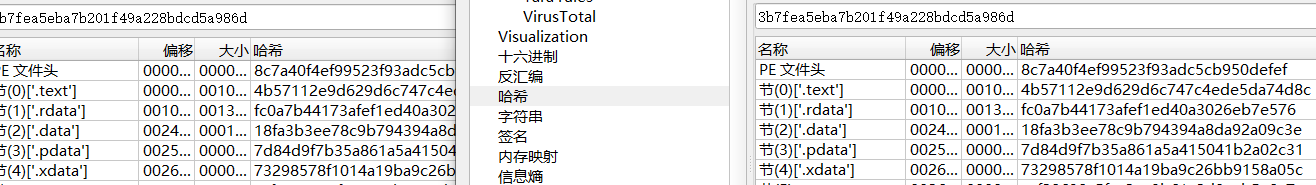

SHA256:0e0ab2d4c6f72f03614d7e1921028b820ef81208d816ff92b5945637baa068ac

文件分析

64位golang编写

行为分析

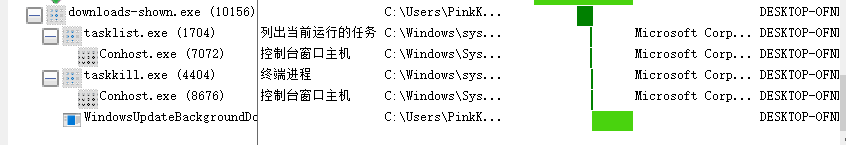

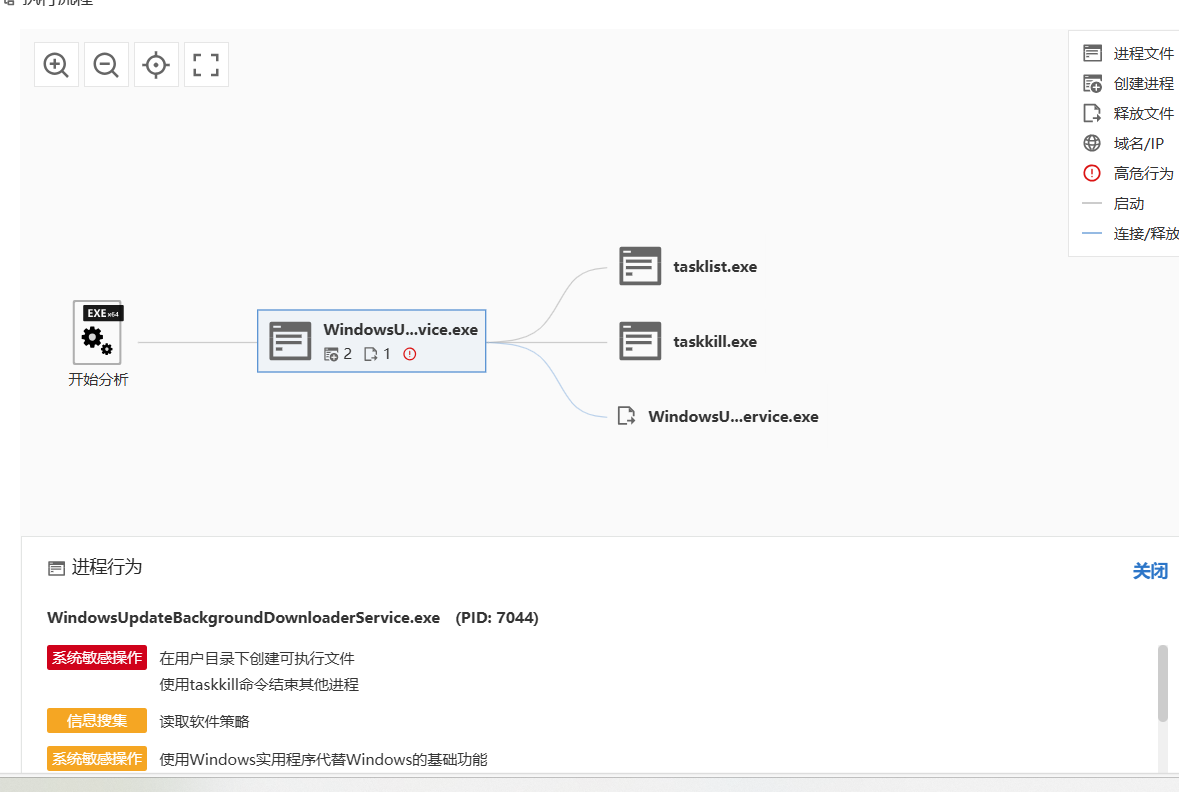

进程行为

创建了两个系统程序以及一个伪装的exe

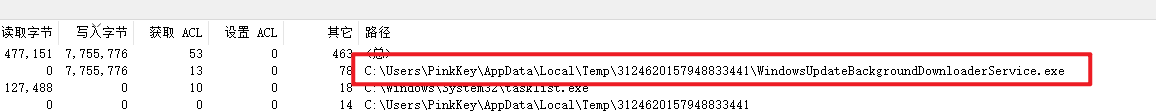

文件行为

如下图所示,文件释放了进程行为中那个隐藏的文件

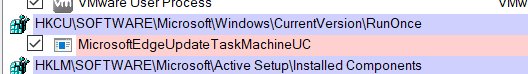

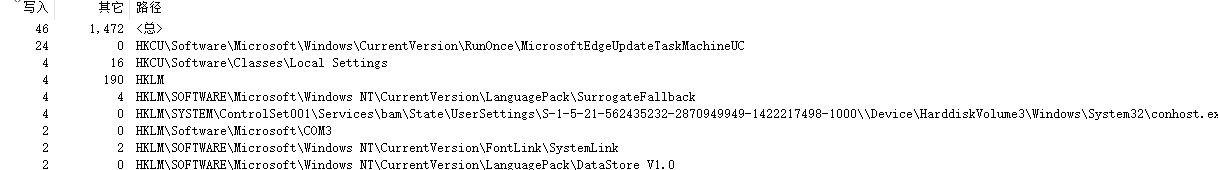

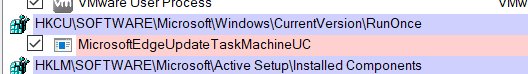

注册表行为

自启动会运行一次特定程序

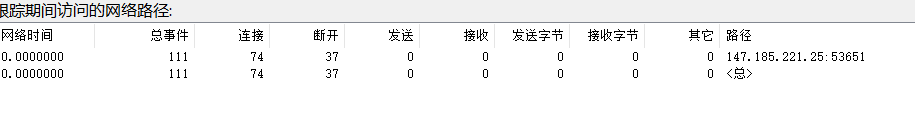

网络行为

未检出

详细分析

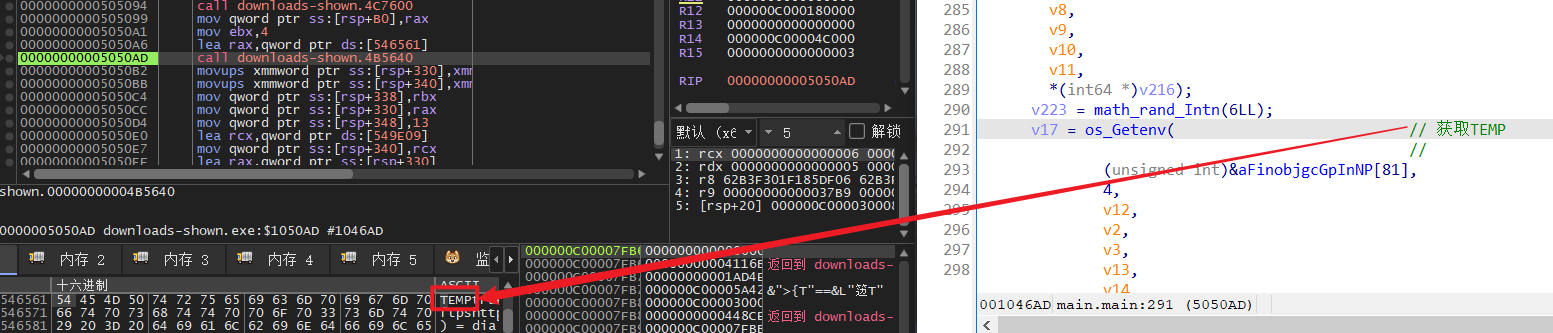

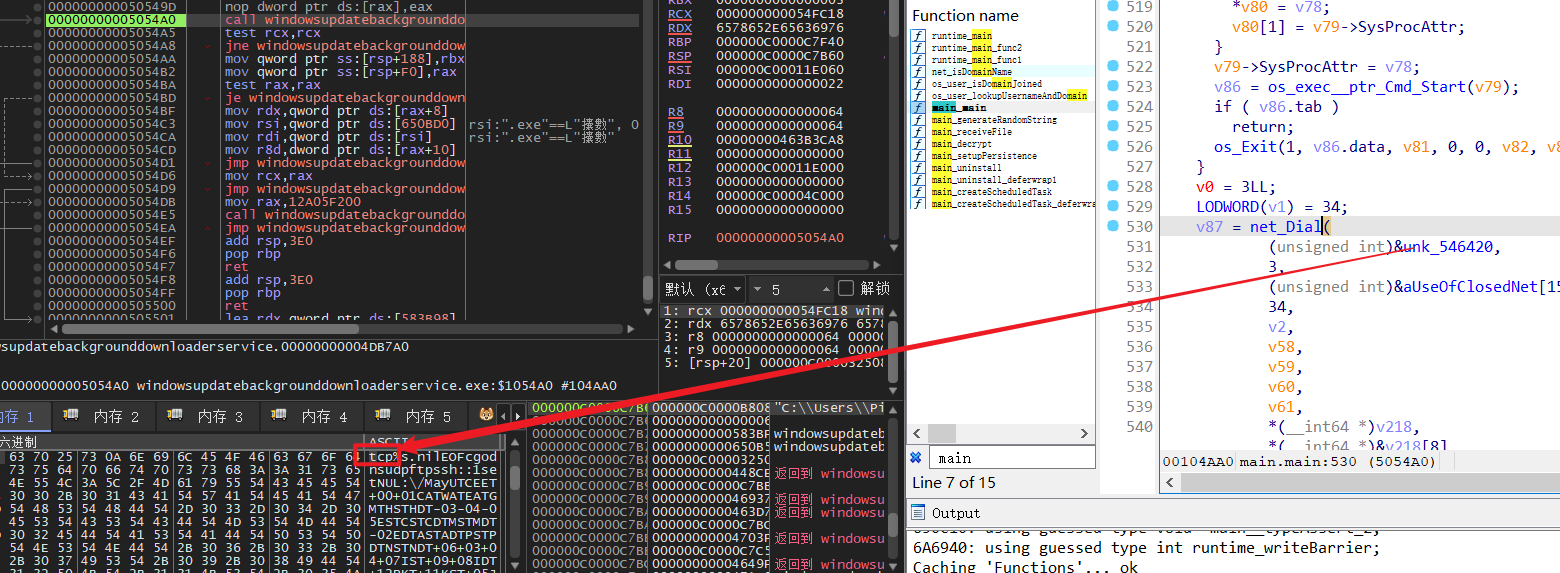

因为没有main_init,就直接分析main_main,跳过前面获取时间取随机值这些,如图下所示,首先会获取TEMP目录

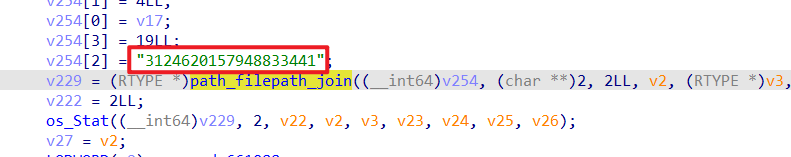

拿到TEMP地址后,在字符串后跟上特定的字符,作为文件夹

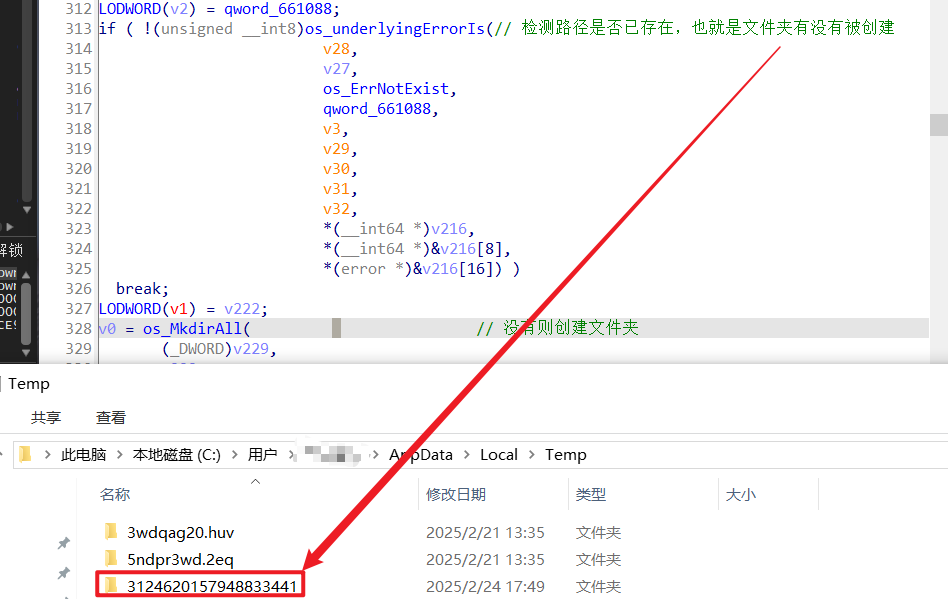

然后尝试创建这个文件夹

然后在跟上exe的名字然后创建

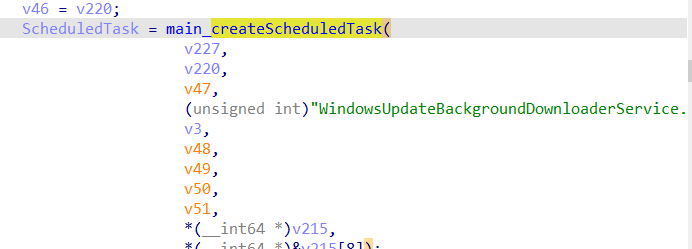

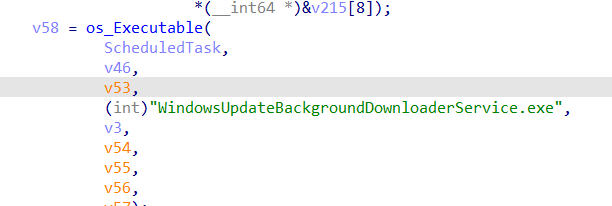

创建计划任务

运行程序

然后程序就结束了,对比了些释放的程序,发现就是自身,猜测需要在特定目录下运行才会执行后续的操作

执行一下temp目录下的,再看一下行为,区别就是这次能将检测到连接行为了

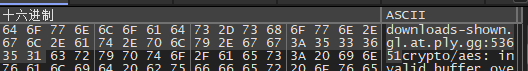

在TEMP中 获取tcp

域名端口如下,根据端口不难猜出与上面那个ip对应

1 | downloads-shown.gl.at.ply.gg:53651 |

后续应该还有文件下载,但是由于域名已经挂了,只能到这里啦

IOC

1 | downloads-shown.gl.at.ply.gg:53651 |

1 | 147.185.221.25:53651 |

篇外环节~

诶呀,手动分析这么累,不如试试微步云沙箱三分钟顶俩小时,快速获取IOC,无论是为了了解样本流程还是快速分析c2,都是极好的选择哦~

赞赏

他的文章

- [原创]一个恶意样本的分析 1336

- [原创]一个远控样本研判 1522

- [原创]一个恶意样本分析 5010

- [原创]一个银狐白加黑分析 1754

- [原创]一个恶意样本分析 2523

赞赏

雪币:

留言: