-

-

[原创]一个恶意样本的分析

-

发表于: 2025-4-17 12:39 1335

-

样本来源,感谢分享~

恶意程序_病毒样本 分享&分析区_安全区 卡饭论坛 - 互助分享 - 大气谦和!

初步研判

SHA256:84b848e90631a5bc0b6728deee7f7c7a8f417daa466abd50c1823dcfb7907a7d

文件本身使用innosetup打包,我们可以使用InnoExtractor解包

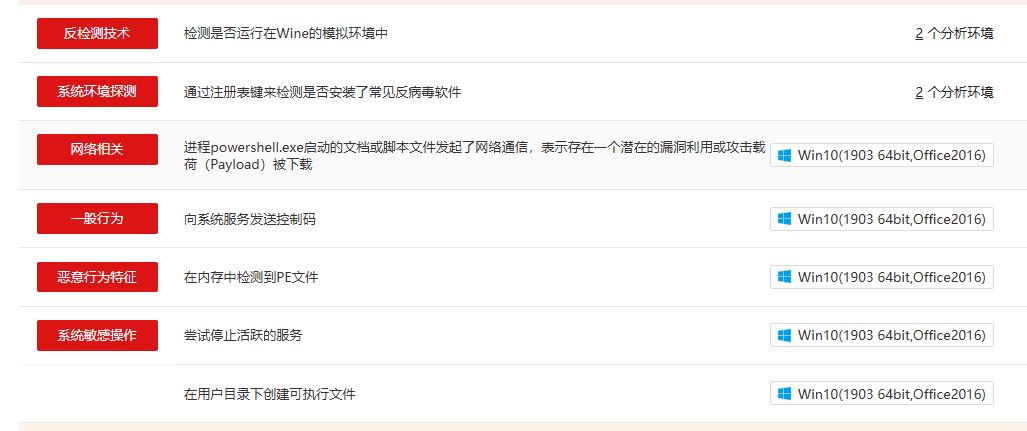

微步云沙箱已判黑

沙箱中捕获到大量可疑行为,方便我们后续分析框架搭建

检测内存功能可疑捕获到恶意内存,之后可疑针对内存创建详细展开

行为分析

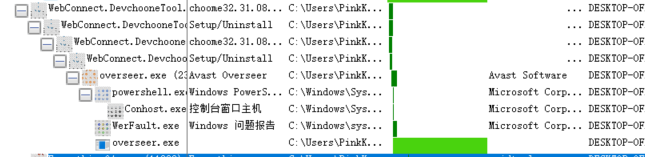

进程行为

进程如下

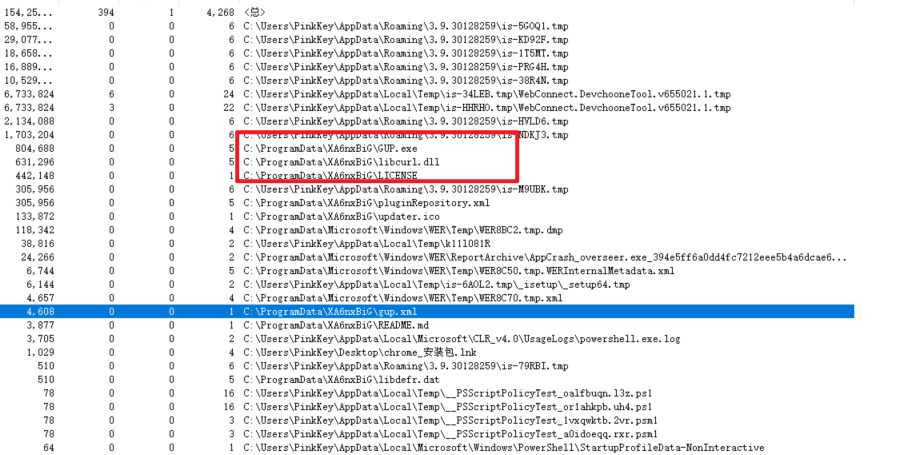

文件行为

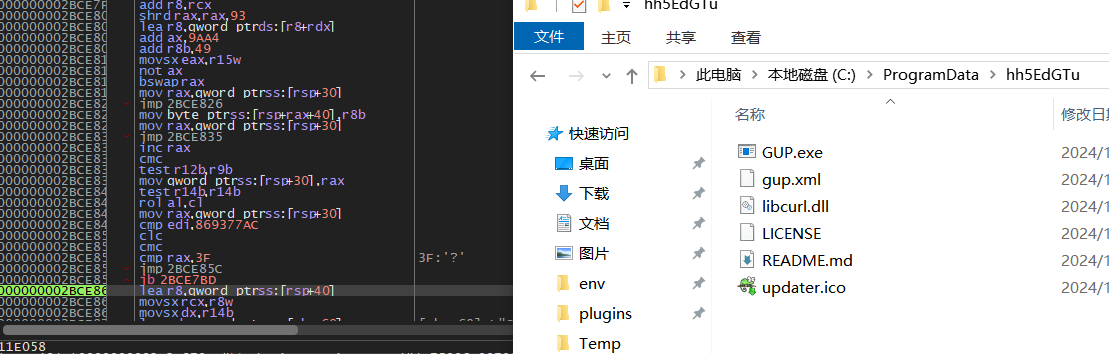

如图所以创建部分文件,红框中的文件比较敏感,有乱码文件夹

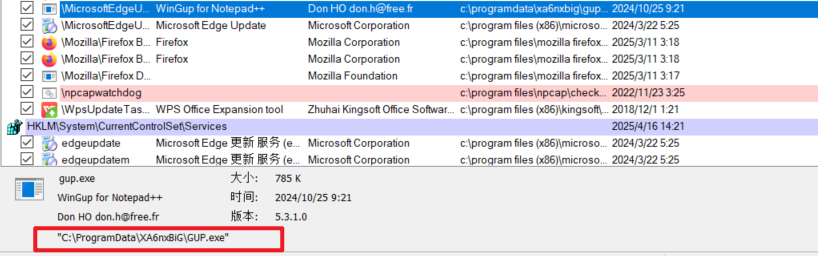

注册表行为

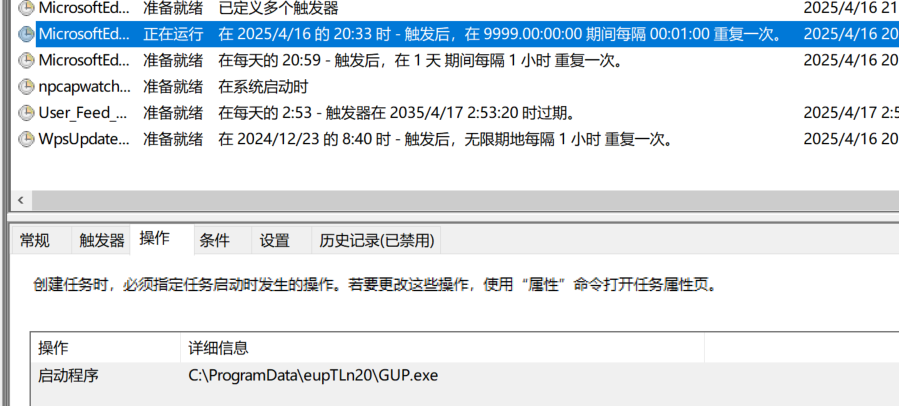

白文件计划任务,猜测为白加黑

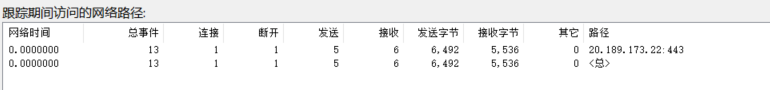

网络行为

有一个对外通信,根据x社区信息可以判断这个ip并非是恶意通信ip

详细分析

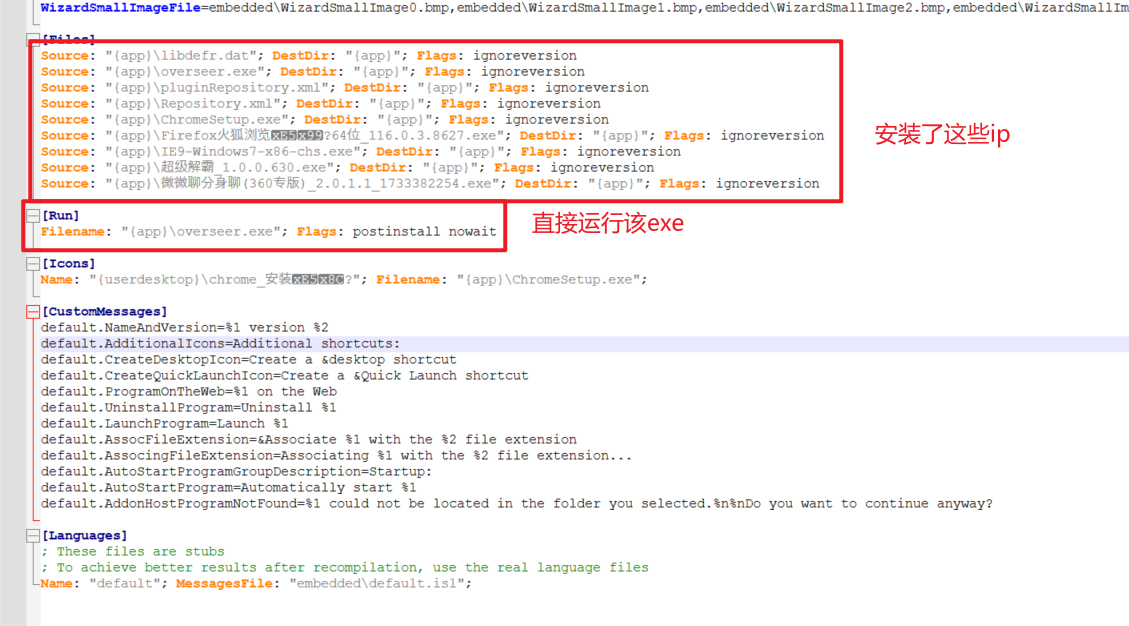

因为是innosetup,我们使用InnoExtractor执行,可以看到基本的操作流

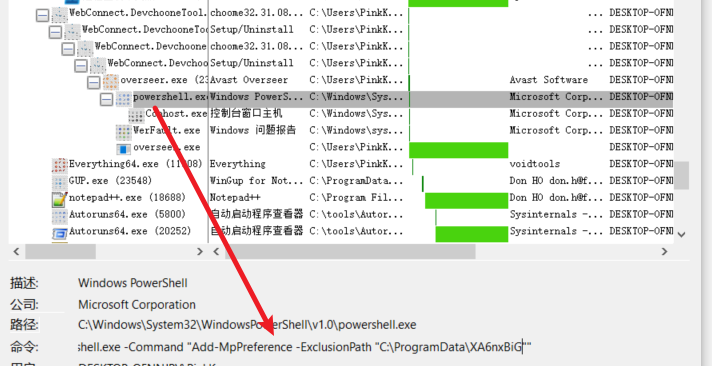

我们再次回到行为可以看到安装包运行了overseer.exe内部有执行了powershell指令,绕过win defender

1 | powershell.exe -Command "Add-MpPreference -ExclusionPath "C:\ProgramData\XA6nxBiG"" |

我们通过行为可以发现白加黑由此释放

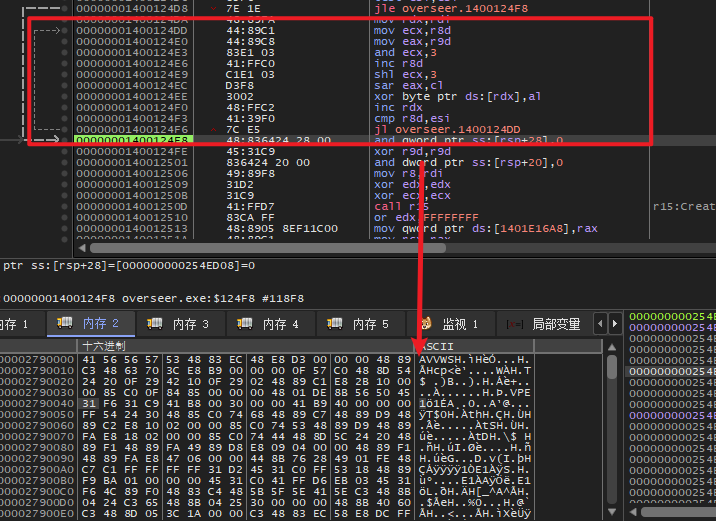

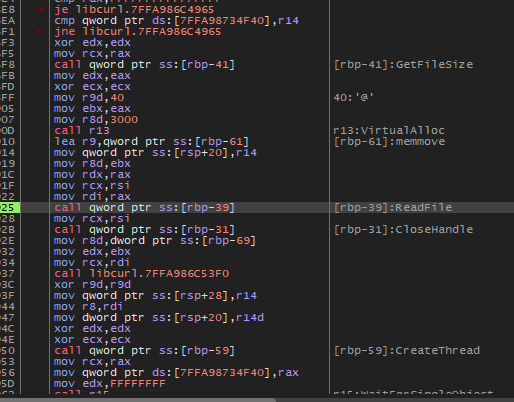

我们动调此文件,发现其载入了Repository.xml

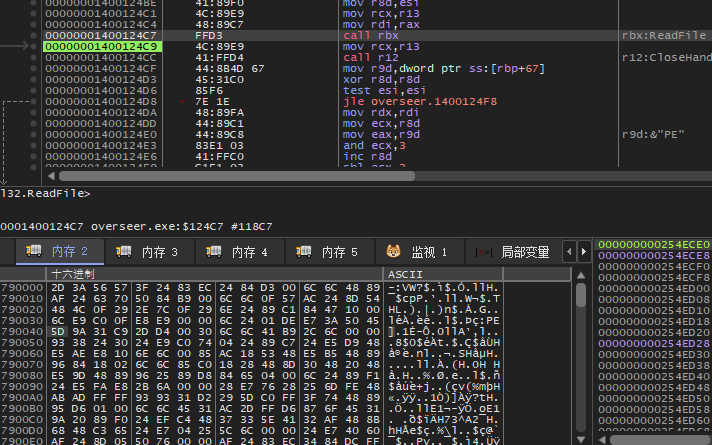

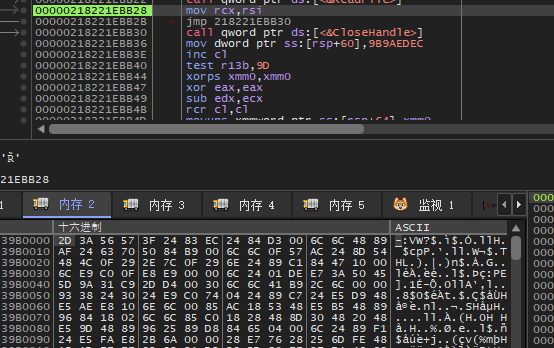

然后循环解密了shellcode

然后创建线程执行

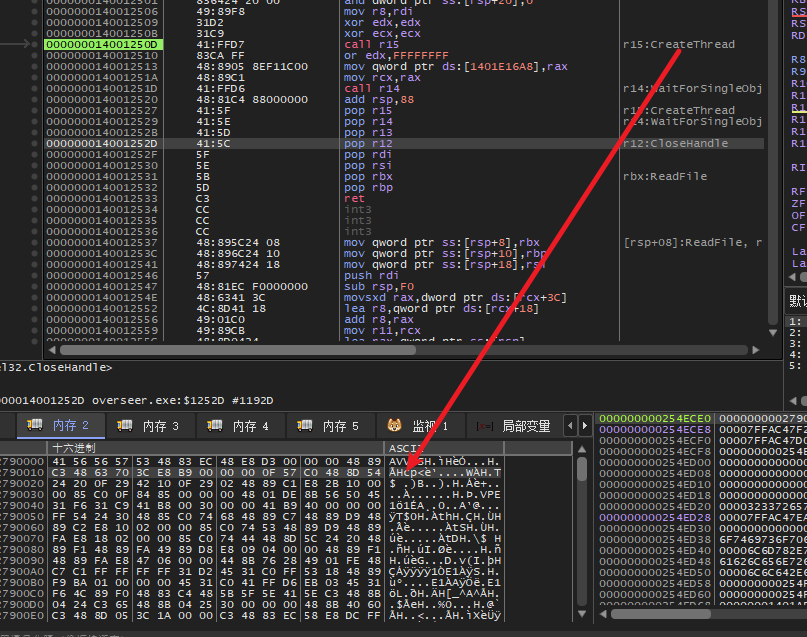

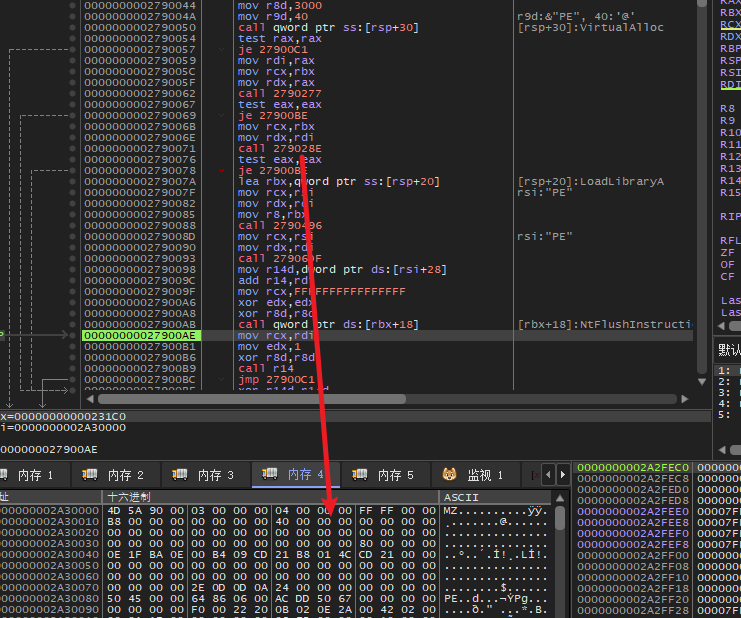

分析shellcode,发现主要由一段对齐用的代码和一个dll组成

如下为对齐dll并执行

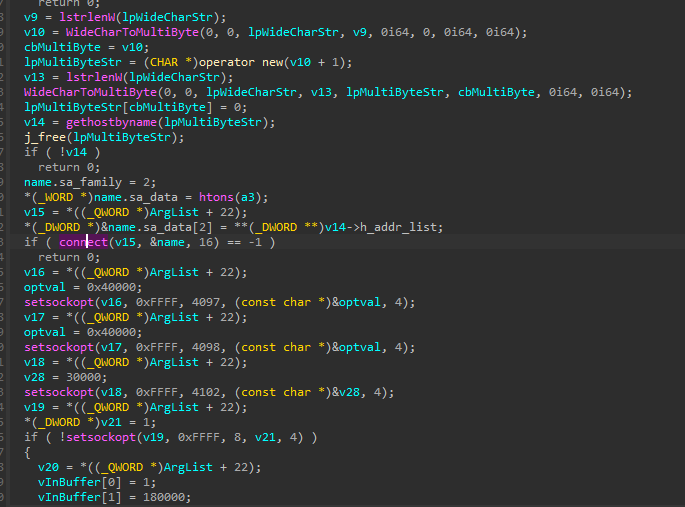

在dll中获取了pluginRepository.xml的内容

中间会检查注册表信息

然后释放文件

删除了加密的数据文件

然后调用powershell绕过windefender的检查

然后创建计划任务后每隔一分钟执行一次,真是急得不行

知道了计划任务启动然后看看输出白加黑的文件

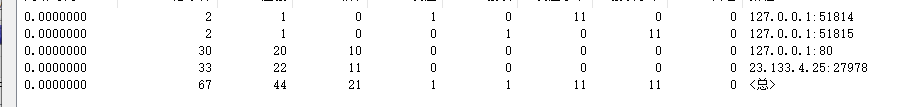

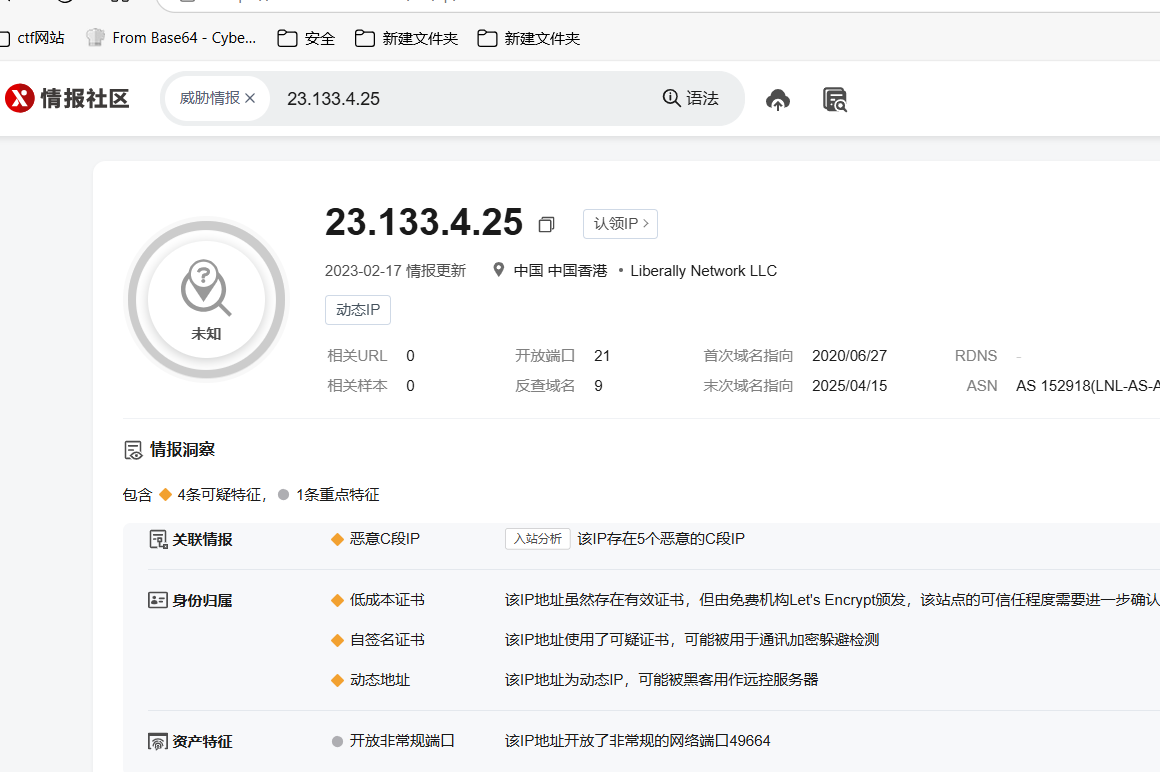

行为分析一下,有个公网ip

丢x情报社区看看信息,下面这样就很可疑了

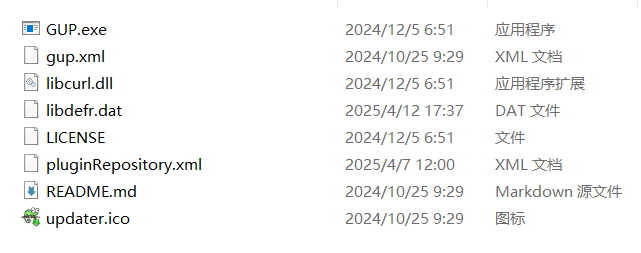

我们来看看文件

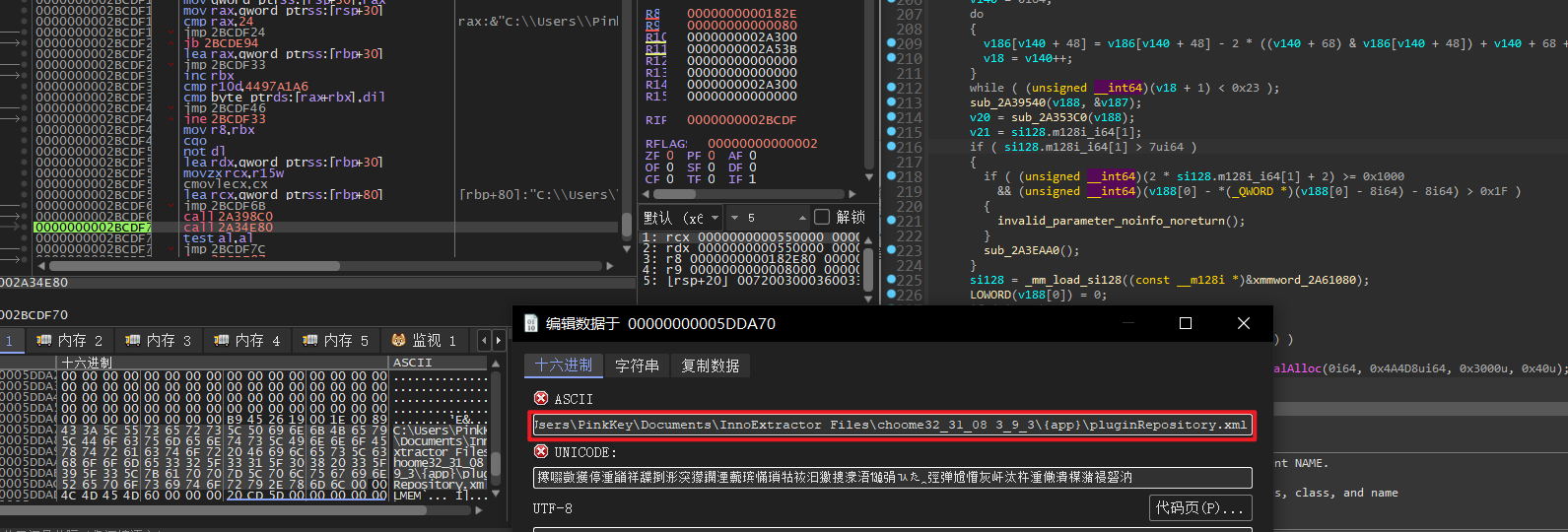

是notpad++改的,和源文件对比,发现libcurl.dll数字签名没了,文件中多了libdefr.dat和pluginRepository.xml,lisence变大了很奇怪,可能是数据文件,其他的貌似没有变,是个白加黑

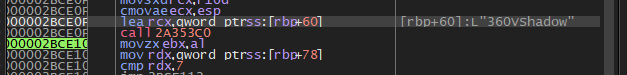

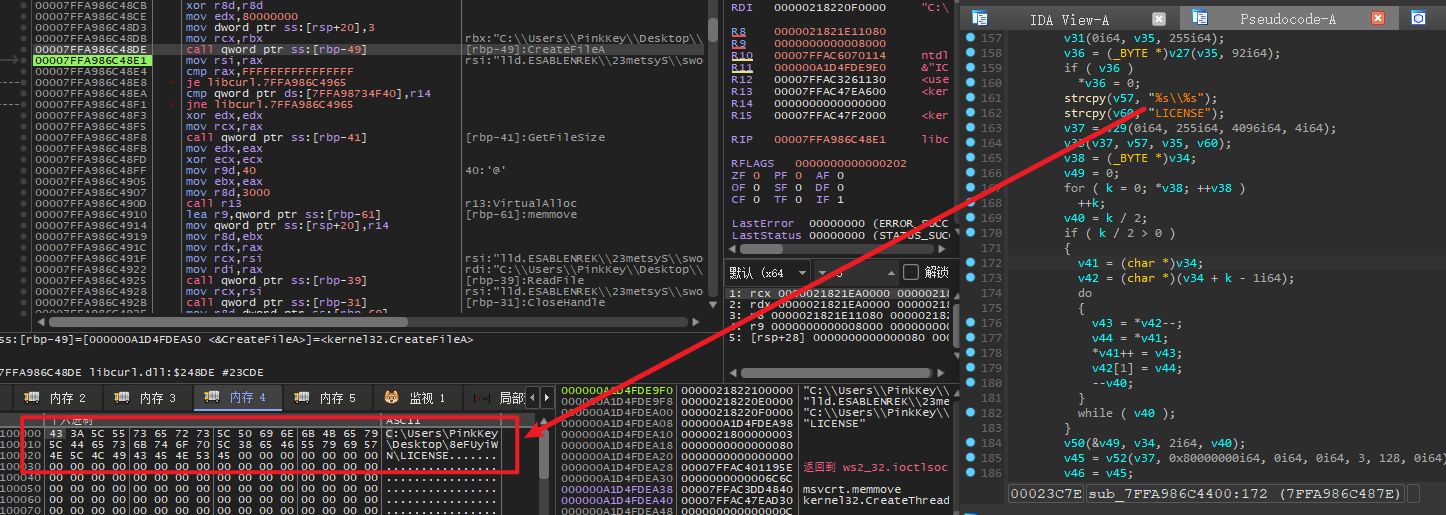

我们单独对白加黑进行调试,可以看到文件读取了LICENSE

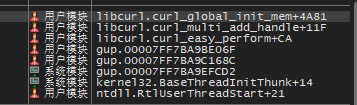

查看调用堆栈能看到进入的函数

解密LICENSE数据

进入shellcode又读入了pluginRepository.xml

解密后进入,内部再次对齐内存dll

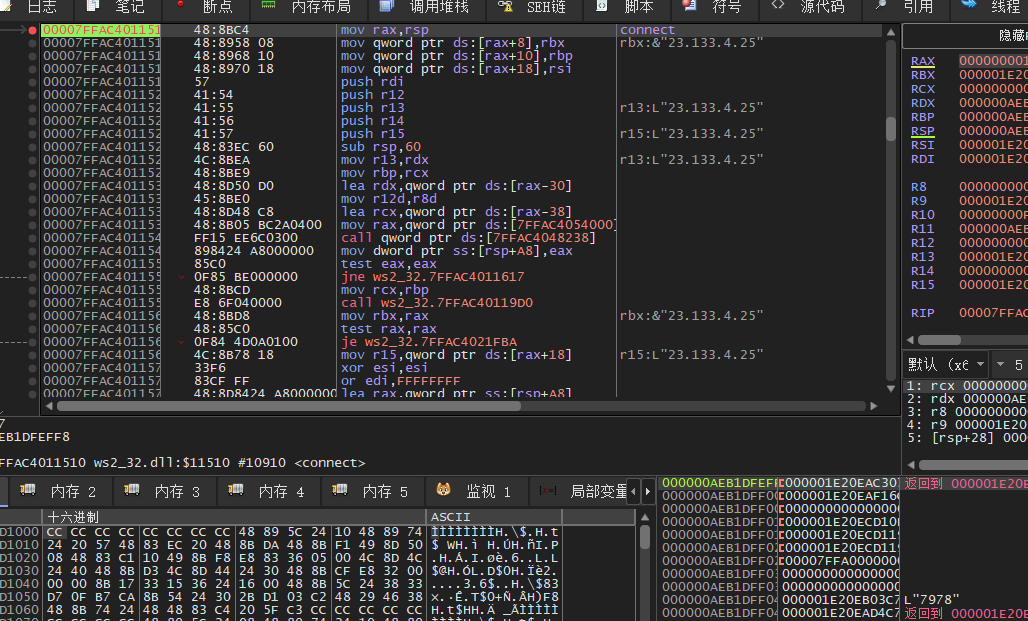

进入后dll创建线程执行连接行为

c2

1 | 23.133.4.25:27978 |

微步云沙箱报可疑,非受信ip,应该没错了

赞赏

- [原创]一个恶意样本的分析 1336

- [原创]一个远控样本研判 1522

- [原创]一个恶意样本分析 5010

- [原创]一个银狐白加黑分析 1754

- [原创]一个恶意样本分析 2522