-

-

[原创]一个恶意样本分析

-

发表于: 2025-4-1 17:49 5009

-

样本来源,感谢分享~

VT5 木马_病毒样本 分享&分析区_安全区 卡饭论坛 - 互助分享 - 大气谦和!

SHA256:b51849fb724b36a991f8adddcddb8688e6c4125d869a69b4e14739bb3358686e

微步云沙箱中已判黑

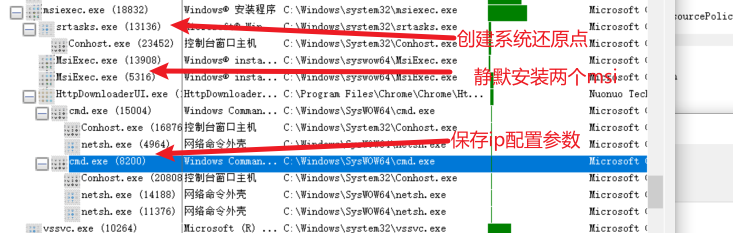

首先是msi本身进程树分支就很多了,还有一个额外的进程在执行后被创建,猜测为释放的文件执行。

独立进程链,猜测为上方释放

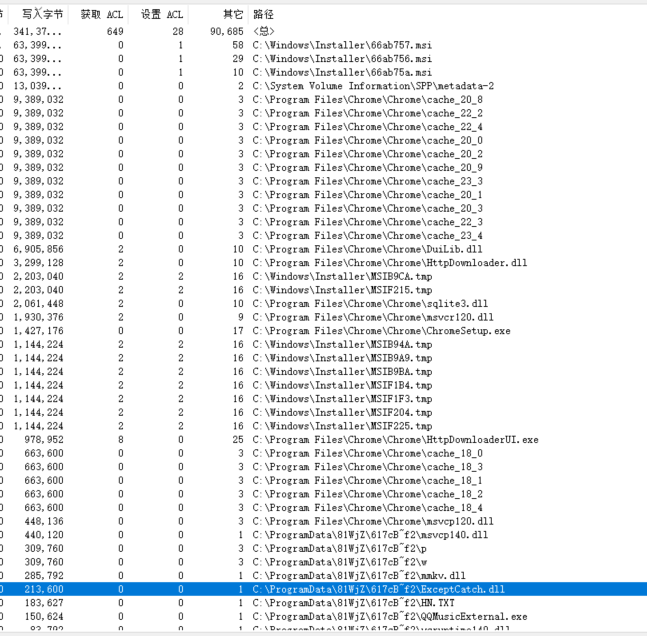

释放了很多文件,我们主要关注可执行的文件

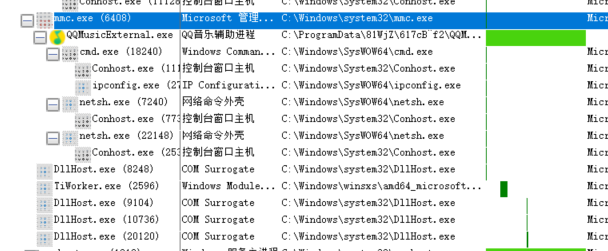

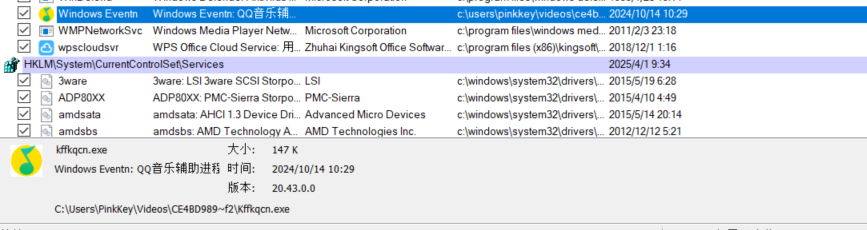

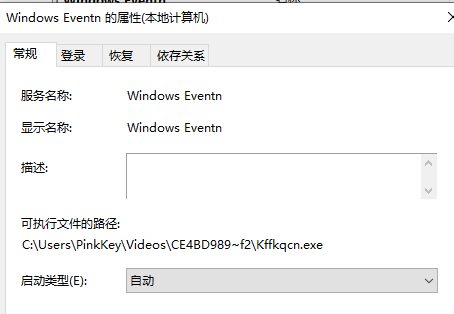

可以看到qq音乐的图标,创建了服务用于权限维持

这是qq音乐那一条链的网络连接,msi链未检出

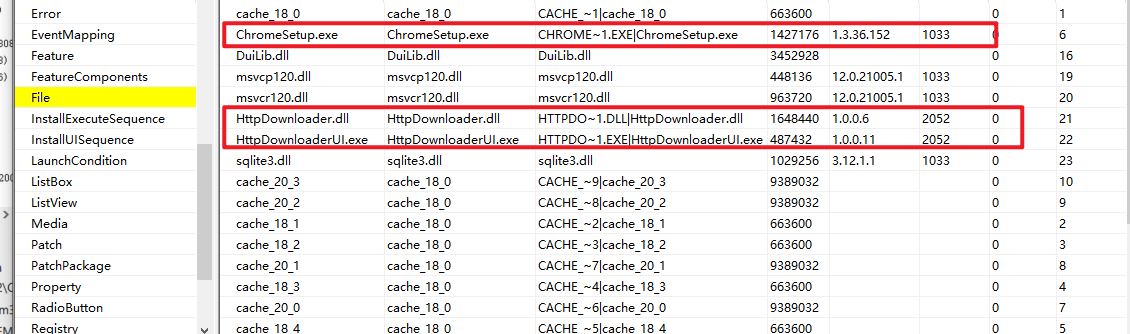

msi使用Orca做分析,file字段文件很多,主要是一个用于安装Chrome的白文件,和检测网络连接的程序集,先来看看HttpdownloadUI.exe

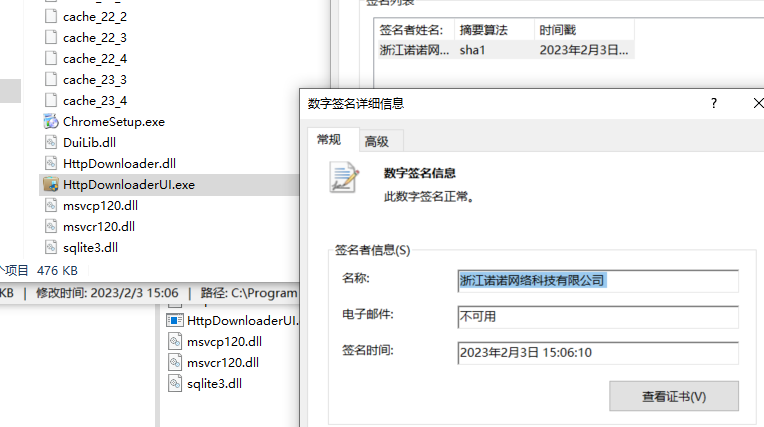

文件本身是白文件,那应该是有黑dll了

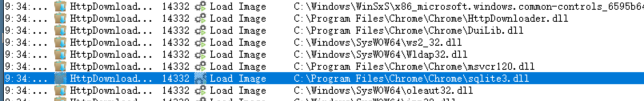

我们根据载入看看是否有dll劫持的情况,可以看到,载入了同目录下的文件

只有一个DuiLib.dll没有数字签名,我们深入看看

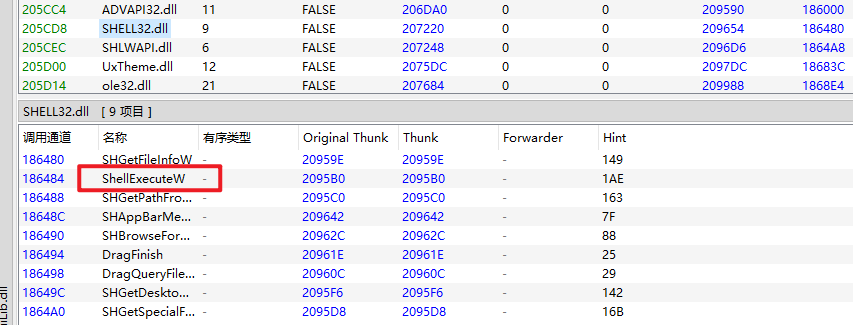

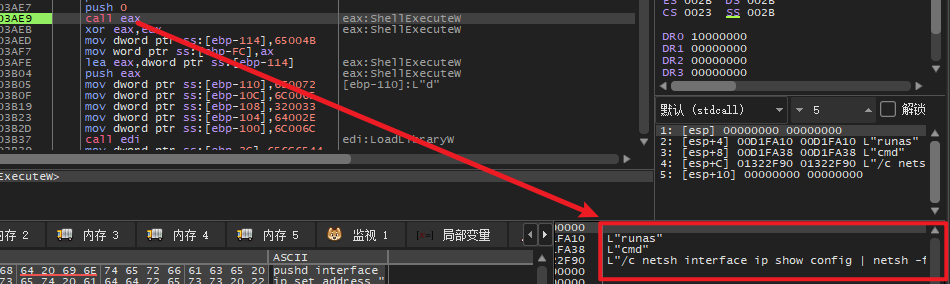

我们知道他会调用cmd保存网络信息,我们查看导入表,可以发现其导入了如下函数

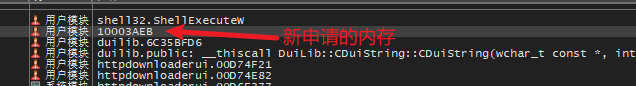

我们在此函数下断,然后查看堆栈可以发现,内部创建了一个pe文件

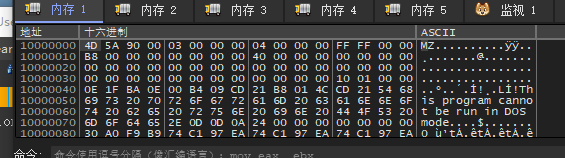

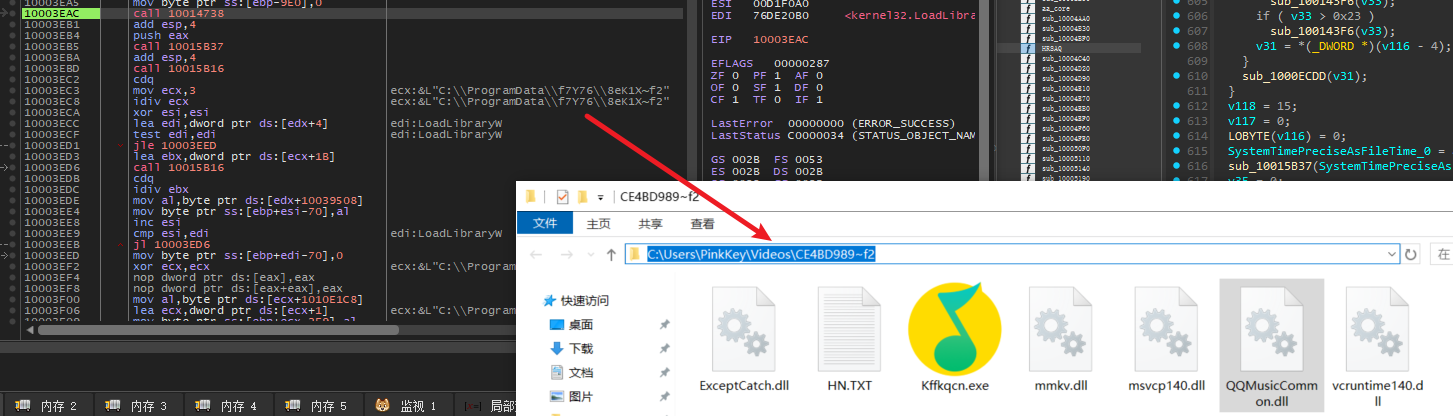

这个pe被对齐了内存,不过添加了数据,让其显示为upx加壳的未对齐的文件,我们删除部分字符,勉强可以查看,入口点为10004c00

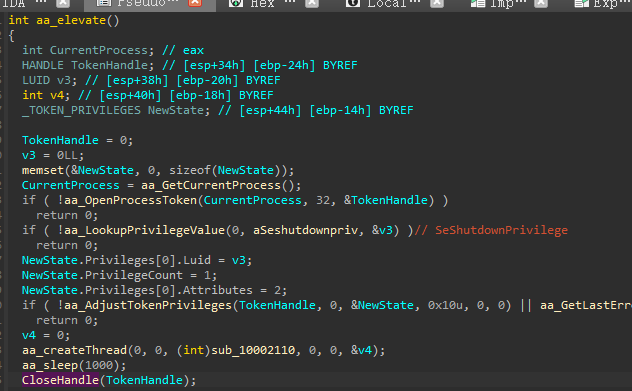

先是进行了提权

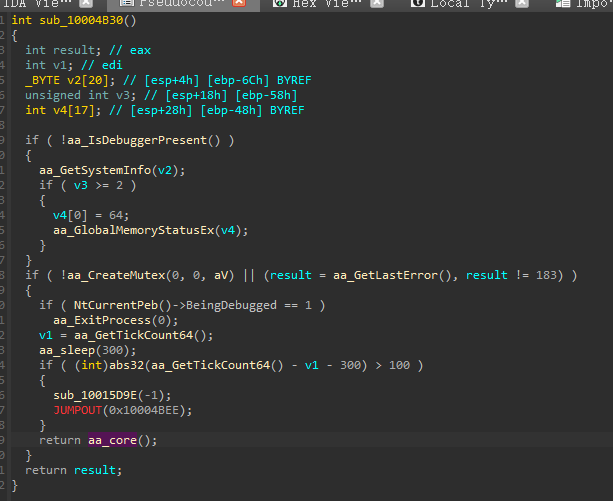

之后会有反调试和反虚拟机

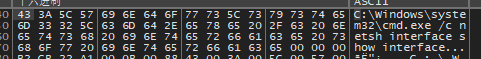

核心函数先调用CreateProcess执行了如下指令,获取网络信息

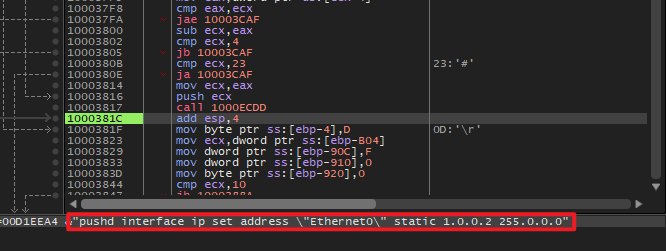

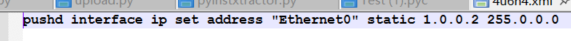

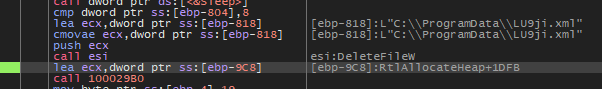

执行获取了网卡信息后又拼接出了如下指令,用来设置ip,但是好像没什么意义,后续发现这就是C:\ProgramData\LU9ji.xml中的内容

然后是

把信息导出了,后续又使用deleteFileW删除了文件

后续以上述创建xml的拼接方式创建了文件夹,结构有点像白加黑存放的位置

之后就是释放文件了

赞赏

- [原创]一个恶意样本的分析 1335

- [原创]一个远控样本研判 1522

- [原创]一个恶意样本分析 5010

- [原创]一个银狐白加黑分析 1754

- [原创]一个恶意样本分析 2522