-

-

[原创]一个伪装toDesk的恶意样本的分析

-

发表于: 2025-3-1 15:56 6754

-

样本来源

ef5K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6T1j5Y4y4Q4x3X3g2C8j5h3k6S2L8W2)9J5k6h3y4F1i4K6u0r3N6r3S2J5k6h3q4V1i4K6u0V1x3U0t1%4z5e0f1$3y4q4)9J5k6o6q4Q4x3X3b7I4i4K6u0W2K9s2c8E0L8l9`.`.

vt2,感谢分享~

文件本身是个7z我就先解压出来了,所以hash不太一样

SHA256:9eb8a287abfea3a421a53aa0b10b8eebabb8989deb7b04c1020add2e14effde0

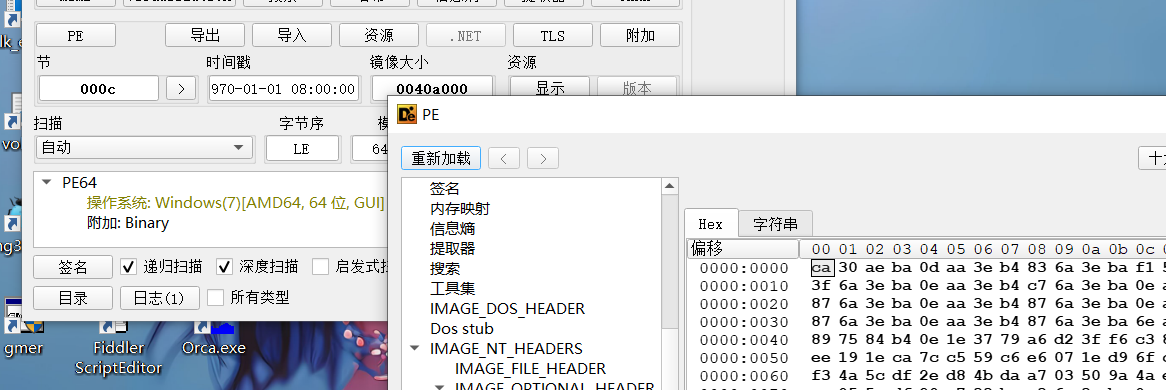

64位pe,看不出有什么特征

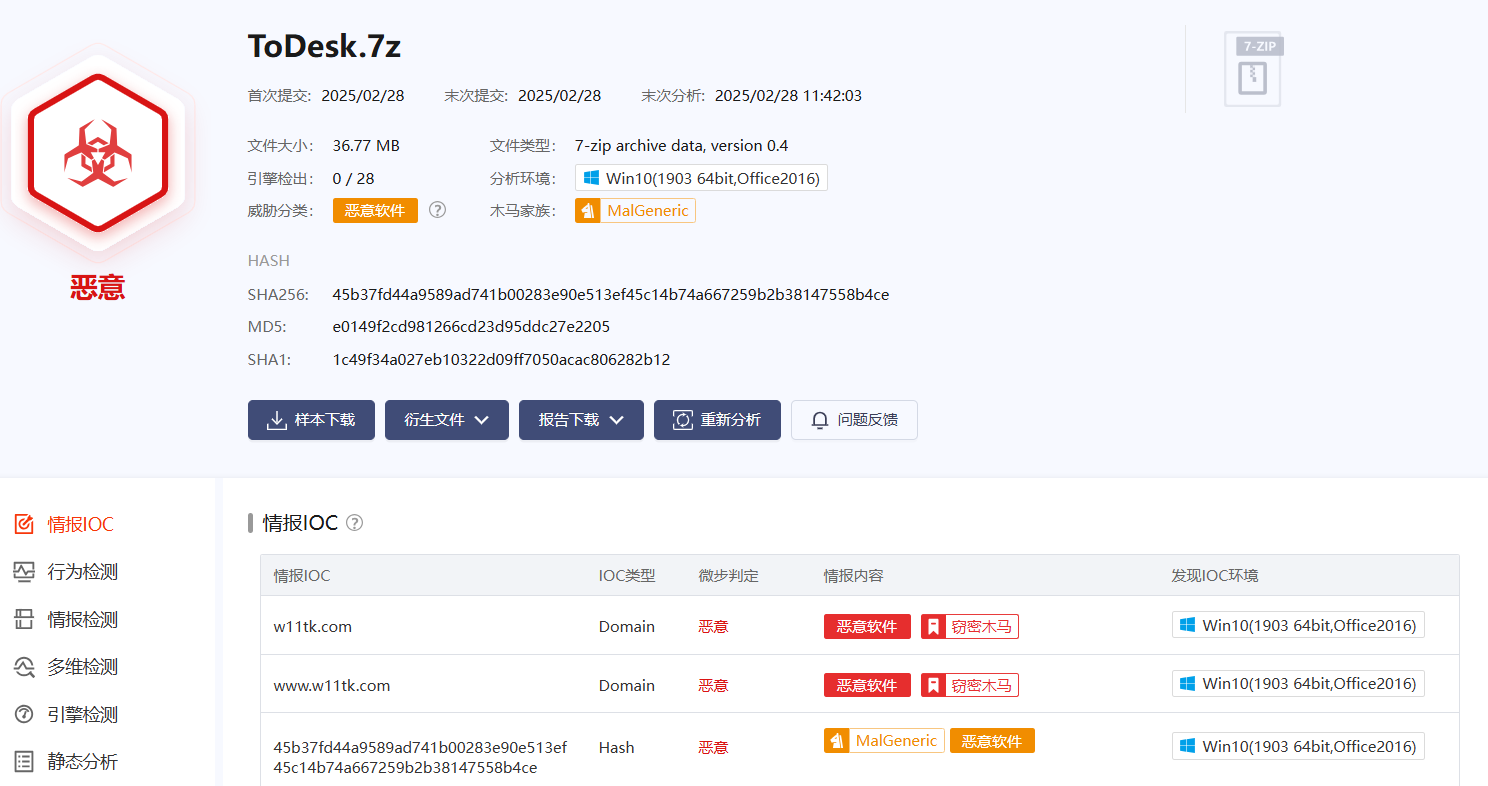

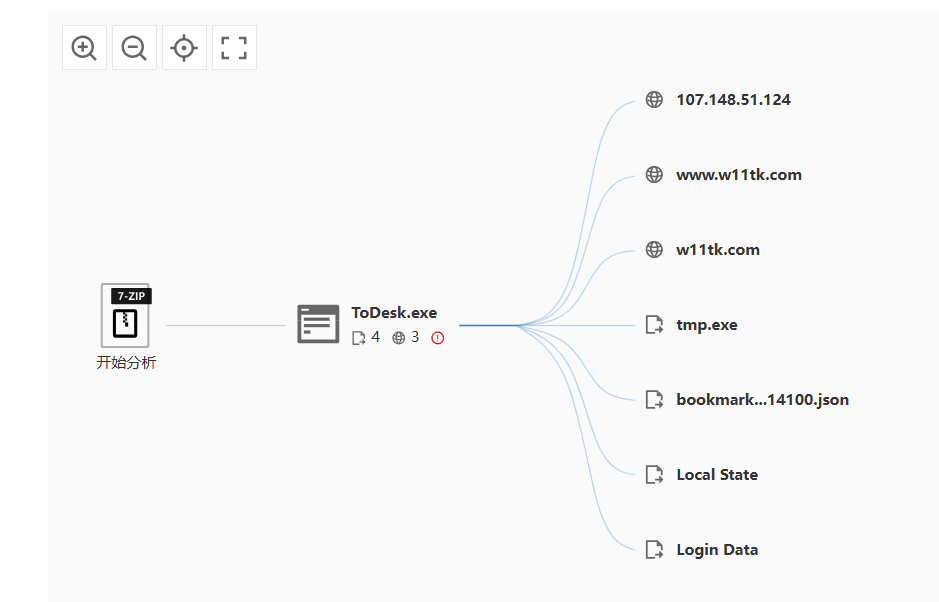

我们使用微步云沙箱可以检出大量恶意信息,以及流程框架,方便我们后续分析和研判

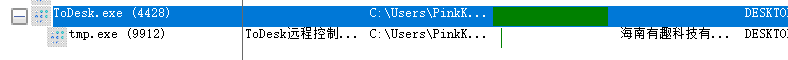

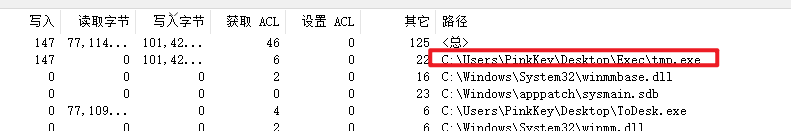

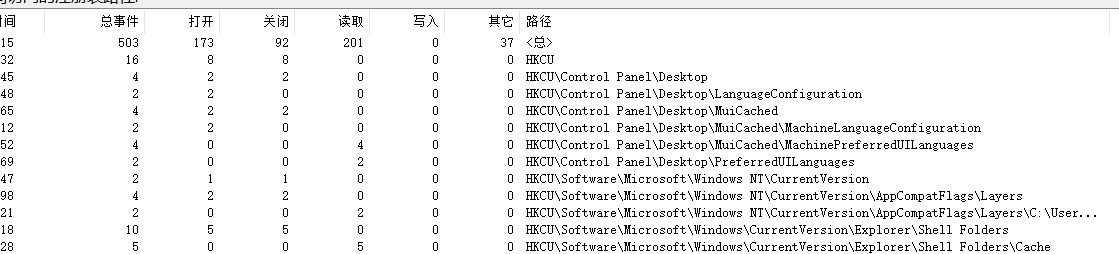

创建了一个tmp.exe的子文件进程然后什么都没有,感觉和微步的行为分析差距有点大(其实是因为后续存在反沙箱反虚拟机,微步可能绕过了这块)

只有一个文件释放,签名有效,判定为白文件,应该是做伪装用的

无写入

未检出

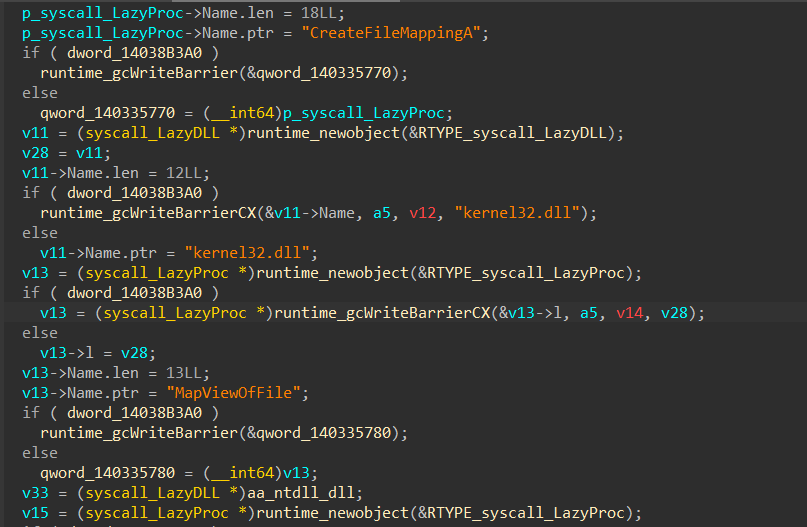

go语言写的文件,我们先进入main_init中看看,初始化了很多系统的函数

然后我们进入main_main中看看主程序如何

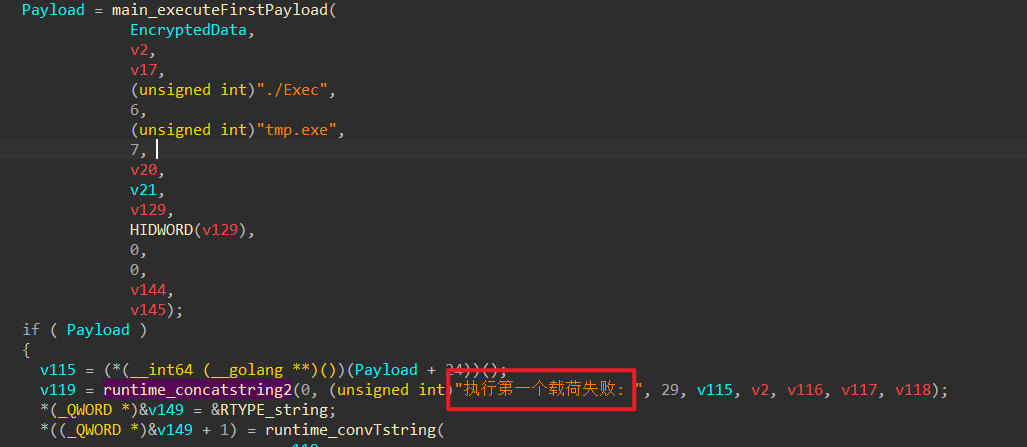

提示符非常露骨啊,首先是获取了自身路径,然后解密、释放、执行白文件tmp.exe(todesk安装包),下面说的载荷就是这个白文件了

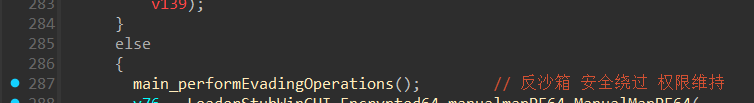

然后第二个载荷是我们需要特别关注的,再次之前,我们需要关注下以下这个函数,里面存在反沙箱、安全绕过、权限维持等操作,我们进入看看

这不是我改的名字,这个文件没有去掉符号。。

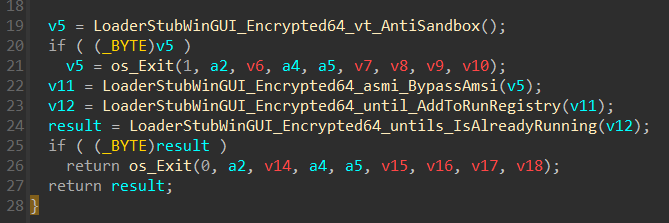

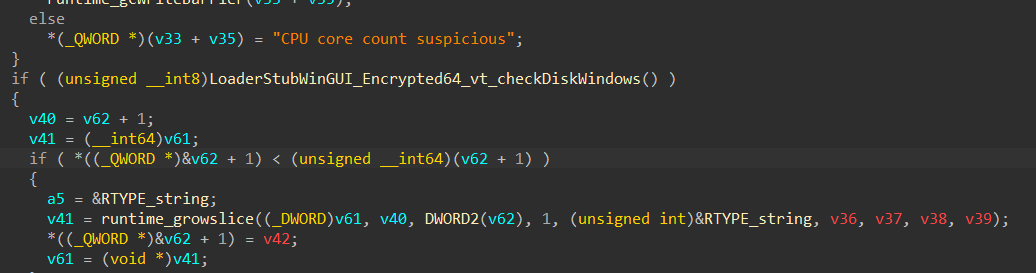

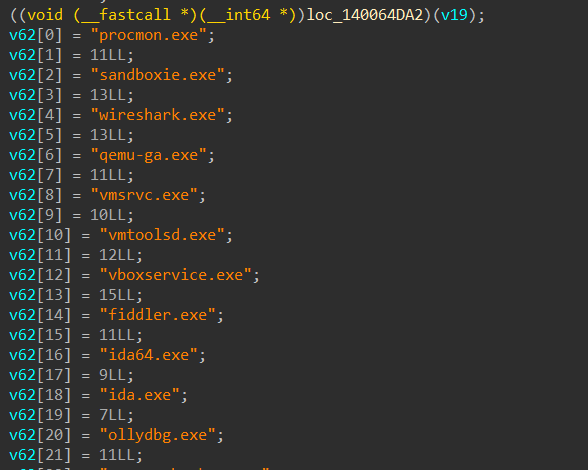

第一个AntiSandbox有非常多如下所示的反沙箱以及反虚拟机

内部反调试,遍历进程,识别退出

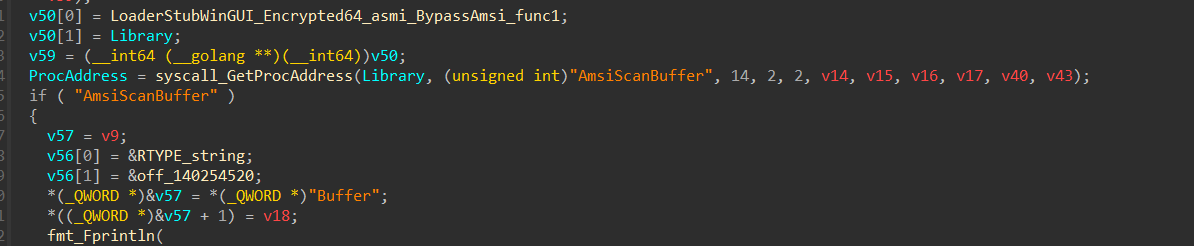

第二个bypassAmsi不必多说,常规

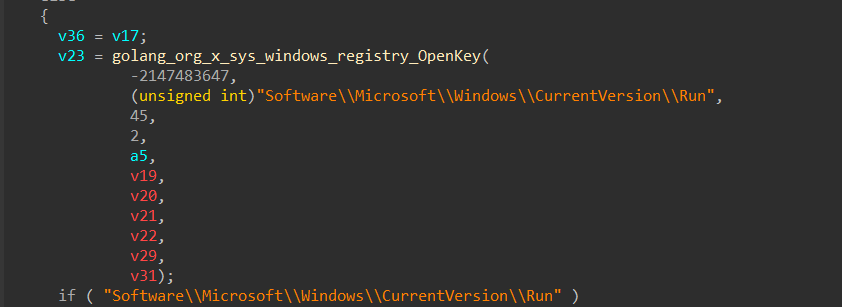

第三个权限维持,注册表实现,键值为Win-Update

第四个互斥运行

赞赏

- [原创]一个恶意样本的分析 1335

- [原创]一个远控样本研判 1521

- [原创]一个恶意样本分析 5008

- [原创]一个银狐白加黑分析 1753

- [原创]一个恶意样本分析 2522