-

-

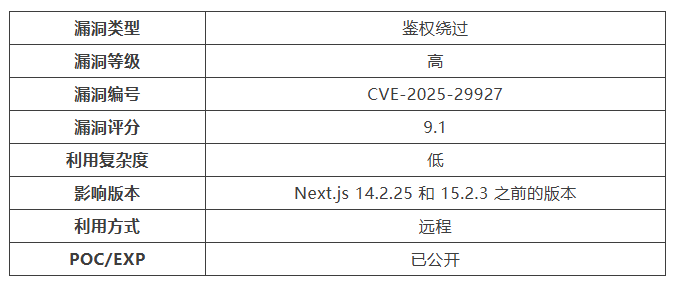

[原创]漏洞预警 | Next.js 中间件鉴权绕过漏洞 (CVE-2025-29927)

-

发表于: 2025-3-31 11:06 1085

-

1漏洞概述

近日,vercel发布更新修复Next.js中间件鉴权绕过漏洞(CVE-2025-29927),建议您及时开展安全风险自查。

据描述,由于 next.js应用程序使用中间件时,其函数调用 runMiddleware 会识别x-middle-subrequest请求头,用以识别是否应用了中间件,如果其值是中间所在路径,则可以完全绕过鉴权。攻击者可以利用该漏洞获取服务器敏感信息。如果站点具有缓存/CDN 系统,则可能会强制缓存 404 响应,从而使其页面不可用,严重影响其可用性 。

漏洞影响的产品和版本:

11.1.4 <= next.js <= 13.5.6

14.0.0 <= next.js <= 14.2.24

15.0.0 <= next.js <= 15.2.2

2漏洞复现

3资产测绘

据daydaymap数据显示互联网存在2,864,117个资产,国内风险资产分布情况如下:

4解决方案

临时缓解方案:

部署针对项目的监控系统:阻止包含 x-middleware-subrequest 标头的外部用户请求到达您的 Next.js 应用程序。

升级修复:

目前官方已发布修复安全补丁

619K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6$3k6i4u0U0k6h3I4Q4x3V1k6F1k6i4S2@1i4K6u0W2K9Y4y4Q4x3V1k6J5k6h3I4W2j5i4y4W2M7#2)9J5c8Y4c8S2k6#2)9J5c8Y4j5I4y4g2)9J5k6e0u0Q4x3X3f1K6

8f7K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6$3k6i4u0U0k6h3I4Q4x3V1k6F1k6i4S2@1i4K6u0W2K9Y4y4Q4x3V1k6J5k6h3I4W2j5i4y4W2M7#2)9J5c8Y4c8S2k6#2)9J5c8Y4j5I4y4q4)9J5k6e0u0Q4x3X3f1J5y4b7`.`.

5参考链接

c7bK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6Y4K9i4c8Z5N6h3u0Q4x3X3g2U0L8$3#2Q4x3V1k6S2k6s2k6A6M7$3!0J5K9h3g2K6i4K6u0r3c8@1S2e0b7g2)9J5k6r3j5^5x3Y4k6Q4x3X3c8B7N6%4t1#2i4K6u0V1L8h3k6X3N6H3`.`.

59bK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2V1k6s2m8G2j5#2)9J5k6h3y4G2L8g2)9J5c8V1c8h3b7W2)9J5k6o6t1H3x3U0y4Q4x3X3b7&6x3o6l9@1i4K6u0W2K9s2c8E0L8l9`.`.

[培训]内核驱动高级班,冲击BAT一流互联网大厂工作,每周日13:00-18:00直播授课