-

-

[原创]漏洞预警 | CrushFTP 存在身份验证绕过漏洞(CVE-2025-2825)

-

发表于: 2025-4-17 09:33 1176

-

1、漏洞概述

漏洞类型 | 身份验证绕过 |

漏洞等级 | 高 |

漏洞编号 | CVE-2025-2825 |

漏洞评分 | 9.8 |

利用复杂度 | 低 |

影响版本 | 10.0.0 <= CrushFTP <= 10.8.3 11.0.0 <= CrushFTP <= 11.3.0 |

利用方式 | 远程 |

POC/EXP | 已公开 |

近日,CrushFTP 发布更新修复高风险漏洞(CVE-2025-2825),攻击者可以利用该漏洞绕过认证机制,访问高风险接口,可造成敏感信息泄露,上传恶意内容,创建管理员账号等恶意利用。建议您及时开展安全风险自查。

CrushFTP 是一款多协议、跨平台的企业级文件传输服务器软件,专注于提供安全、高效的文件传输与管理服务。 支持 FTP、FTPS、SFTP、HTTP、HTTPS、WebDAV 等多种文件传输协议。

据描述,CrushFTP 支持多种协议, 自第10版起,CrushFTP 还实现了与 S3 兼容的 API 访问,允许客户端使用与 Amazon S3 存储服务相同的 API 格式与其进行交互。服务器从凭证字段(Credential field)中提取 AccessKey 值以识别用户,然后验证签名(Signature)以确保请求的真实性。然而,CrushFTP 在实现这一机制时存在一个关键缺陷。由于其低复杂度、基于网络的攻击向量以及潜在的影响,获得了 CVSS 评分 9.8(严重)。CrushFTP 在版本 11.3.1 解决了此漏洞。

漏洞影响的产品和版本:

10.0.0 <= CrushFTP <= 10.8.3

11.0.0 <= CrushFTP <= 11.3.0

2、漏洞复现

3、资产测绘

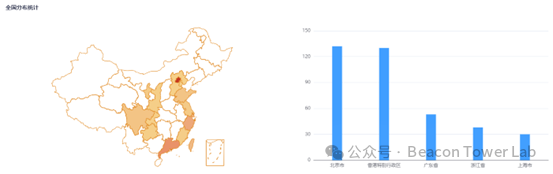

据daydaymap数据显示互联网存在33,112个资产,国内风险资产分布情况如下:

4、解决方案

临时缓解方案:

公网部署需要添加限制,允许IP白名单访问。

升级修复:

目前官方已发布修复安全补丁

c83K9s2c8@1M7q4)9K6b7g2)9J5c8W2)9J5c8Y4N6%4N6#2)9J5k6h3y4J5N6i4y4Z5k6Y4c8H3i4K6u0W2j5$3!0E0i4K6u0r3k6r3!0%4L8X3I4G2j5h3c8Q4x3X3g2Z5N6r3#2D9

5、参考链接

d9cK9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2U0M7Y4g2K6K9r3k6@1M7q4)9J5k6h3y4G2L8g2)9J5c8X3y4J5N6i4y4Z5x3e0q4%4K9h3E0A6i4K6u0r3g2$3W2C8K9g2)9J5k6h3A6K6M7q4)9K6c8Y4m8S2k6$3g2Q4x3@1c8g2M7r3c8S2N6r3f1`.

307K9s2c8@1M7s2y4Q4x3@1q4Q4x3V1k6Q4x3V1k6%4N6%4N6Q4x3X3g2V1k6s2m8G2j5#2)9J5k6h3y4G2L8g2)9J5c8V1c8h3b7W2)9J5k6o6t1H3x3U0y4Q4x3X3b7&6x3o6t1#2i4K6u0W2K9s2c8E0L8l9`.`.